Cualquiera puede convertirse en víctima de un evento de violación de datos. Estos son los mejores motores de búsqueda de violación de datos para saber si su información personal aún está segura.

En el mundo actual, el uso no autorizado de datos personales y comerciales puede causar pérdidas irreversibles a individuos y organizaciones.

Aplicar medidas de seguridad a nivel personal no siempre es suficiente para este tipo de incidentes. Una vulnerabilidad menor en nombre de los sitios web que recopilan y almacenan sus datos puede ser peligrosa.

¿Qué es el motor de búsqueda de violación de datos?

Los ataques cibernéticos van en aumento y, a veces, estos ataques solo tienen la intención de robar su información personal y confidencial para vender dichos datos en la web oscura o profunda .

Usando los motores de búsqueda tradicionales, no siempre es posible saber si sus datos cayeron en las manos equivocadas o si están a la venta. Porque la mayoría de estas bases de datos robadas van a la web oscura o profunda.

Necesita uno de los mejores motores de búsqueda para la web profunda. Y para la web oscura, bueno, eso es un poco complicado y arriesgado. Lea este artículo, " Acceda a la Web Oscura de forma segura: VPN para la Web Oscura ", para saber más.

Una opción más conveniente y segura es un motor de búsqueda de violación de datos. Este motor de búsqueda lo ayuda a saber instantáneamente si sus datos se han visto comprometidos. Estos motores de búsqueda recopilan datos que se han visto comprometidos recientemente o antes.

Puede averiguar fácilmente sobre sus datos comprometidos y tomar las medidas necesarias según lo exija la situación.

¿Por qué necesita usar el motor de búsqueda de violación de datos?

Como se mencionó anteriormente, los motores de búsqueda de violación de datos son motores de búsqueda particulares. Estos están dedicados a averiguar sobre la privacidad de su información personal.

Con estos motores de búsqueda, puede saber sin esfuerzo si alguna de sus cuentas de correo electrónico u otra información ha sido víctima de incidentes de violación de datos.

Si no tiene suerte y sus datos ya no están seguros, puede cambiar sus credenciales de inmediato para evitar que los delincuentes accedan a esas cuentas.

Esto lo protegerá de compras no autorizadas en sitios web de comercio electrónico y robo de identidad.

Incluso puede comenzar a usar la autenticación multifactor a partir de ahora y dejar de usar esas direcciones de correo electrónico para su cuenta bancaria.

1. ¿Me han engañado?

Have I Been Pwned es uno de los motores de búsqueda de violación de datos más populares. Siendo uno de los más antiguos en el negocio, también es un motor de búsqueda de violación de datos gratuito.

Tiene una colección de más de 12 mil millones de cuentas violadas comprometidas. Para verificar, debe ingresar su dirección de correo electrónico o número de teléfono en un formato internacional.

Este motor de búsqueda viene con una interfaz simple. Si sus datos ingresados han sido pwned, le muestra los eventos de violación de datos durante los cuales los piratas informáticos obtuvieron acceso a sus datos.

Además, este motor de búsqueda también muestra información breve sobre los eventos y categorías de datos que se filtraron, como identificación de correo electrónico, contraseña, nombre, nombre de usuario, ubicación geográfica, dirección física y cuentas de redes sociales.

Si desea apoyar esta buena causa, puede donar a este sitio web que le permite realizar una búsqueda en la base de datos de violación de datos.

2. Deshaseado

DeHashed es otro motor de búsqueda de datos. Tiene una colección de 14 mil millones de activos comprometidos.

Para verificar si alguno de sus datos se ha visto comprometido, debe crear una cuenta en este sitio web.

Luego, seleccione el tipo de campo, como correos electrónicos, contraseñas, direcciones IP, nombres de usuario, nombres, números de teléfono, VIN y direcciones antes de ingresar los datos.

En caso de datos violados, mostrará la cantidad de eventos y sus nombres. También existe la opción de solicitar la baja de entrada para cada incidencia.

También le muestra resultados de búsqueda asociados con eventos de violación de datos, pero debe ser un suscriptor activo para disfrutar de esta función.

También puede usar la API DeHashed para proyectos escolares y uso privado.

3. fuga

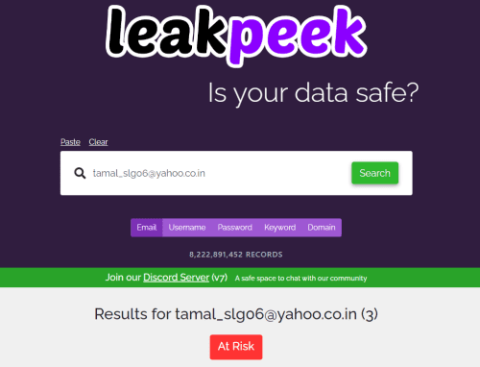

motor de búsqueda de filtraciones de datos

Si está buscando un motor de búsqueda de violación de datos gratuito, Leapeek está aquí. Cuenta con más de 8 mil millones de registros desde los cuales puede enterarse instantáneamente de su consulta.

Este motor de búsqueda de violación de datos puede buscar cinco tipos de datos: correo electrónico, nombre de usuario, contraseña, palabra clave y dominio.

Puede escribir su consulta o pegarla con un solo clic. Si desea realizar varias búsquedas, puede realizarlas desde la misma página haciendo clic en Borrar.

En caso de violaciones de datos, le muestra las contraseñas y el nombre de la fuente que consiste en el nombre del sitio web desde donde se han comprometido las bases de datos.

4. mi contraseña

búsqueda de fugas en la base de datos gratuita mypwd

Con mypwd , puede realizar una búsqueda en la base de datos de violación de datos de forma gratuita. Necesita que cree una cuenta con la dirección de correo electrónico sobre la que desea consultar.

El sitio web toma en serio su privacidad. Envía su información relacionada con la violación de datos a través de un correo electrónico a su dirección registrada para que solo la persona adecuada pueda acceder a ella.

El correo electrónico contiene la contraseña filtrada y el evento de violación de datos responsable de los datos comprometidos.

Con este motor gratuito de búsqueda de fugas de bases de datos, puede incluso realizar un seguimiento de los eventos de fuga de contraseñas y correos electrónicos de su organización.

5. Incumplimiento de directorio

BreachDirectory es otro motor de búsqueda de violación de datos gratuito que puede usar para verificar si ha sido pirateado.

Para la búsqueda de bases de datos de filtraciones de datos, busca a través de más de 9 mil millones de registros expuestos en 120 eventos de filtraciones de datos.

Puede verificar cuatro categorías usando esto: correo electrónico, nombre de usuario, dominio y dirección IP. Los resultados muestran los nombres de los eventos, información breve sobre esos eventos y el tipo de datos filtrados.

Incluso puede pedirle al sitio web que le notifique si la dirección de correo electrónico se ve comprometida en el futuro.

Además, este sitio web recopila varios eventos de incumplimiento, categorías, recuentos de registros y otra información adicional, como si los datos son confidenciales, verificados o analizados.

6. Búsqueda de fugas

Búsqueda de fugas en la base de datos de violación de datos

Leak-Lookup es otro motor de búsqueda de violación de datos. Debe crear una cuenta en su sitio web para verificar las violaciones de datos de búsqueda.

Vaya al tablero, elija los campos ( nombre de usuario, dirección IP, dominio, contraseña, etc. ) e ingrese su consulta para obtener resultados detallados. También puede seleccionar opciones adicionales.

Contiene información sobre más de 3800 eventos y 22 mil millones de registros. También le permite filtrar los informes y descargarlos para compartirlos o como referencia personal.

7. Inteligencia X

Intelligence X es un motor de búsqueda de violación de datos potente pero gratuito. Con su ayuda, puede ingresar su correo electrónico, URL, IP, dominio, dirección de Bitcoin y más.

También puede usar sus opciones de búsqueda avanzada para búsquedas en bases de datos de violación de datos. Las opciones incluyen filtros de fecha, categorías, web pública de diferentes países y dominios.

Incluso puede ordenar los resultados de la búsqueda como prefiera y ver las estadísticas de los resultados en formato gráfico y gráfico.

Motor de búsqueda de violación de datos: palabras finales

La violación de datos se ha convertido en un incidente común. Muchas personas afirman que todos los usuarios de Internet han sido víctimas de una violación de datos en un momento u otro.

Para saber si usted es una de las víctimas, puede utilizar motores de búsqueda de violación de datos. Si tienes alguna sugerencia, agrégala en los comentarios.

Lo siguiente es cómo enviar un mensaje de texto con la seguridad de la contraseña .