Comment installer Blacklistd sur FreeBSD 11.1

Introduction Tout service connecté à Internet est une cible potentielle dattaques par force brute ou daccès injustifié. Il existe des outils comme fail2ba

Introduction Tout service connecté à Internet est une cible potentielle dattaques par force brute ou daccès injustifié. Il existe des outils comme fail2ba

Vous utilisez un système différent? TLS 1.3 est une version du protocole TLS (Transport Layer Security) qui a été publiée en 2018 en tant que norme proposée dans la RFC 8446

Cet article vous apprendra comment configurer une prison chroot sur Debian. Je suppose que vous utilisez Debian 7.x. Si vous utilisez Debian 6 ou 8, cela peut fonctionner, bu

ModSecurity est un module de pare-feu dapplications Web open source (WAF) qui est idéal pour protéger Apache, Nginx et IIS contre diverses cyberattaques qui ciblent

MongoDB nest pas sécurisé par défaut. Si vous installez MongoDB et le lancez sans le configurer pour lauthentification, vous allez avoir un mauvais moment

La sécurité est cruciale lorsque vous exécutez votre propre serveur. Vous voulez vous assurer que seuls les utilisateurs autorisés peuvent accéder à votre serveur, à votre configuration et à vos services. je

Rkhunter est un logiciel qui trouve des rootkits sur un serveur Linux. Les rootkits sont installés par des pirates afin quils puissent toujours accéder au serveur. Dans ce document, vous b

Vous utilisez un système différent? TLS 1.3 est une version du protocole TLS (Transport Layer Security) qui a été publiée en 2018 en tant que norme proposée dans la RFC 8446

Mod_evasive est un module pour Apache qui prend automatiquement des mesures lorsquune attaque HTTP DoS ou une attaque par force brute est détectée. Mod_evasive peut enregistrer un

Dans cet article, je vais vous expliquer comment construire une pile LEMP protégée par ModSecurity. ModSecurity est un pare-feu dapplications Web open source qui est utile pour

Eh bien, il existe une autre vulnérabilité SSL dans la nature. Techniquement, ce nest pas vraiment une vulnérabilité, cest juste un trou à lintérieur du protocole que nous utilisons o

Introduction Les capacités Linux sont des attributs spéciaux du noyau Linux qui accordent aux processus et aux exécutables binaires des privilèges spécifiques qui sont normall

SELinux, une abréviation de Security-Enhanced Linux, est une amélioration de la sécurité du système dexploitation Linux. Cest un système détiquetage qui bloque de nombreux systèmes

Personne na plus besoin de créer ses propres certificats SSL car vous pouvez désormais obtenir votre propre certificat SSL gratuit et valide auprès de Let

Lets Encrypt est un service gratuit qui génère des certificats pour sécuriser votre site Web. Il prend en charge la génération de différents types de certificats, y compris

Vous utilisez un système différent? À présent, vous avez probablement changé votre port SSH par défaut. Pourtant, les pirates peuvent facilement analyser les plages de ports pour découvrir ce port - mais avec

Vultr fournit une fonctionnalité qui vous permet de pré-installer les clés SSH lors de la création dune nouvelle instance. Cela vous permet daccéder à lutilisateur racine des serveurs, cependant, e

Après avoir changé votre port SSH, configuré le détournement de port et effectué dautres ajustements pour la sécurité SSH, il existe peut-être un autre moyen de vous protéger

La modification de votre port SSH peut aider à prévenir les problèmes de sécurité. Dans ce guide, vous apprendrez comment modifier le port SSH sur CoreOS. Étape 1: modification du port SSH

Introduction Dans ce didacticiel, vous apprendrez la procédure dinstallation du certificat TLS / SSL sur le serveur Web Apache. Une fois terminé, tous les traf

Vous utilisez un système différent? Introduction Outre la modification du port par défaut pour SSH et lutilisation dune paire de clés pour lauthentification, le détournement de port peut être utilisé t

Ce tutoriel vous montrera comment générer et sécuriser des clés SSH sur macOS Sierra (10.12) et macOS High Sierra (10.13). Les clés SSH vous permettent de vous connecter

Avis de sécurité important: Comme vous le savez peut-être, Vultr utilise le produit Cloudflares CDN pour améliorer la vitesse de notre site Web dans le monde entier et protéger à nouveau

Icinga2 est un système de surveillance puissant et, lorsquil est utilisé dans un modèle maître-client, il peut remplacer le besoin de contrôles de surveillance basés sur NRPE. Le maître-clien

Vous utilisez un système différent? TLS 1.3 est une version du protocole TLS (Transport Layer Security) qui a été publiée en 2018 en tant que norme proposée dans la RFC 8446

LetsEncrypt est une autorité de certification avec un client automatisé. En bref, cela signifie que vous pouvez sécuriser vos sites Web sans frais. Cest vrai, vous pouvez g

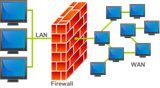

Introduction Un pare-feu est un type doutil de sécurité réseau qui contrôle le trafic réseau entrant et sortant en fonction de son ensemble de règles prédéfini. Nous ca

Linux Malware Detect et ClamAV sont deux outils efficaces pour rechercher facilement les logiciels malveillants et les virus sur un serveur VPS. Dans cet article, nous allons installer le bot

Introduction OpenVAS est une suite open source qui peut être utilisée pour lanalyse des vulnérabilités et la gestion des vulnérabilités. Il signifie Open Vulnerabilit

Après avoir créé un nouveau serveur, vous devez apporter quelques ajustements de configuration pour renforcer la sécurité de votre serveur. Créer un nouvel utilisateur comme le roo