Saat ini, semua orang di dunia pengembangan perangkat lunak sadar akan risiko keamanan parah yang terletak pada program dan alat sumber terbuka yang tidak dikelola. Masih banyak perusahaan yang mengabaikannya, sehingga memudahkan peretas. Oleh karena itu, agar tetap terlindungi dan selangkah lebih maju dari para peretas, kita perlu mengetahui cara mendeteksi kerentanan keamanan dalam sistem dan langkah-langkah agar tetap terlindungi.

Untuk mendeteksi kerentanan keamanan perusahaan, perlu menggunakan pengujian keamanan varian pengujian perangkat lunak. Karena memainkan peran penting dalam mengidentifikasi kelemahan keamanan dalam pengembangan sistem, jaringan dan aplikasi.

Di sini, kami akan menjelaskan kepada Anda semua tentang apa itu pengujian keamanan, pentingnya pengujian keamanan, jenis pengujian keamanan, faktor penyebab kerentanan keamanan, kelas ancaman keamanan dan bagaimana kami dapat menambal ancaman kelemahan perangkat lunak pada sistem kami.

Apa itu pengujian keamanan?

Pengujian keamanan adalah proses yang dirancang untuk mendeteksi kelemahan keamanan dan menyarankan cara untuk melindungi data agar tidak dieksploitasi melalui kelemahan ini.

Pentingnya pengujian keamanan?

Dalam skenario saat ini, pengujian keamanan adalah cara pasti untuk menunjukkan dan mengatasi kerentanan keamanan perangkat lunak atau aplikasi yang akan membantu menghindari situasi berikut:

- Hilangnya kepercayaan pelanggan.

- Jaringan, sistem, dan downtime situs web yang menyebabkan hilangnya waktu dan uang.

- Biaya investasi dimasukkan untuk mengamankan sistem, jaringan terhadap serangan.

- Implikasi hukum yang mungkin harus dihadapi perusahaan karena langkah-langkah keamanan yang ceroboh.

Sekarang kita tahu apa itu pengujian keamanan, mengapa itu penting. Mari kita lanjutkan untuk mengetahui jenis pengujian keamanan dan bagaimana mereka dapat membantu untuk tetap terlindungi.

Lihat juga:-

10 Mitos Keamanan Cyber yang Tidak Harus Anda Percaya Dengan kemajuan teknologi, ancaman terhadap keamanan cyber semakin meningkat dan begitu pula mitos yang terkait. Mari kita...

Jenis pengujian keamanan

Untuk mendeteksi kerentanan aplikasi, jaringan, dan sistem, seseorang dapat menggunakan tujuh jenis metode pengujian keamanan berikut yang dijelaskan di bawah ini:

Catatan : Metode ini dapat digunakan secara manual untuk mendeteksi kerentanan keamanan yang mungkin menjadi risiko bagi data penting.

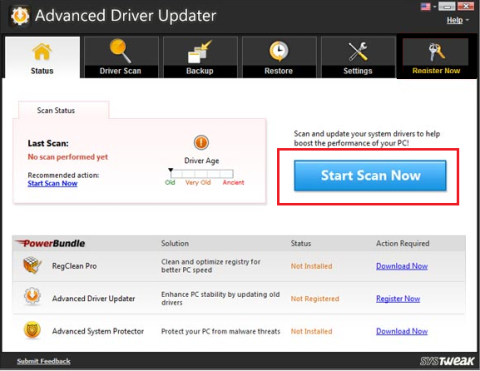

Pemindaian kerentanan : adalah program komputer otomatis yang memindai dan mengidentifikasi celah keamanan yang mungkin menjadi ancaman bagi sistem dalam jaringan.

Pemindaian keamanan : ini adalah metode otomatis atau manual untuk mengidentifikasi kerentanan sistem dan jaringan. Program ini berkomunikasi dengan aplikasi web untuk mendeteksi potensi kerentanan keamanan di jaringan, aplikasi web, dan sistem operasi.

Audit Keamanan : adalah sistem metodis untuk mengevaluasi keamanan perusahaan untuk mengetahui kelemahan yang mungkin menjadi risiko terhadap informasi penting perusahaan.

Peretasan etis : berarti peretasan yang dilakukan secara legal oleh perusahaan atau petugas keamanan untuk menemukan potensi ancaman pada jaringan atau komputer. Peretas etis melewati keamanan sistem untuk mendeteksi kerentanan yang dapat dimanfaatkan oleh orang jahat untuk masuk ke sistem.

Pengujian penetrasi : pengujian keamanan yang membantu menunjukkan kelemahan sistem.

Penilaian Postur : ketika peretasan etis, pemindaian keamanan, dan penilaian risiko digabungkan untuk memeriksa keamanan organisasi secara keseluruhan.

Penilaian Risiko: adalah proses mengevaluasi dan memutuskan risiko yang terlibat dalam kerentanan keamanan yang dirasakan. Organisasi menggunakan diskusi, wawancara, dan analisis untuk mengetahui risikonya.

Hanya dengan mengetahui, jenis pengujian keamanan, dan apa pengujian keamanan, kita tidak dapat memahami kelas penyusup, ancaman, dan teknik yang terlibat dalam pengujian keamanan.

Untuk memahami semua ini kita perlu membaca lebih lanjut.

Tiga kelas penyusup:

Orang jahat biasanya dikategorikan ke dalam tiga kelas yang dijelaskan di bawah ini:

- Masker: adalah individu yang tidak berwenang untuk mengakses sistem. Untuk mendapatkan akses, peniru individu seperti pengguna yang diautentikasi dan mendapatkan akses.

- Penipu: adalah individu yang diberi akses legal ke sistem, tetapi dia menyalahgunakannya untuk mendapatkan akses ke data penting.

- Pengguna rahasia: adalah individu yang melewati keamanan untuk mendapatkan kendali atas sistem.

Kelas ancaman

Selain itu, kelas penyusup kami memiliki kelas ancaman yang berbeda yang dapat digunakan untuk memanfaatkan kelemahan keamanan.

Cross-Site Scripting (XSS): ini adalah kelemahan keamanan yang ditemukan di aplikasi web, memungkinkan penjahat cyber untuk menyuntikkan skrip sisi klien ke halaman Web untuk mengelabui mereka agar mengklik URL berbahaya. Setelah dieksekusi, kode ini dapat mencuri semua data pribadi Anda dan dapat melakukan tindakan atas nama pengguna.

Akses Data Tidak Sah: selain injeksi SQL, akses data tanpa izin juga merupakan jenis serangan yang paling umum. Untuk melakukan serangan ini, hacker mendapatkan akses tidak sah ke data sehingga dapat diakses melalui server. Ini termasuk, akses ke data melalui operasi pengambilan data, akses ilegal ke informasi otentikasi klien dan akses tidak sah ke data dengan mengawasi aktivitas yang dilakukan oleh orang lain.

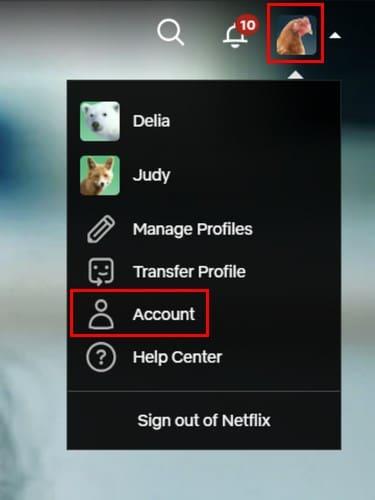

Penipuan Identitas: ini adalah metode yang digunakan oleh peretas untuk menyerang jaringan karena ia memiliki akses ke kredensial pengguna yang sah.

SQL Injection : dalam skenario saat ini, ini adalah teknik yang paling umum digunakan oleh penyerang untuk mendapatkan informasi penting dari database server. Dalam serangan ini, peretas memanfaatkan kelemahan sistem untuk menyuntikkan kode berbahaya ke dalam perangkat lunak, aplikasi web, dan lainnya.

Manipulasi Data : seperti namanya, proses di mana peretas memanfaatkan data yang dipublikasikan di situs untuk mendapatkan akses ke informasi pemilik situs web dan mengubahnya menjadi sesuatu yang menyinggung.

Peningkatan Privilege: adalah kelas serangan di mana orang jahat membuat akun untuk mendapatkan tingkat hak istimewa yang lebih tinggi yang tidak dimaksudkan untuk diberikan kepada siapa pun. Jika berhasil, peretas dapat mengakses file root yang memungkinkannya menjalankan kode berbahaya yang dapat merusak sistem secara keseluruhan.

Manipulasi URL : adalah kelas ancaman lain yang digunakan oleh peretas untuk mendapatkan akses ke informasi rahasia dengan memanipulasi URL. Ini terjadi ketika aplikasi menggunakan HTTP alih-alih HTTPS untuk mentransfer informasi antara server dan klien. Saat informasi ditransfer dalam bentuk string kueri, parameter dapat diubah untuk membuat serangan berhasil.

Denial of Service : merupakan upaya untuk menurunkan situs atau server sehingga menjadi tidak tersedia bagi pengguna membuat mereka tidak mempercayai situs tersebut. Biasanya botnet digunakan untuk membuat serangan ini berhasil.

Lihat juga:-

8 Tren Keamanan Siber Mendatang Teratas Pada tahun 2021 2019 telah tiba dan saatnya untuk menjaga perangkat Anda dengan lebih baik. Dengan tingkat kejahatan dunia maya yang terus meningkat, ini...

Teknik pengujian keamanan

Pengaturan keamanan terdaftar di bawah ini dapat membantu organisasi menangani ancaman yang disebutkan di atas. Untuk ini yang perlu dimiliki adalah pengetahuan yang baik tentang protokol HTTP, injeksi SQL, dan XSS. Jika Anda memiliki pengetahuan tentang semua ini, Anda dapat dengan mudah menggunakan teknik berikut untuk menambal kerentanan keamanan yang terdeteksi dan sistem dan tetap terlindungi.

Cross Site Scripting (XSS): seperti yang dijelaskan skrip lintas situs adalah metode yang digunakan oleh penyerang untuk mendapatkan akses, oleh karena itu agar tetap aman, penguji perlu memeriksa aplikasi web untuk XSS. Ini berarti mereka harus mengonfirmasi bahwa aplikasi tidak menerima skrip apa pun karena itu adalah ancaman terbesar dan dapat membahayakan sistem.

Penyerang dapat dengan mudah menggunakan skrip lintas situs untuk mengeksekusi kode berbahaya dan mencuri data. Adapun teknik-teknik yang digunakan untuk pengujian dalam cross site scripting adalah sebagai berikut:

Pengujian Cross Site Scripting dapat dilakukan untuk:

- Tanda Kurang Dari

- Tanda Lebih Besar dari

- Apostrof

Cracking Kata Sandi: bagian terpenting dari pengujian sistem adalah pemecahan kata sandi, untuk mendapatkan akses ke informasi rahasia, peretas menggunakan alat peretas kata sandi atau menggunakan kata sandi umum, nama pengguna tersedia secara online. Oleh karena itu, penguji perlu menjamin bahwa aplikasi web menggunakan kata sandi yang rumit dan cookie tidak disimpan tanpa enkripsi.

Terlepas dari penguji ini perlu diingat tujuh karakteristik Pengujian Keamanan dan metodologi pengujian keamanan berikut :

- Integritas

- Autentikasi

- Ketersediaan

- Otorisasi

- Kerahasiaan

- Ketangguhan

- Non-penyangkalan

Metodologi dalam pengujian Keamanan:

- White Box- penguji mendapatkan akses ke semua informasi.

- Black Box- tester tidak diberikan informasi apa pun yang mereka butuhkan untuk menguji sistem dalam skenario dunia nyata.

- Kotak Abu-abu- seperti namanya, beberapa informasi diberikan kepada penguji dan sisanya perlu mereka ketahui sendiri.

Dengan menggunakan metode ini, organisasi dapat menambal kerentanan keamanan yang terdeteksi di sistem mereka. Selain itu, hal paling umum yang perlu mereka ingat adalah untuk menghindari penggunaan kode yang ditulis oleh pemula karena mereka memiliki kelemahan keamanan yang tidak dapat dengan mudah ditambal atau diidentifikasi sampai pengujian yang ketat dilakukan.

Kami harap Anda menemukan artikel ini informatif dan akan membantu Anda memperbaiki celah keamanan di sistem Anda.