Napraw: Nieprzypięte aplikacje ciągle się pojawiają w systemie Windows 11

Jeśli nieprzypięte aplikacje i programy ciągle pojawiają się na pasku zadań, możesz edytować plik Layout XML i usunąć niestandardowe linie.

Przestępcy IT coraz częściej wykorzystują różne cyberataki do prześladowania użytkowników sieci. Ataki takie jak kradzież danych – indywidualnych lub biznesowych, tworzenie oszustw itp. stają się coraz częstsze. Cyberprzestępcy potajemnie kontrolują nasze systemy i kradną nasze dane. W ten sposób przestępcy są dobrze zorientowani w wykorzystywaniu luk i opanowali akt manipulacji użytkownikami zgodnie z potrzebami. Jednak wielu użytkowników Internetu wciąż nie zdaje sobie sprawy z pułapek zastawianych przez tych profesjonalnych przestępców IT w celu naruszenia ich prywatności. Dlatego opracowaliśmy artykuł, który może pomóc Ci być na bieżąco z głównymi cyberatakami i sposobami ich zwalczania. Czytaj!

Złośliwe oprogramowanie

Źródło obrazu: macobserver.com

Jest to najczęstszy atak używany od wieków do łapania zwykłych użytkowników. Chociaż jest stary, atak przekształcił się w doskonałe narzędzie do naruszania danych i prywatności użytkowników. Oto przykład ataku złośliwego oprogramowania:

Podczas surfowania w Internecie użytkownicy zazwyczaj natrafiają na wyskakujące okienka, które mają ich zwabić. Celowo lub nieumyślnie, gdy użytkownik kliknie wyskakujące okienko, inicjuje ono atak, a użytkownik zostaje zainfekowany złośliwym oprogramowaniem na swoim urządzeniu.

Musisz przeczytać: sposoby zabezpieczenia transakcji kryptowalutowych

Jak to szkodzi Twojemu systemowi?

Jak walczyć ze złośliwym oprogramowaniem?

Złośliwe oprogramowanie może dostać się do Twojego urządzenia tylko wtedy, gdy złośliwa instalacja zostanie wywołana przez użytkownika. Dlatego nigdy nie klikaj wyskakujących okienek ani nie odwiedzaj niezaufanych witryn. Ponadto podczas surfowania w sieci szukaj certyfikatów SSL „bezpiecznych HTTPS”. Użyj najlepszego oprogramowania antymalware, aby chronić swoje urządzenia przed takimi atakami. Advanced System Protector to najlepszy w swojej klasie program do ochrony przed złośliwym oprogramowaniem, który może wykryć i usunąć wszelkie złośliwe oprogramowanie w mgnieniu oka. Jego baza danych składa się z ponad 10 milionów definicji złośliwego oprogramowania (wciąż rośnie). Pobierz tę lekką, potężną aplikację, klikając przycisk pobierania.

Wyłudzanie informacji

Źródło obrazu: itsecurity.blog.fordham.edu

Atakujący próbuje ukraść informacje użytkownika za pomocą wiadomości e-mail i innych metod komunikacji. Takie komunikaty są podszywane pod legalne, aby przekonać użytkowników, że pochodzą z zaufanego źródła. E-mail będzie zawierał załącznik. Gdy użytkownik kliknie załącznik, automatycznie pobiera złośliwe oprogramowanie na urządzenie.

Jak to szkodzi Twojemu systemowi?

Następnie złośliwe oprogramowanie narusza bezpieczeństwo urządzenia, kradnie informacje, zaprasza inne złośliwe oprogramowanie lub przejmuje kontrolę nad urządzeniem.

Jak walczyć z phishingiem?

To poważny problem, jeśli nie zapobiegnie się temu na początku. Może otworzyć drzwi do innych poważnych ataków na Twoje urządzenie. Możesz zapobiec wydarzeniu, skanując załączniki do wiadomości e-mail przed ich otwarciem. Chociaż wielu wiodących dostawców poczty e-mail ma wbudowany skaner poczty e-mail do wykrywania wiadomości phishingowych, lepiej jest zainstalować narzędzie do skanowania poczty e-mail w urządzeniu jako dodatkową warstwę bezpieczeństwa. Ponownie, możesz kupić program antywirusowy lub antymalware, który skanuje również przychodzące wiadomości e-mail.

Trzeba przeczytać: 9 prostych sposobów na skuteczne zapobieganie naruszeniom danych

Identyczne poświadczenia

Ponowne używanie poświadczeń na różnych kontach jest bardzo powszechną praktyką wśród ludzi. Eksperci ds. bezpieczeństwa zalecają używanie unikalnych silnych haseł na wszystkich różnych kontach. Ale generalnie nie jest to przestrzegane i hakerzy wykorzystują takie sytuacje. Gdy tylko przestępcy IT uzyskają dostęp do danych osobowych użytkownika, wykorzystują sytuację i próbują wykorzystać te informacje do złamania kont.

Jak radzić sobie z sytuacją?

Nie ma innego sposobu niż użycie unikalnych silnych danych uwierzytelniających na różnych kontach. Możesz użyć narzędzia do zarządzania hasłami, aby przechowywać wszystkie ważne hasła.

Uwaga: – Możesz zastąpić hasła hasłem. Na przykład możesz utworzyć poświadczenie, takie jak – „ ILove2RideBike$ ” .

Takie zwroty są łatwe do przypomnienia i twardy orzech do zgryzienia.

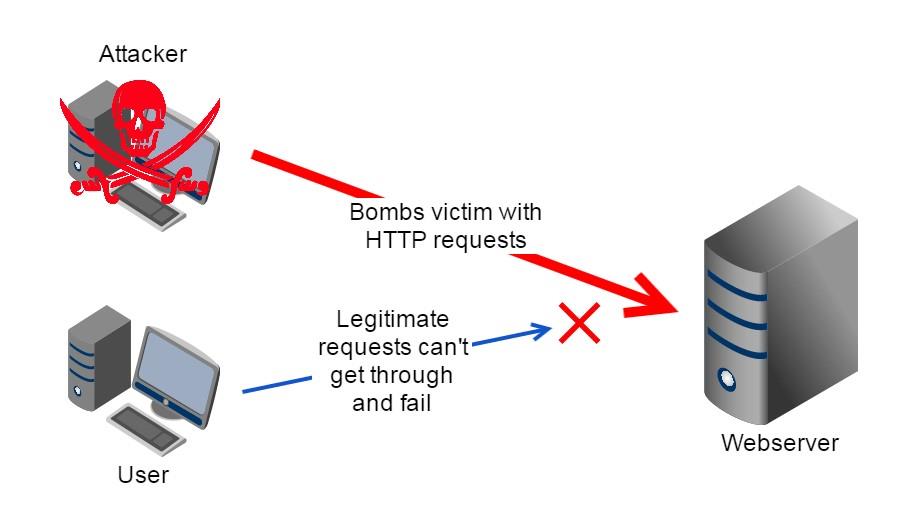

Ataki DoS

Źródło obrazu: windowsreport.com

Atak DoS lub odmowa usługi jest bardzo popularnym atakiem wśród cyberprzestępców. Celem ataku jest wygenerowanie dużego ruchu na stronach internetowych, aby wywołać odmowę usług dla swoich użytkowników.

Takie ataki są inicjowane z adresów IP na całym świecie, aby ukryć dokładną lokalizację atakującego. Cyberprzestępcy wykorzystują złośliwe oprogramowanie, takie jak botnety, do przeprowadzania ataku typu DoS.

Uwaga: — botnet może wytworzyć ponad 100 000 różnych adresów IP podczas ataku DoS.

Jak zapobiec atakowi DoS?

Możesz zapobiec atakowi DoS, instalując na swoim urządzeniu potężny program antywirusowy. W przypadku przedsiębiorstw istnieją usługi stron trzecich, które zabezpieczają strony internetowe przed atakami DoS. Mogą być drogie, ale mogą być skuteczne.

Trzeba przeczytać: 10 największych naruszeń danych XXI wieku

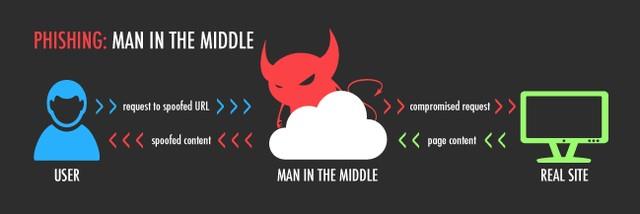

Man-In-The-Middle Attack (MITM)

Źródło obrazu: ebuddyblog.com

Ten atak, znany również jako przechwytywanie identyfikatora sesji, następuje podczas aktywnej aktywności w Internecie. Identyfikator sesji umożliwia użytkownikowi interakcję ze stroną internetową. Atakujący dostaje się między komputer użytkownika a serwer sieciowy i kradnie informacje, które są udostępniane bez wiedzy użytkownika.

Jak zapobiegać atakom MITM?

Unikaj bezpośredniego łączenia się z otwartą siecią Wi-Fi. Jeśli chcesz się połączyć, użyj wtyczki przeglądarki, takiej jak ForceTLS lub HTTPS Everywhere. Większość rzeczy, takich jak wdrażanie certyfikatów uwierzytelniających i korzystanie z HSTS na stronie internetowej, musi być wykonywana po stronie serwera.

Dla firm

SQL, język programowania służy do interakcji z różnymi bazami danych. Serwery baz danych, które przechowują ważne informacje o witrynie, używają SQL do zarządzania swoją bazą danych.

Atakujący wykorzystuje atak typu SQL injection, aby uzyskać dostęp do informacji w witrynie poprzez wstrzyknięcie złośliwego kodu do bazy danych.

Jak to szkodzi Twojemu systemowi?

Jest to poważny atak, ponieważ może wydobyć wszystkie hasła i inne ważne informacje o użytkowniku przechowywane dla witryny, gdy tylko się powiedzie. Atakujący uzyskuje kontrolę nad polem wyszukiwania witryny. Atakujący następnie wstawia kod, który ujawnia informacje o użytkowniku zgodnie z jego potrzebami.

Jak zatrzymać atak polegający na wstrzykiwaniu SQL?

Atak można powstrzymać przez:-

Atak Cross-Site Scripting

W tym ataku osoba atakująca celuje w użytkownika witryny. Atakujący umieszcza złośliwy kod w popularnej witrynie internetowej i automatycznie uruchamia skrypty i komentarze w celu kradzieży informacji o użytkowniku. W związku z tym szkodzi reputacji witryny.

Jak powstrzymać atak Cross-Site Scripting?

Zainstalowanie zapory aplikacji internetowej może zapobiec atakom XSS lub XSS, ponieważ zapora sprawdza krzyżowo, czy witryna jest podatna na ataki XSS i wzmacnia jej bezpieczeństwo.

Trzeba przeczytać: masowy atak cybernetyczny ogarnia świat po zniszczeniu Ukrainy

Będąc użytkownikiem Internetu, który przechowuje w Internecie dane osobowe, pliki służbowe i inne, powinniśmy być świadomi cyberataków. Znajomość tych ataków zapewni nam możliwość jak najwcześniejszego zabezpieczenia naszych danych i urządzeń. Mamy nadzieję, że ten artykuł pomoże Ci w ochronie Twoich zasobów IT.

Jeśli nieprzypięte aplikacje i programy ciągle pojawiają się na pasku zadań, możesz edytować plik Layout XML i usunąć niestandardowe linie.

Usuń zapisane informacje z funkcji Autofill w Firefoxie, postępując zgodnie z tymi szybkim i prostymi krokami dla urządzeń z systemem Windows i Android.

W tym samouczku pokażemy, jak wykonać miękki lub twardy reset na urządzeniu Apple iPod Shuffle.

Na Google Play jest wiele świetnych aplikacji, w które warto się zaangażować subskrypcyjnie. Po pewnym czasie lista subskrypcji rośnie i trzeba nimi zarządzać.

Szukając odpowiedniej karty do płatności, można się mocno zdenerwować. W ostatnich latach różne firmy opracowały i wprowadziły rozwiązania płatności zbliżeniowych.

Usunięcie historii pobierania na urządzeniu z Androidem pomoże zwiększyć przestrzeń dyskową i poprawić porządek. Oto kroki, które należy podjąć.

Ten przewodnik pokaże Ci, jak usunąć zdjęcia i filmy z Facebooka za pomocą komputera, urządzenia z systemem Android lub iOS.

Spędziliśmy trochę czasu z Galaxy Tab S9 Ultra, który idealnie nadaje się do połączenia z komputerem z systemem Windows lub Galaxy S23.

Wycisz wiadomości tekstowe w grupie w Androidzie 11, aby kontrolować powiadomienia dla aplikacji Wiadomości, WhatsApp i Telegram.

Wyczyść historię URL paska adresu w Firefox i zachowaj sesje prywatne, postępując zgodnie z tymi szybkim i łatwymi krokami.