Napraw: Nieprzypięte aplikacje ciągle się pojawiają w systemie Windows 11

Jeśli nieprzypięte aplikacje i programy ciągle pojawiają się na pasku zadań, możesz edytować plik Layout XML i usunąć niestandardowe linie.

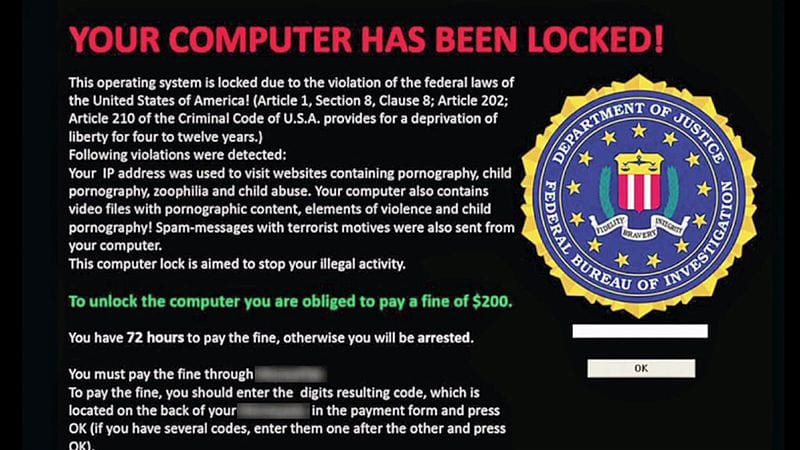

Jednym z nowszych typów złośliwego oprogramowania jest ransomware. Ransomware jest szczególnie paskudnym rodzajem złośliwego oprogramowania, ponieważ przechodzi i szyfruje każdy plik na komputerze, a następnie wyświetla żądanie okupu. Aby odblokować urządzenie, musisz zapłacić okup, a następnie otrzymać kod odblokowujący. Historycznie większość kampanii ransomware faktycznie odszyfrowuje pliki po zapłaceniu okupu, ponieważ rozgłos o hakerach, którzy dotrzymują swojej części umowy, jest ważnym elementem przekonywania ludzi do zapłaty.

Uwaga: Generalnie zaleca się, aby nie płacić okupu. Takie postępowanie nadal udowadnia, że oprogramowanie ransomware może być opłacalne, ale nie gwarantuje również, że ponownie uzyskasz dostęp do swoich danych.

Wskazówka: Szyfrowanie to proces szyfrowania danych za pomocą szyfru i klucza szyfrowania. Zaszyfrowane dane można odszyfrować tylko za pomocą klucza deszyfrującego.

Jak każde złośliwe oprogramowanie, oprogramowanie ransomware musi dostać się na komputer, aby móc działać. Istnieje wiele potencjalnych metod infekcji, ale niektóre z najczęstszych to zainfekowane pliki do pobrania na stronach internetowych, złośliwe reklamy i złośliwe załączniki do wiadomości e-mail.

Wskazówka: Malvertising to praktyka polegająca na dostarczaniu złośliwego oprogramowania za pośrednictwem sieci reklamowych.

Po pobraniu na komputer oprogramowanie ransomware rozpocznie szyfrowanie plików w tle. Niektóre warianty zrobią to tak szybko, jak to możliwe, możesz zauważyć, że wpływa to na wydajność systemu, ale wtedy masz mało czasu, aby coś z tym zrobić. Niektóre warianty oprogramowania ransomware powoli szyfrują dane, aby zmniejszyć prawdopodobieństwo, że zostaną zauważone w działaniu. Kilka wariantów oprogramowania ransomware było uśpionych przez tygodnie lub miesiące, aby można je było uwzględnić w kopiach zapasowych, które można wykorzystać do przywrócenia systemu.

Wskazówka: Ransomware zazwyczaj unika szyfrowania krytycznych plików systemowych. System Windows powinien nadal działać, ale wszystkie pliki osobiste itp. zostaną zaszyfrowane.

Gdy ransomware zaszyfruje wszystko na komputerze, jego ostatecznym działaniem jest utworzenie noty z żądaniem okupu, zwykle na komputerze. Notatka dotycząca okupu ogólnie wyjaśnia, co się stało, zawiera instrukcje, jak zapłacić okup i co się stanie, jeśli tego nie zrobisz. Na ogół ustalany jest również limit czasowy, z groźbą wzrostu ceny lub usunięcia klucza używanego do nakłaniania ludzi do zapłaty.

Wiele wariantów oprogramowania ransomware zapewnia funkcję, która umożliwia odszyfrowanie niewielkiej liczby plików w ramach gestu „dobrej woli”, aby udowodnić, że Twoje pliki mogą zostać odszyfrowane. Metodą płatności będzie zazwyczaj bitcoin lub różne inne kryptowaluty. Nota o okupie zazwyczaj zawiera szereg linków do stron, na których można kupić odpowiednie kryptowaluty, aby ułatwić ludziom ich płacenie.

Po dostarczeniu płatności, a czasem dowodu wpłaty, zazwyczaj otrzymasz klucz deszyfrujący, którego możesz użyć do odszyfrowania swoich danych. Niestety istnieją warianty, które nigdy nie odszyfrują, nawet jeśli płacisz – innymi słowy, NIE powinieneś płacić, tylko szukać innych rozwiązań.

Proces szyfrowania na komputerze jest zwykle wykonywany za pomocą losowo generowanego symetrycznego klucza szyfrowania. Ten klucz szyfrowania jest następnie szyfrowany asymetrycznym kluczem szyfrowania, do którego twórca oprogramowania ransomware ma pasujący klucz odszyfrowywania. Oznacza to, że tylko twórca ransomware może odszyfrować hasło potrzebne do odszyfrowania komputera.

Wskazówka: istnieją dwa rodzaje algorytmów szyfrowania, symetryczny i asymetryczny. Szyfrowanie symetryczne wykorzystuje ten sam klucz szyfrowania do szyfrowania i odszyfrowywania danych, podczas gdy szyfrowanie asymetryczne wykorzystuje inny klucz do szyfrowania i odszyfrowywania danych. Szyfrowanie asymetryczne umożliwia jednej osobie przyznanie wielu osobom tego samego klucza szyfrowania przy zachowaniu jedynego klucza odszyfrowywania.

Niektóre warianty oprogramowania ransomware zawierają również funkcje wsparcia, które umożliwiają skontaktowanie się z osobą przeprowadzającą oszustwo. Ma to na celu pomóc Ci przejść przez proces płatności, jednak niektórzy ludzie odnieśli sukces, używając go, aby spróbować wynegocjować cenę.

Wskazówka: w niektórych przypadkach oprogramowanie ransomware zostanie wdrożone jako infekcja wtórna, aby ukryć istnienie innego wirusa, który mógł potajemnie kraść inne dane. Intencją w tym przypadku jest przede wszystkim zaszyfrowanie plików dziennika i utrudnienie reakcji na incydent i procesu śledczego. Ten typ ataku jest zwykle stosowany tylko w wysoce ukierunkowanych atakach na firmy, a nie na zwykłych użytkowników komputerów.

Możesz zmniejszyć ryzyko zarażenia się oprogramowaniem ransomware i innym złośliwym oprogramowaniem, zachowując ostrożność w Internecie. Nie powinieneś otwierać nieoczekiwanych załączników do wiadomości e-mail, nawet jeśli ufasz nadawcy. Nigdy nie należy włączać makr w dokumentach biurowych, zwłaszcza jeśli dokument został pobrany z Internetu. Makra dokumentów pakietu Office są powszechną metodą infekcji.

Bloker reklam, taki jak uBlock Origin, może być dobrym narzędziem do ochrony przed złośliwymi reklamami. Powinieneś również upewnić się, że pobierasz pliki tylko z legalnych i godnych zaufania stron internetowych, ponieważ złośliwe oprogramowanie często może być ukryte w zainfekowanych plikach do pobrania podszywając się pod bezpłatne wersje płatnego oprogramowania.

Posiadanie i używanie oprogramowania antywirusowego lub chroniącego przed złośliwym oprogramowaniem jest ogólnie dobrą obroną przed złośliwym oprogramowaniem, które zdoła przedostać się poza pierwszą linię obrony.

Jeśli znajdziesz się w sytuacji, w której oprogramowanie ransomware przejęło twój komputer, możesz odblokować to oprogramowanie ransomware za darmo. Wiele programów ransomware zostało źle zaprojektowanych i/lub zostało już usuniętych przez organy ścigania.

W takich przypadkach możliwe jest, że główny klucz odszyfrowywania został zidentyfikowany i jest dostępny. EC3 (Europejskie Centrum ds. Cyberprzestępczości) Europolu ma narzędzie o nazwie „ Crypto Sheriff ”, które można wykorzystać do zidentyfikowania typu oprogramowania ransomware, które posiadasz, a następnie połączyć Cię z właściwym narzędziem deszyfrującym, jeśli takie istnieje.

Jedną z najlepszych ochrony przed oprogramowaniem ransomware są dobre kopie zapasowe. Te kopie zapasowe powinny być przechowywane na dysku twardym, który nie jest podłączony do komputera lub tej samej sieci, co komputer, aby zapobiec ich zainfekowaniu. Kopia zapasowa powinna być podłączona do komputera, którego dotyczy problem, dopiero po usunięciu ransomware, w przeciwnym razie również zostanie zaszyfrowana.

Jeśli nieprzypięte aplikacje i programy ciągle pojawiają się na pasku zadań, możesz edytować plik Layout XML i usunąć niestandardowe linie.

Usuń zapisane informacje z funkcji Autofill w Firefoxie, postępując zgodnie z tymi szybkim i prostymi krokami dla urządzeń z systemem Windows i Android.

W tym samouczku pokażemy, jak wykonać miękki lub twardy reset na urządzeniu Apple iPod Shuffle.

Na Google Play jest wiele świetnych aplikacji, w które warto się zaangażować subskrypcyjnie. Po pewnym czasie lista subskrypcji rośnie i trzeba nimi zarządzać.

Szukając odpowiedniej karty do płatności, można się mocno zdenerwować. W ostatnich latach różne firmy opracowały i wprowadziły rozwiązania płatności zbliżeniowych.

Usunięcie historii pobierania na urządzeniu z Androidem pomoże zwiększyć przestrzeń dyskową i poprawić porządek. Oto kroki, które należy podjąć.

Ten przewodnik pokaże Ci, jak usunąć zdjęcia i filmy z Facebooka za pomocą komputera, urządzenia z systemem Android lub iOS.

Spędziliśmy trochę czasu z Galaxy Tab S9 Ultra, który idealnie nadaje się do połączenia z komputerem z systemem Windows lub Galaxy S23.

Wycisz wiadomości tekstowe w grupie w Androidzie 11, aby kontrolować powiadomienia dla aplikacji Wiadomości, WhatsApp i Telegram.

Wyczyść historię URL paska adresu w Firefox i zachowaj sesje prywatne, postępując zgodnie z tymi szybkim i łatwymi krokami.