Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Pentru ca dispozitivul dvs. să comunice cu orice alt dispozitiv, acesta trebuie să se conecteze la acesta. Dacă celălalt dispozitiv este prezent fizic, acest lucru este destul de simplu. Puteți trece doar un cablu între cele două dispozitive. Este necesar ca ei să împărtășească un fel de standard de comunicare, dar principiul de bază rămâne în picioare. Desigur, majoritatea dispozitivelor cu care ați putea dori să comunicați nu sunt prezente fizic. În schimb, trebuie să vă conectați la ele printr-o rețea de computere, de obicei, cu Internetul implicat.

Problema cu aceasta este că acum există potențial mulți mesageri care trebuie să vă transmită comunicările înainte și înapoi. Pentru a comunica corect prin intermediul părților intermediare, trebuie să aveți încredere în ei. Alternativ, trebuie să vă puteți asigura că aceștia nu vă pot citi sau modifica comunicările. Aceasta este baza criptării. Vă permite să comunicați în siguranță pe un canal nesigur.

Chestia este că, chiar și cu criptarea în joc, există încă niște actori răi care încearcă să obțină acces la informații sensibile. O modalitate prin care pot încerca să facă asta este să efectueze un atac Man-in-the-Middle sau MitM.

Pregatirea

Pentru ca MitM să funcționeze, atacatorul trebuie să fie una dintre părțile care transmit datele pe care doresc să le acceseze. Există câteva moduri de a realiza acest lucru. Primul este relativ simplu, rulați un punct de acces la Internet, tocmai de aceea ar trebui să fiți atenți la hotspot-urile Wi-Fi gratuite aleatorii. Acest lucru este ușor de făcut, problema este că poate să nu fie ușor să convingi o anumită persoană să se conecteze la o anumită rețea.

Opțiunile alternative sunt să configurați dispozitivul victimei pentru a vă folosi dispozitivul ca server proxy sau pentru a fi un ISP pentru victimă. În mod realist, dacă un atacator își poate seta dispozitivul să fie folosit ca proxy, probabil că are acces mai mult decât suficient la computerul tău pentru a obține informațiile pe care le dorește. Teoretic, ISP-ul oricui i-ar putea viza, de asemenea, pe măsură ce traficul lor trece prin ISP-ul său. Un furnizor VPN/proxy se află exact în aceeași poziție cu ISP-ul și poate fi sau nu la fel de demn de încredere.

Notă: Dacă vă gândiți să obțineți un VPN pentru a vă proteja împotriva ISP-ului dvs., este important să înțelegeți că furnizorul VPN devine atunci ISP-ul dvs. eficient. Ca atare, toate aceleași preocupări de securitate ar trebui să se aplice și acestora.

MitM pasiv

În timp ce multe dispozitive pot fi într-o poziție MitM, cele mai multe dintre ele nu vor fi rău intenționate. Cu toate acestea, criptarea vă protejează de cei care sunt și vă ajută să vă îmbunătățiți confidențialitatea. Un atacator într-o poziție MitM își poate folosi pur și simplu poziția pentru a „asculta” fluxul de trafic. În acest fel, ei pot urmări câteva detalii vagi ale traficului criptat și pot citi traficul necriptat.

În acest tip de scenariu, un atacator într-o poziție MitM poate oricând să citească sau să modifice traficul necriptat. Doar criptarea previne acest lucru.

Active MitM

Un atacator care și-a dat probleme să ajungă în acea poziție poate să nu fie neapărat mulțumit doar să citească/modifice date necriptate. Ca atare, ei pot încerca în schimb să efectueze un atac activ.

În acest scenariu, ei se introduc complet în mijlocul conexiunii, acționând ca un intermediar activ. Ei negociază o conexiune „securizată” cu serverul și încearcă să facă același lucru cu utilizatorul final. Aici lucrurile se destramă de obicei. Oricât de mult pot face toate acestea, ecosistemul de criptare a fost conceput pentru a gestiona acest scenariu.

Fiecare site web HTTPS oferă un certificat HTTPS. Certificatul este semnat de un lanț de alte certificate care conduc înapoi la unul dintre câteva „certificate rădăcină” speciale. Certificatele rădăcină sunt speciale, deoarece sunt stocate în depozitul de certificate de încredere al fiecărui dispozitiv. Prin urmare, fiecare dispozitiv poate verifica dacă certificatul HTTPS cu care a fost prezentat a fost semnat de unul dintre certificatele rădăcină din propriul magazin de certificate de încredere.

Dacă procesul de verificare a certificatului nu se finalizează corect, browserul va afișa o pagină de avertizare privind erorile de certificat care explică elementele de bază ale problemei. Sistemul de emitere a certificatelor este configurat în așa fel încât trebuie să puteți dovedi că sunteți proprietarul legitim al unui site pentru a convinge orice autoritate de certificare să vă semneze certificatul cu certificatul rădăcină. Ca atare, un atacator poate folosi în general doar certificate nevalide, determinând victimele să vadă mesaje de eroare ale certificatelor.

Notă: Atacatorul ar putea, de asemenea, convinge victima să instaleze certificatul rădăcină al atacatorului în depozitul de certificate de încredere, moment în care toate protecțiile sunt rupte.

Dacă victima alege să „accepte riscul” și să ignore avertismentul privind certificatul, atunci atacatorul poate citi și modifica conexiunea „criptată”, deoarece conexiunea este doar criptată către și de la atacator, nu până la server.

Un exemplu mai puțin digital

Dacă întâmpinați dificultăți în a înțelege conceptul de atac al omului din mijloc, poate fi mai ușor să lucrați cu conceptul de corespondență fizică „melc”. Oficiul poștal și sistemul sunt ca Internetul, dar pentru a trimite scrisori. Presupuneți că orice scrisoare pe care o trimiteți trece prin întregul sistem poștal fără a fi deschisă, citită sau modificată.

Persoana care îți livrează postarea, totuși, se află într-o poziție perfectă de „Man-in-the-Middle”. Ar putea alege să deschidă orice scrisoare înainte de a o livra. Ei puteau apoi să citească și să modifice conținutul scrisorii după bunul plac și să o sigileze din nou într-un alt plic. În acest scenariu, de fapt nu comunici niciodată cu adevărat cu persoana care crezi că ești. În schimb, amândoi comunicați cu persoana de post năzuitoare.

O terță parte care poate verifica semnăturile (securizate din punct de vedere criptografic) vă poate spune cel puțin că cineva vă deschide e-mailul. Puteți alege să ignorați acest avertisment, dar ați fi bine sfătuit să nu trimiteți nimic secret.

Există foarte puține lucruri pe care le puteți face cu privire la situație, în afară de schimbarea sistemului prin care comunicați. Dacă începeți să comunicați prin e-mail, persoana care postează nu vă mai poate citi sau modifica mesajele. De asemenea, conectarea la o rețea diferită și în mod ideal de încredere este singura modalitate de a refuza accesul atacatorului, în timp ce poate comunica.

Concluzie

MitM înseamnă Man-in-the-Middle. Reprezintă o situație în care un mesager din lanțul de comunicare monitorizează și, potențial, editează comunicațiile în mod rău intenționat. De obicei, cel mai mare risc este de la primul hop, adică routerul la care te conectezi. Un hotspot Wi-Fi gratuit este exemplul perfect în acest sens. Un atacator aflat într-o poziție MitM poate citi și edita comunicații necriptate. De asemenea, pot încerca același lucru cu comunicațiile criptate, dar acest lucru ar trebui să aibă ca rezultat mesaje de eroare de validare a certificatului. Aceste mesaje de avertizare de validare a certificatelor sunt singurul lucru care împiedică un atacator să poată pregăti și modifica și traficul criptat. Acest lucru funcționează deoarece ambele părți comunică mai degrabă cu atacatorul decât de fapt între ele. Atacatorul se prezintă ca cealaltă parte pentru ambele părți.

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

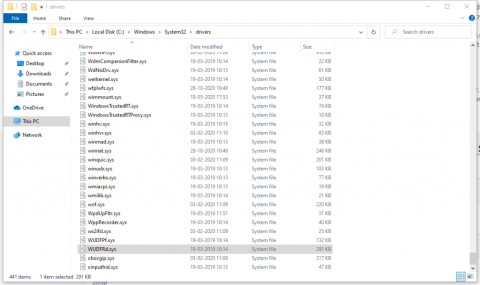

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?