Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Există multe tipuri diferite de încălcări ale datelor. Unele implică cantități uriașe de timp, planificare și efort din partea atacatorului. Acest lucru poate lua forma învățării cum funcționează un sistem înainte de a crea un mesaj de phishing convingător și de a-l trimite unui angajat care are suficient acces pentru a permite atacatorului să fure detalii sensibile. Acest tip de atac poate duce la o cantitate imensă de date pierdute. Codul sursă și datele companiei sunt ținte comune. Alte ținte includ date despre utilizatori, cum ar fi numele de utilizator, parolele, detaliile de plată și PII, cum ar fi numerele de securitate socială și numerele de telefon.

Unele atacuri nu sunt nici pe departe atât de complicate. Desigur, nici nu au un impact atât de mare asupra tuturor celor afectați. Asta nu înseamnă însă că nu sunt o problemă. Un exemplu se numește recoltarea conturilor sau enumerarea conturilor.

Enumerarea conturilor

Ați încercat vreodată să vă conectați la un site web doar pentru ca acesta să vă spună că parola dvs. a fost greșită? Acesta este mai degrabă un mesaj de eroare specific, nu-i așa? Este posibil ca, dacă atunci, în mod deliberat, faceți o greșeală de tipar în numele de utilizator sau adresa de e-mail, site-ul web să vă spună că un „cont cu acel e-mail nu există” sau ceva în acest sens. Vedeți diferența dintre cele două mesaje de eroare? Site-urile web care fac acest lucru sunt vulnerabile la enumerarea conturilor sau la recoltarea conturilor. Mai simplu spus, prin furnizarea a două mesaje de eroare diferite pentru cele două scenarii diferite, este posibil să se determine dacă un nume de utilizator sau o adresă de e-mail are sau nu un cont valid cu serviciul.

Există multe moduri diferite în care acest tip de problemă poate fi identificat. Scenariul de mai sus al celor două mesaje de eroare diferite este destul de vizibil. De asemenea, este ușor de remediat, pur și simplu furnizați un mesaj de eroare generic pentru ambele cazuri. Ceva de genul „Numele de utilizator sau parola pe care le-ați introdus au fost incorecte”.

Alte moduri prin care conturile pot fi recoltate includ formularele de resetare a parolei. Este util să vă puteți recupera contul dacă uitați parola. Cu toate acestea, un site web prost securizat ar putea furniza din nou două mesaje diferite, în funcție de numele de utilizator pentru care ați încercat să trimiteți o resetare a parolei. Imaginați-vă: „Contul nu există” și „Resetarea parolei a fost trimisă, verificați-vă e-mailul”. Din nou, în acest scenariu, este posibil să determinați dacă există un cont comparând răspunsurile. Soluția este și ea aceeași. Furnizați un răspuns generic, ceva de genul: „A fost trimis un e-mail de resetare a parolei”, chiar dacă nu există niciun cont de e-mail către care să îl trimiteți.

Subtilitate în recoltarea conturilor

Ambele metode de mai sus sunt oarecum zgomotoase în ceea ce privește amprenta lor. Dacă un atacator încearcă să efectueze oricare atac la scară, acesta va apărea destul de ușor în practic orice sistem de înregistrare. Metoda de resetare a parolei trimite, de asemenea, în mod explicit un e-mail oricărui cont care există de fapt. A fi tare nu este cea mai bună idee dacă încerci să fii ascuns.

Unele site-uri web permit interacțiunea directă cu utilizatorul sau vizibilitate. În acest caz, pur și simplu navigând pe site, puteți aduna numele de ecran ale fiecărui cont pe care îl întâlniți. Numele de ecran poate fi adesea numele de utilizator. În multe alte cazuri, poate oferi un indiciu important cu privire la ce nume de utilizator să ghicească, deoarece oamenii folosesc de obicei variații ale numelor lor în adresele lor de e-mail. Acest tip de colectare a conturilor interacționează cu serviciul, dar este în esență imposibil de distins de utilizarea standard și, prin urmare, este mult mai subtil.

O modalitate excelentă de a fi subtil este să nu atingeți deloc site-ul atacat. Dacă un atacator încerca să obțină acces la un site web corporativ exclusiv pentru angajați, ar putea să facă exact asta. În loc să verifice site-ul în sine pentru probleme de enumerare a utilizatorilor, pot merge în altă parte. Prin căutarea pe site-uri precum Facebook, Twitter și, în special, LinkedIn, este posibil să construiți o listă destul de bună de angajați ai unei companii. Dacă atacatorul poate determina apoi formatul de e-mail al companiei, cum ar fi [email protected], atunci poate colecta un număr mare de conturi fără să se conecteze vreodată la site-ul web pe care intenționează să îl atace.

Puțin se pot face împotriva oricăreia dintre aceste tehnici de colectare a contului. Sunt mai puțin fiabile decât primele metode, dar pot fi utilizate pentru a informa metode mai active de enumerare a conturilor.

Diavolul sta in detalii

Un mesaj de eroare generic este, în general, soluția pentru a preveni enumerarea contului activ. Uneori, totuși, micile detalii sunt cele care oferă jocul. Conform standardelor, serverele web oferă coduri de stare atunci când răspund la solicitări. 200 este codul de stare pentru „OK”, adică succes, iar 501 este o „eroare internă de server”. Un site web ar trebui să aibă un mesaj generic care să indice că a fost trimisă o resetare a parolei, chiar dacă nu a fost, de fapt, deoarece nu a existat niciun cont cu numele de utilizator sau adresa de e-mail furnizate. În unele cazuri, deși serverul va trimite în continuare codul de eroare 501, chiar dacă site-ul web afișează un mesaj de succes. Pentru un atacator care acordă atenție detaliilor, acest lucru este suficient pentru a spune că contul într-adevăr există sau nu există.

Când vine vorba de nume de utilizator și parole, chiar și timpul poate juca un factor important. Un site web trebuie să vă stocheze parola, dar pentru a evita scurgerea acesteia în cazul în care sunt compromise sau au un insider necinstit, practica standard este să trimiți parola. Un hash criptografic este o funcție matematică unidirecțională care, dacă este dată cu aceeași intrare, dă întotdeauna aceeași ieșire, dar dacă chiar și un singur caracter din intrare se modifică, întreaga ieșire se schimbă complet. Prin stocarea rezultatului hash-ului, apoi prin hash-ul parolei pe care o trimiteți și comparând hash-ul stocat, este posibil să verificați dacă ați trimis parola corectă fără a vă cunoaște vreodată parola.

Punerea laolaltă a detaliilor

Algoritmii buni de hashing durează ceva timp pentru a se finaliza, de obicei mai puțin de o zecime de secundă. Acest lucru este suficient pentru a face dificilă forța brută, dar nu atât de mult pentru a fi greu de manevrat atunci când aveți doar unul pentru a verifica o singură valoare. ar putea fi tentant pentru un inginer de site web să dea un colț și să nu se deranjeze să trimită parola dacă numele de utilizator nu există. Adică, nu are niciun rost, deoarece nu există nimic cu care să-l compari. Problema este timpul.

Solicitările web văd de obicei un răspuns în câteva zeci sau chiar o sută de milisecunde. Dacă procesul de hashing a parolei durează 100 de milisecunde pentru a se finaliza și dezvoltatorul îl omite... asta poate fi vizibil. În acest caz, o solicitare de autentificare pentru un cont care nu există ar primi un răspuns în aproximativ 50 ms din cauza latenței de comunicare. O solicitare de autentificare pentru un cont valid cu o parolă nevalidă poate dura aproximativ 150 ms, aceasta include latența de comunicare, precum și 100 ms în timp ce serverul are parola. Pur și simplu verificând cât de mult a durat până când un răspuns revine, atacatorul poate determina cu o acuratețe destul de fiabilă dacă un cont există sau nu.

Oportunitățile de enumerare orientate spre detalii, cum ar fi aceste două, pot fi la fel de eficiente ca și metodele mai evidente de recoltare a conturilor de utilizator valide.

Efectele recoltării conturilor

În primul rând, posibilitatea de a identifica dacă un cont există sau nu pe un site poate să nu pară o problemă prea mare. Nu este ca și cum atacatorul ar fi putut să obțină acces la cont sau altceva. Problemele tind să aibă o amploare puțin mai largă. Numele de utilizator tind să fie fie adrese de e-mail, fie pseudonime, fie bazate pe nume reale. Un nume adevărat poate fi ușor legat de o persoană. Atât adresele de e-mail, cât și pseudonimele tind să fie reutilizate de o singură persoană, permițându-le să fie legate de o anumită persoană.

Deci, imaginați-vă dacă un atacator poate determina că adresa dvs. de e-mail are un cont pe un site web a avocaților de divorț. Ce zici de pe un site web despre afilieri politice de nișă sau afecțiuni specifice de sănătate. Genul ăsta de lucruri ar putea scurge de fapt niște informații sensibile despre tine. Informații pe care poate nu le doriți acolo.

În plus, mulți oameni încă reutiliza parolele pe mai multe site-uri web. Acest lucru se întâmplă în ciuda faptului că aproape toată lumea este conștientă de sfaturile de securitate de a folosi parole unice pentru orice. Dacă adresa dvs. de e-mail este implicată într-o încălcare a datelor mari, este posibil ca hash-ul parolei dvs. să fie inclus în acea încălcare. Dacă un atacator este capabil să folosească forța brută pentru a-ți ghici parola din acea încălcare a datelor, ar putea încerca să o folosească în altă parte. În acel moment, un atacator ar ști adresa ta de e-mail și o parolă pe care ai putea-o folosi. Dacă pot enumera conturi de pe un site pe care aveți un cont, ei pot încerca acea parolă. Dacă ați reutilizat acea parolă pe acel site, atunci atacatorul poate intra în contul dvs. Acesta este motivul pentru care este recomandat să folosiți parole unice pentru orice.

Concluzie

Recoltarea conturilor, denumită și enumerarea conturilor, este o problemă de securitate. O vulnerabilitate de enumerare a contului permite unui atacator să determine dacă un cont există sau nu. Ca vulnerabilitate de dezvăluire a informațiilor, efectul său direct nu este neapărat sever. Problema este că atunci când este combinată cu alte informații, situația se poate agrava mult. Acest lucru poate duce la existența unor detalii sensibile sau private care pot fi legate de o anumită persoană. Poate fi folosit și în combinație cu încălcări ale datelor de la terți pentru a obține acces la conturi.

De asemenea, nu există niciun motiv legitim pentru ca un site web să scurgă aceste informații. Dacă un utilizator greșește fie numele de utilizator, fie parola, trebuie doar să verifice două lucruri pentru a vedea unde a făcut greșeala. Riscul cauzat de vulnerabilitățile de enumerare a conturilor este mult mai mare decât beneficiul extrem de minor pe care îl pot oferi unui utilizator care a greșit numele de utilizator sau parola.

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

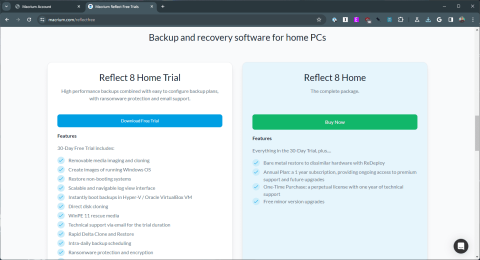

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

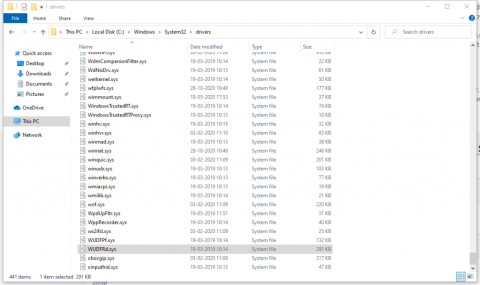

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?