Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Orice sistem de comunicare se bazează pe capacitatea destinatarului de a putea identifica expeditorul. A cunoaște identitatea expeditorului înseamnă a trimite un răspuns și a vedea dacă poți avea încredere în el. Din păcate, multe sisteme de comunicații nu includ de fapt o modalitate de a verifica dacă expeditorul revendicat este de fapt expeditorul real. În această situație, este posibil ca un atacator să creeze anumite informații false și să afecteze potențial acțiunile destinatarului. Procesul de creare a acestor mesaje false este cunoscut sub numele de falsificare.

Falsificarea în sistemele clasice

Deși sunt utilizate în general pentru a se referi la comunicațiile digitale moderne, majoritatea sistemelor de comunicații pre-computer sunt, de asemenea, vulnerabile la falsificare. De exemplu, sistemul poștal necesită o adresă de livrare. Scrisorile sunt de obicei semnate și pot veni cu o adresă de retur. Nu există un mecanism standard pentru a verifica dacă adresa de retur este adresa expeditorului.

Ca atare, un atacator ar putea încerca să manipuleze două persoane trimițându-i unuia o scrisoare pretins de la celălalt. Acest lucru ar putea fi folosit pentru a manipula prieteniile sau relațiile familiale pentru a obține câștiguri financiare prin afectarea moștenirii. Sau alte situații fie benefice pentru atacator, fie potențial pur dăunătoare victimei.

Un atacator ar putea trimite, de asemenea, o scrisoare presupusă de la o agenție sau companie oficială, solicitând o acțiune specifică de la destinatar, cum ar fi o plată către un anumit cont bancar. Un destinatar nebănuit s-ar putea să nu se gândească să verifice legitimitatea scrisorii și, astfel, să cadă victima fraudei.

Notă: amenințările interne, cum ar fi agenți dubli și angajați rău intenționați, aplică o amenințare similară. Deoarece amenințările din interior sunt din punct de vedere tehnic o parte de încredere care oferă cu bună știință informații greșite, situația este ușor diferită de falsificarea, în care o parte neîncrezătoare falsifică un mesaj.

Falsificarea în sistemele digitale

Multe sisteme digitale au o problemă similară. În multe cazuri, sunt în vigoare contramăsuri. Dar, în unele situații, aceste contramăsuri nu sunt întotdeauna eficiente sau nu sunt posibile. ARP este un exemplu excelent de protocol cu care este dificil să previi atacurile de falsificare. ARP este un protocol utilizat de computere într-o rețea locală pentru a difuza adresa MAC asociată cu o adresă IP.

Din păcate, nimic nu împiedică un dispozitiv rău intenționat să folosească ARP pentru a pretinde că are o altă adresă IP. Acest atac implică în mod obișnuit falsificarea adresei IP, astfel încât traficul de rețea care ar merge către router să ajungă în schimb către atacator, permițând o vizibilitate largă în traficul de rețea.

Un e-mail are o problemă similară. Multe e-mailuri de tip spam și phishing falsifică adresa expeditorului. Acest lucru funcționează deoarece adresa expeditorului face parte din datele din pachet. Un hacker poate edita pur și simplu datele, astfel încât e-mailul său de pe domeniul său aleatoriu să pară că provine de la un site web legitim. Majoritatea programelor de e-mail vă permit să vedeți numele de domeniu real al expeditorului, ceea ce este o modalitate excelentă de a identifica e-mailurile de phishing.

Sistemele telefonice dispun de un sistem de identificare a apelantului care face reclamă la numărul apelantului și numele apelantului pe dispozitivul destinatarului. Din păcate, sistemele VoIP ( Voice peste IP ) pot fi manipulate de apelant pentru a prezenta nume și numere falsificate.

GPS

Sistemele GPS funcționează prin triangularea poziției utilizatorului din semnalele a cel puțin trei sateliți GPS. Acest sistem se bazează pe o tehnologie foarte cunoscută. Un atacator cu un transmițător suficient de puternic și, în mod ideal, mai mult de unul, poate difuza un alt semnal GPS care, datorită puterii sale, este preferat față de semnalele legitime mai slabe.

Acesta poate fi folosit pentru a direcționa greșit vehiculele care se bazează pe GPS. Atacul nu este benefic împotriva vehiculelor terestre, deoarece acestea au numeroase alte resurse direcționale, cum ar fi drumul fizic și semnele rutiere. Cu toate acestea, poate fi mai eficient împotriva aeronavelor și navelor, care ar putea să nu aibă repere utilizabile până când falsificarea GPS nu a provocat un efect semnificativ.

Un astfel de atac a fost cauza suspectată din spatele capturii iraniene a unui UAV american. O echipă de studenți la inginerie a demonstrat și viabilitatea acestui atac împotriva unui iaht de lux. Cu toate acestea, erau la bord și aveau permisiunea.

Guvernul și armata rusă au folosit, de asemenea, falsificarea GPS, provocând diverse perturbări, inclusiv o presupusă coliziune a navei. Vectorul de atac oferă, de asemenea, un risc pentru vehiculele autonome. Cu toate acestea, senzorii de la bord, cum ar fi LIDAR, ar trebui să poată identifica cel puțin această discrepanță, deoarece GPS-ul nu este sistemul principal de ghidare.

Voce și Video

De la inventarea algoritmilor de transformare a textului în vorbire, falsificarea vocii a fost o posibilitate. Datorită complexității generării automate a unei voci umane acceptabile și faptului că acest lucru este în general inutil, nu exista prea mult risc în acest mediu. Cu toate acestea, acest echilibru s-a schimbat odată cu proliferarea algoritmilor de învățare automată. Acum este posibil să luați o mostră de vorbire de la o persoană reală și să generați cuvinte și propoziții arbitrare care sună așa cum le-a spus persoana originală după antrenarea rețelei neuronale.

Procesul funcționează și pentru imagini statice și chiar pentru videoclipuri. Clasa de falsificare este cunoscută sub denumirea de „falsuri profunde”. A fost folosit pentru a atribui citate false cu aspect legitim liderilor geopolitici pentru a le deteriora reputația. Tehnologia este, de asemenea, utilizată pe scară largă în campaniile de hărțuire, în primul rând împotriva femeilor.

Calitatea falsului profund falsificat se bazează în primul rând pe dimensiunea eșantionului de antrenament și pe timpul în care rulează algoritmul. Rezultate relativ de înaltă calitate pot fi obținute cu hardware disponibil în comerț și timp și efort minim. Conținutul falsificat mai avansat, cu puține defecte, ar putea fi realizat relativ rapid de un atacator hotărât și cu resurse bune.

Concluzie

Falsificarea este procesul de falsificare a unei părți sau a întregului mesaj de către o parte care nu are încredere pentru a face ca mesajul să pară legitim. Motivațiile pot varia, câștigurile financiare, umilirea politică a unui rival și hărțuirea fiind tipice. Metoda exactă variază în funcție de protocolul și platforma utilizată.

Metodele pot varia de la trimiterea unui mesaj fals de la o persoană reală la o replică apropiată a unui mesaj real. Spoofing-ul poate fi greu de proiectat, deoarece orice sistem controlat de atacator poate pur și simplu ignora orice protecție.

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

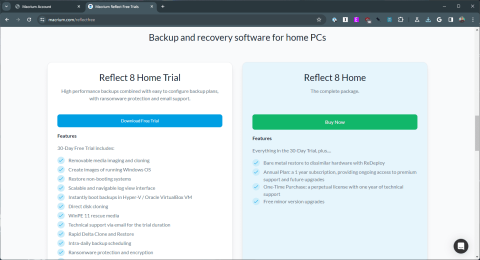

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

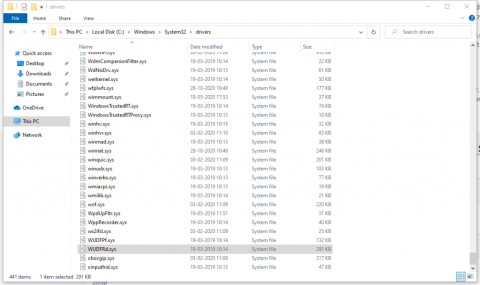

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?