Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Când vine vorba de securitatea cibernetică, în mod normal, încălcările de date sunt cele care fac știri. Aceste incidente afectează mulți oameni și reprezintă o zi de știri îngrozitoare pentru companie la capătul de primire a încălcării datelor. Cu mult mai puțin regulat, auziți despre o nouă exploatare zero-day care anunță adesea o serie de încălcări de date ale companiilor care nu se pot proteja. Nu se întâmplă foarte des să auziți despre incidente cibernetice care nu afectează direct utilizatorii. Stuxnet este una dintre acele rare excepții.

Deparazitarea Intră

Stuxnet este numele unei tulpini de malware. Mai exact, este un vierme. Un vierme este un termen folosit pentru a se referi la orice malware care se poate propaga automat de la un dispozitiv infectat la altul. Acest lucru îi permite să se răspândească rapid, deoarece o singură infecție poate duce la o infecție la scară mult mai mare. Nici măcar asta nu a făcut celebru pe Stuxnet. Nici cât de largă s-a răspândit, deoarece nu a provocat atât de multe infecții. Ceea ce a făcut ca Stuxnet să iasă în evidență au fost țintele și tehnicile sale.

Stuxnet a fost găsit pentru prima dată într-o unitate de cercetare nucleară din Iran. Mai exact, instalația Natanz. Câteva lucruri despre asta ies în evidență. În primul rând, Natanz a fost o instalație atomică care lucra la îmbogățirea uraniului. În al doilea rând, instalația nu era conectată la internet. Acest al doilea punct face dificilă infectarea sistemului cu programe malware și este de obicei cunoscut sub numele de „decalaj de aer”. Un spațiu de aer este utilizat în general pentru sistemele susceptibile care nu necesită în mod activ o conexiune la Internet. Îngreunează instalarea actualizărilor, dar scade și peisajul amenințărilor cu care se confruntă.

În acest caz, Stuxnet a reușit să „sare” spațiul de aer prin utilizarea stick-urilor USB. Povestea exactă este necunoscută, cu două opțiuni populare. Povestea mai veche a fost că stick-urile USB au fost scăpate pe ascuns în parcarea unității și că un angajat prea curios a conectat-o la priză. O poveste recentă susține că o cârtiță olandeză care lucra la unitate fie a conectat stick-ul USB, fie a pus pe altcineva să facă. asa de. Malware-ul de pe stick-ul USB a inclus primul dintre cele patru exploit-uri zero-day utilizate în Stuxnet. Această zi zero a lansat automat malware-ul atunci când stick-ul USB a fost conectat la un computer Windows.

Țintele lui Stuxnet

Ținta principală a Stuxnet pare să fie instalația nucleară Natanz. Alte facilități au fost, de asemenea, afectate, Iranul înregistrând aproape 60% din toate infecțiile la nivel mondial. Natanz este interesant, deoarece una dintre funcțiile sale de bază ca instalație nucleară este îmbogățirea uraniului. În timp ce uraniul ușor îmbogățit este necesar pentru centralele nucleare, uraniul foarte îmbogățit este necesar pentru a construi o bombă nucleară pe bază de uraniu. În timp ce Iranul afirmă că îmbogățește uraniul pentru a fi utilizat în centralele nucleare, a existat îngrijorare internațională cu privire la cantitatea de îmbogățire care are loc și că Iranul ar putea încerca să construiască o armă nucleară.

Pentru a îmbogăți uraniul, este necesar să separați trei izotopi: U234, U235 și U238. U238 este de departe cel mai abundent natural, dar nu este potrivit pentru utilizarea energiei nucleare sau a armelor nucleare. Metoda actuală folosește o centrifugă în care filarea face ca diferiții izotopi să se separe în greutate. Procesul este lent din mai multe motive și durează mult. În mod critic, centrifugele folosite sunt foarte sensibile. Centrifugele de la Natanz se rotesc la 1064 Hz. Stuxnet a făcut ca centrifugele să se rotească mai repede și apoi mai încet, până la 1410 Hz și până la 2 Hz. Acest lucru a cauzat stres fizic asupra centrifugei, ducând la o defecțiune mecanică catastrofală.

Această defecțiune mecanică a fost rezultatul scontat, cu scopul presupus de a încetini sau opri procesul de îmbogățire a uraniului al Iranului. Acest lucru face ca Stuxnet să fie primul exemplu cunoscut de armă cibernetică folosită pentru a degrada abilitățile unui stat național. De asemenea, a fost prima utilizare a oricărei forme de malware care a dus la distrugerea fizică a hardware-ului în lumea reală.

Procesul real al Stuxnet - Infecție

Stuxnet a fost introdus într-un computer prin utilizarea unui stick USB. A folosit un exploit zero-day pentru a rula singur atunci când a fost conectat automat la un computer Windows. Un stick USB a fost folosit ca țintă principală instalația nucleară Natanz a fost închisă și nu era conectată la Internet. Stick-ul USB a fost fie „scăpat” în apropierea unității și introdus de un angajat fără să vrea, fie a fost introdus de o cârtiță olandeză în unitate; specificul acestui lucru se bazează pe rapoarte neconfirmate.

Malware-ul a infectat computerele cu Windows atunci când stick-ul USB a fost introdus printr-o vulnerabilitate zero-day. Această vulnerabilitate a vizat procesul care a redat pictograme și a permis executarea codului de la distanță. În mod critic, acest pas nu a necesitat interacțiunea utilizatorului în afară de introducerea stick-ului USB. Malware-ul includea un rootkit care îi permitea să infecteze profund sistemul de operare și să manipuleze totul, inclusiv instrumente precum antivirusul, pentru a-și ascunde prezența. S-a putut instala singur folosind o pereche de chei furate de semnare a șoferului.

Sfat: Rootkit-urile sunt viruși deosebit de urâți, care sunt foarte greu de detectat și îndepărtat. Aceștia ajung într-o poziție în care pot modifica întregul sistem, inclusiv software-ul antivirus, pentru a detecta prezența acestuia.

Malware-ul a încercat apoi să se răspândească pe alte dispozitive conectate prin protocoale de rețea locală. Unele metode au folosit exploit-uri cunoscute anterior. Cu toate acestea, unul a folosit o vulnerabilitate zero-day în driverul Windows Printer Sharing.

Interesant este că malware-ul a inclus o verificare pentru a dezactiva infectarea altor dispozitive odată ce dispozitivul a infectat trei dispozitive diferite. Cu toate acestea, acele dispozitive erau libere să infecteze alte trei dispozitive fiecare și așa mai departe. De asemenea, a inclus o verificare care a șters automat malware-ul pe 24 iunie 2012.

Procesul real al Stuxnet – Exploatarea

Odată ce s-a răspândit, Stuxnet a verificat dacă dispozitivul infectat își putea controla țintele, centrifugele. PLC-urile Siemens S7 sau controlerele logice programabile controlau centrifugele. PLC-urile au fost, la rândul lor, programate de software-ul Siemens PCS 7, WinCC și STEP7 Industrial Control System (ICS). Pentru a minimiza riscul ca malware-ul să fie găsit acolo unde nu și-ar putea afecta ținta dacă nu ar putea găsi niciuna dintre cele trei componente de software instalate, acesta rămâne latent, fără a face nimic altceva.

Dacă sunt instalate aplicații ICS, acesta infectează un fișier DLL. Acest lucru îi permite să controleze ce date trimite software-ul către PLC. În același timp, o a treia vulnerabilitate zero-day, sub forma unei parole de bază de date hardcoded, este utilizată pentru a controla aplicația la nivel local. Combinat, acest lucru permite malware-ului să ajusteze programarea PLC-ului și să ascundă faptul că a făcut acest lucru din software-ul ICS. Acesta generează citiri false care indică faptul că totul este în regulă. Face acest lucru atunci când analizează programarea, ascunde malware-ul și raportează viteza de rotire, ascunzând efectul real.

Apoi ICS infectează numai PLC-urile Siemens S7-300 și, chiar și atunci, numai dacă PLC-ul este conectat la o unitate de frecvență variabilă de la unul dintre cei doi furnizori. PLC-ul infectat atacă de fapt doar sistemele în care frecvența driverii este între 807Hz și 1210Hz. Acest lucru este mult mai rapid decât centrifugele tradiționale, dar tipic centrifugelor cu gaz utilizate pentru îmbogățirea uraniului. PLC-ul primește, de asemenea, un rootkit independent pentru a împiedica dispozitivele neinfectate să vadă adevăratele viteze de rotație.

Rezultat

În instalația Natanz, toate aceste cerințe au fost îndeplinite deoarece centrifugele se întinde la 1064 Hz. Odată infectat, PLC-ul a extins centrifuga până la 1410 Hz timp de 15 minute, apoi a scăzut la 2 Hz și apoi se rotește înapoi până la 1064 Hz. Făcut în mod repetat timp de o lună, acest lucru a cauzat eșecul a aproximativ o mie de centrifuge la instalația Natanz. Acest lucru s-a întâmplat deoarece modificările vitezei de rotație au pus stres mecanic asupra centrifugei de aluminiu, astfel încât piesele s-au extins, au intrat în contact unele cu altele și au eșuat mecanic.

Deși există rapoarte despre eliminarea a aproximativ 1000 de centrifuge în această perioadă, există puține sau deloc dovezi despre cât de catastrofală ar fi eșecul. Pierderea este mecanică, parțial indusă de stres și vibrații rezonante. Eșecul este, de asemenea, într-un dispozitiv uriaș și greu care se învârte foarte repede și a fost probabil dramatic. În plus, centrifuga ar fi conținut hexafluorură de uraniu gazos, care este toxic, corosiv și radioactiv.

Înregistrările arată că, deși viermele a fost eficient în sarcina sa, nu a fost 100% eficient. Numărul de centrifuge funcționale deținute de Iran a scăzut de la 4700 la aproximativ 3900. În plus, toate au fost înlocuite relativ repede. Instalația de la Natanz a îmbogățit mai mult uraniu în 2010, anul infecției, decât anul precedent.

De asemenea, viermele nu a fost atât de subtil pe cât se spera. Rapoartele timpurii despre defecțiuni mecanice aleatorii ale centrifugelor s-au dovedit a fi nesuspecte, chiar dacă un precursor le-a provocat Stuxnet. Stuxnet a fost mai activ și a fost identificat de o firmă de securitate apelată pentru că computerele Windows se prăbușeau ocazional. Un astfel de comportament este observat atunci când exploatările de memorie nu funcționează conform intenției. Acest lucru a dus în cele din urmă la descoperirea Stuxnet, nu la centrifugele eșuate.

Atribuire

Atribuirea lui Stuxnet este învăluită într-o negație plauzibilă. Cu toate acestea, se presupune că vinovații sunt atât SUA, cât și Israelul. Ambele țări au diferențe politice puternice cu Iranul și obiectează profund la programele sale nucleare, temându-se că acesta încearcă să dezvolte o armă nucleară.

Primul indiciu pentru această atribuire vine din natura Stuxnet. Experții au estimat că ar fi fost nevoie de o echipă de 5 până la 30 de programatori cel puțin șase luni pentru a scrie. În plus, Stuxnet a folosit patru vulnerabilități zero-day, un număr nemaiauzit dintr-o singură mișcare. Codul în sine era modular și ușor de extins. A vizat un sistem de control industrial și apoi unul nu deosebit de comun.

A fost incredibil de țintit în mod specific pentru a minimiza riscul de detectare. În plus, a folosit certificate de șofer furate, care ar fi fost foarte greu de accesat. Acești factori indică o sursă extrem de capabilă, motivată și bine finanțată, ceea ce înseamnă aproape sigur un APT de stat național.

Sfaturi specifice privind implicarea SUA includ utilizarea vulnerabilităților zero-day atribuite anterior grupului Equation, despre care se credea că face parte din NSA. Participarea israeliană este puțin mai puțin bine atribuită, dar diferențele în stilul de codificare în diferite module sugerează puternic existența a cel puțin două părți care contribuie. În plus, există cel puțin două numere care, dacă sunt convertite în date, ar fi semnificative din punct de vedere politic pentru Israel. Israelul și-a ajustat, de asemenea, calendarul estimat pentru o armă nucleară iraniană, cu puțin timp înainte ca Stuxnet să fie desfășurat, indicând că sunt conștienți de un impact iminent asupra presupusului program.

Concluzie

Stuxnet era un vierme care se autopropaga. A fost prima utilizare a unei arme cibernetice și prima instanță de malware care provoacă distrugeri în lumea reală. Stuxnet a fost desfășurat în principal împotriva instalației nucleare iraniene Natanz pentru a-și degrada capacitatea de îmbogățire a uraniului. A folosit patru vulnerabilități zero-day și a fost extrem de complex. Toate semnele indică faptul că acesta a fost dezvoltat de un stat național APT, cu suspiciuni căzând asupra SUA și Israelului.

Deși Stuxnet a avut succes, nu a avut un impact semnificativ asupra procesului de îmbogățire a uraniului al Iranului. De asemenea, a deschis ușa pentru utilizarea viitoare a armelor cibernetice pentru a provoca daune fizice, chiar și în timp de pace. Deși au existat mulți alți factori, a contribuit, de asemenea, la creșterea gradului de conștientizare politică, publică și corporativă a securității cibernetice. Stuxnet a fost implementat în perioada 2009-2010

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

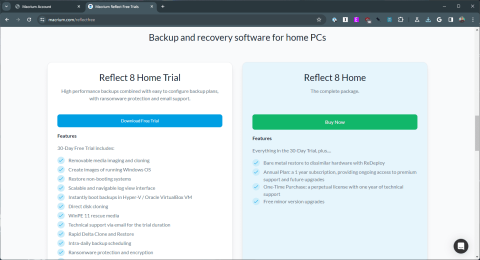

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

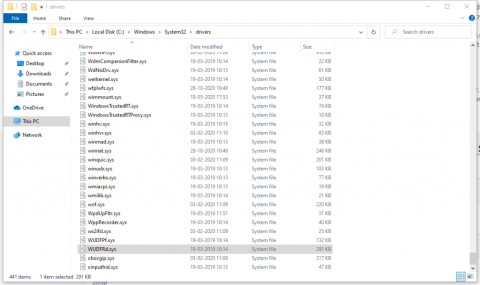

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?