Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Dacă conectați un computer la internet deschis fără niciun fel de filtru de trafic de intrare, acesta va începe de obicei să primească trafic de atac în câteva minute. Aceasta este amploarea atacurilor automate și a scanării care se întâmplă constant pe Internet. Marea majoritate a acestui tip de trafic este complet automatizat. Sunt doar roboții care scanează Internetul și poate încearcă niște încărcări utile aleatorii pentru a vedea dacă fac ceva interesant.

Desigur, dacă rulați un server web sau orice altă formă de server, aveți nevoie de serverul dvs. conectat la Internet. În funcție de cazul dvs. de utilizare, este posibil să puteți utiliza ceva de genul unui VPN pentru a permite accesul numai utilizatorilor autorizați. Dacă doriți ca serverul dvs. să fie accesibil public, trebuie să fiți conectat la Internet. Ca atare, serverul dumneavoastră se va confrunta cu atacuri.

S-ar putea părea că, practic, trebuie să accepți acest lucru ca standard pentru curs. Din fericire, există câteva lucruri pe care le puteți face.

Implementați un vas de miere

Un honeypot este un instrument care este conceput pentru a atrage atacatorii. Promite informații suculente sau vulnerabilități care ar putea duce la informații, dar este doar o capcană. Un honeypot este configurat în mod deliberat pentru a momea un atacator. Există câteva soiuri diferite, în funcție de ceea ce doriți să faceți.

Un honeypot cu interacțiune ridicată este avansat. Este foarte complex și oferă o mulțime de lucruri pentru a-l ține ocupat pe atacator. Acestea sunt utilizate în principal pentru cercetarea securității. Acestea permit proprietarului să vadă cum acționează un atacator în timp real. Aceasta poate fi folosită pentru a informa apărările actuale sau chiar viitoare. Scopul unui honeypot cu interacțiune ridicată este de a menține atacatorul ocupat cât mai mult timp posibil și de a nu da jocul. În acest scop, sunt complexe de configurat și întreținut.

Un vas de miere cu interacțiune scăzută este, practic, o capcană de loc și uitare. Ele sunt de obicei simple și nu sunt concepute pentru a fi utilizate pentru cercetări sau analize profunde. În schimb, honeypots cu interacțiune scăzută sunt menite să detecteze că cineva încearcă să facă ceva ce nu ar trebui și apoi să le blocheze complet. Acest tip de honeypot este ușor de configurat și implementat, dar poate fi mai predispus la fals pozitive dacă nu este planificat cu atenție.

Un exemplu de honeypot cu interacțiune scăzută

Dacă rulați un site web, o funcționalitate cu care este posibil să fiți familiarizat este robots.txt. Robots.txt este un fișier text pe care îl puteți plasa în directorul rădăcină al unui server web. Ca standard, roboții, în special crawlerele pentru motoarele de căutare știu să verifice acest fișier. Îl puteți configura cu o listă de pagini sau directoare pe care doriți sau nu doriți ca un bot să le acceseze cu crawlere și să le indexeze. Boții legitimi, cum ar fi un crawler de motor de căutare, vor respecta instrucțiunile din acest fișier.

Formatul este de obicei de tipul „puteți privi aceste pagini, dar nu accesați cu crawlere nimic altceva”. Uneori, totuși, site-urile web au multe pagini de permis și doar câteva vor să prevină accesarea cu crawlere. Astfel, ei iau o comandă rapidă și spun „nu te uita la asta, dar poți accesa orice altceva”. Majoritatea hackerilor și roboților vor vedea „nu te uita aici” și apoi vor face exact opusul. Deci, în loc să împiedicați accesarea cu crawlere a paginii dvs. de autentificare de către Google, ați îndreptat atacatorii direct către ea.

Având în vedere că acesta este un comportament cunoscut, este destul de ușor de manipulat. Dacă configurați un honeypot cu un nume sensibil și apoi configurați fișierul robots.txt pentru a spune „nu căutați aici”, mulți roboți și hackeri vor face exact asta. Apoi, este destul de simplu să înregistrați toate adresele IP care interacționează cu honeypot în orice fel și să le blocați pe toate.

Evitarea falselor pozitive

Într-un număr bun de cazuri, acest tip de honeypot ascuns poate bloca automat traficul de la adrese IP care ar genera atacuri suplimentare. Trebuie avut grijă să vă asigurați că utilizatorii legitimi ai site-ului nu merg niciodată la honeypot. Un sistem automat ca acesta nu poate face diferența dintre un atacator și un utilizator legitim. Ca atare, trebuie să vă asigurați că nicio resurse legitime nu se conectează la honeypot.

Puteți include un comentariu în fișierul robots.txt care să indice că intrarea honeypot este un honeypot. Acest lucru ar trebui să descurajeze utilizatorii legitimi să încerce să-și satisfacă curiozitatea. De asemenea, ar descuraja hackerii care verifică manual site-ul dvs. și, potențial, i-ar deranja. Unii roboți pot avea, de asemenea, sisteme pentru a încerca să detecteze acest gen de lucruri.

O altă metodă de reducere a numărului de fals pozitive ar fi să solicite o interacțiune mai aprofundată cu honeypot. În loc să blocați pe oricine care încarcă chiar pagina honeypot, puteți bloca pe oricine care interacționează apoi cu ea în continuare. Din nou, ideea este să-l faci să pară legitim, în timp ce de fapt nu duce nicăieri. A avea honeypot-ul tău să fie un formular de conectare la /admin este o idee bună, atâta timp cât nu te poate conecta la nimic. Având-o apoi conectarea la ceea ce pare un sistem legitim, dar este de fapt doar mai adânc în honeypot, ar fi mai mult un honeypot cu interacțiune ridicată.

Concluzie

Un vas de miere este o capcană. Este conceput să arate ca și cum ar putea fi de folos unui hacker, în timp ce este de fapt inutil. Sistemele de bază blochează doar adresa IP a oricărei persoane care interacționează cu honeypot. Tehnici mai avansate pot fi folosite pentru a conduce hackerul, eventual pentru o perioadă lungă de timp. Primul este de obicei folosit ca instrument de securitate. Acesta din urmă este mai mult un instrument de cercetare a securității, deoarece poate oferi informații despre tehnicile atacatorului. Trebuie avut grijă să împiedicați utilizatorii legitimi să interacționeze cu honeypot. Astfel de acțiuni fie ar avea ca rezultat blocarea utilizatorului legitim, fie ar afecta colectarea datelor. Astfel, honeypot nu ar trebui să fie legat de funcționalitatea reală, ci ar trebui să fie localizat cu un efort de bază.

Un honeypot poate fi, de asemenea, un dispozitiv implementat într-o rețea. În acest scenariu, este separat de toate funcționalitățile legitime. Din nou, ar fi conceput să arate ca și cum ar avea date interesante sau sensibile pentru cineva care scanează rețeaua, dar niciun utilizator legitim nu ar trebui să le întâlnească vreodată. Astfel, oricine interacționează cu honeypot este demn de revizuit.

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

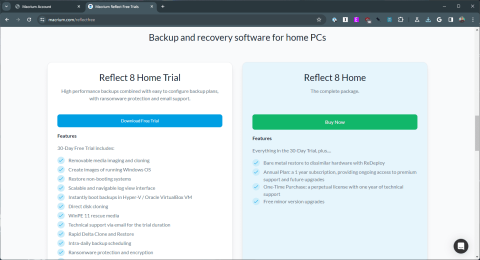

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

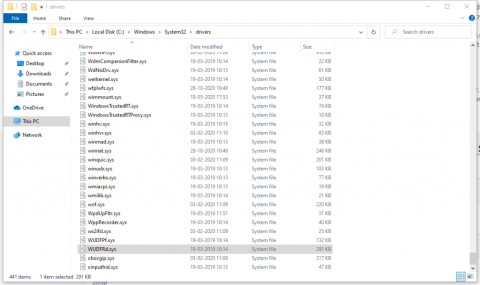

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?