Ce să faci dacă Powerbeats Pro nu se încarcă în carcasă

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Există o mulțime de programe malware care plutesc pe internet. Din fericire, există multe măsuri de protecție disponibile. Unele dintre ele, cum ar fi produsele antivirus, sunt concepute pentru a fi rulate pe dispozitiv și sunt ideale pentru persoanele cu un număr mic de dispozitive. Software-ul antivirus este, de asemenea, util în rețelele întreprinderilor mari. Una dintre problemele de acolo, totuși, este pur și simplu numărul de dispozitive care apoi rulează software antivirus care raportează doar pe mașină. O rețea de întreprindere își dorește cu adevărat să aibă rapoarte ale incidentelor antivirus care să fie centralizate. Ceea ce este un avantaj pentru utilizatorii casnici este o slăbiciune pentru rețelele de întreprindere.

Trecând dincolo de antivirus

Pentru a duce lucrurile mai departe este nevoie de o abordare diferită. Această abordare este denumită IDS sau Sistem de detectare a intruziunilor. Există multe variante diferite ale IDS, dintre care multe se pot completa reciproc. De exemplu, unui IDS poate fi însărcinat să monitorizeze un dispozitiv sau traficul de rețea. Un IDS de monitorizare a dispozitivului este denumit HIDS sau Sistem de detectare a intruziunilor bazat pe gazdă. Un IDS de monitorizare a rețelei este cunoscut sub numele de NIDS sau Sistem de detectare a intruziunilor în rețea. Un HIDS este similar cu o suită antivirus, monitorizează un dispozitiv și raportează înapoi la un sistem centralizat.

Un NIDS este în general plasat într-o zonă cu trafic intens a rețelei. Adesea, aceasta va fi fie pe o rețea de bază/router principal, fie la limita rețelei și a conexiunii acesteia la Internet. Un NIDS poate fi configurat să fie în linie sau într-o configurație de robinet. Un NIDS inline poate filtra în mod activ traficul pe baza detectărilor ca IPS (o fațetă la care vom reveni mai târziu), cu toate acestea, acționează ca un singur punct de eșec. O configurație de atingere reflectă practic tot traficul de rețea către NIDS. Apoi își poate îndeplini funcțiile de monitorizare fără a acționa ca un singur punct de defecțiune.

Metode de monitorizare

Un IDS utilizează de obicei o serie de metode de detectare. Abordarea clasică este exact ceea ce este folosit în produsele antivirus; detectarea bazată pe semnătură. În acest sens, IDS compară software-ul observat sau traficul de rețea cu o gamă uriașă de semnături de malware cunoscut și trafic de rețea rău intenționat. Acesta este un mod binecunoscut și, în general, destul de eficient de a contracara amenințările cunoscute. Monitorizarea bazată pe semnături, totuși, nu este un glonț de argint. Problema cu semnăturile este că mai întâi trebuie să detectați malware-ul pentru a adăuga apoi semnătura lui la lista de comparație. Acest lucru îl face inutil în detectarea noilor atacuri și este vulnerabil la variațiile tehnicilor existente.

Principala metodă alternativă pe care o folosește IDS pentru identificare este comportamentul anormal. Detectarea bazată pe anomalii ia o linie de bază a utilizării standard și apoi raportează activitatea neobișnuită. Acesta poate fi un instrument puternic. Poate chiar să evidențieze un risc dintr-o potențială amenințare internă necinstită. Principala problemă este că trebuie să fie reglat la comportamentul de bază al fiecărui sistem, ceea ce înseamnă că trebuie antrenat. Aceasta înseamnă că, dacă sistemul este deja compromis în timp ce IDS este antrenat, nu va vedea activitatea rău intenționată ca neobișnuită.

Un domeniu în curs de dezvoltare este utilizarea rețelelor neuronale artificiale pentru a efectua procesul de detectare bazat pe anomalii. Acest câmp este promițător, dar este încă destul de nou și probabil se confruntă cu provocări similare versiunilor mai clasice ale detectării bazate pe anomalii.

Centralizarea: un blestem sau o binecuvântare?

Una dintre caracteristicile cheie ale unui IDS este centralizarea. Permite unei echipe de securitate a rețelei să colecteze actualizări live de stare a rețelei și a dispozitivului. Aceasta include o mulțime de informații, majoritatea fiind „totul este în regulă”. Pentru a minimiza șansele de fals negative, adică pierderea activității rău intenționate, majoritatea sistemelor IDS sunt configurate pentru a fi foarte „tâmpite”. Este raportat chiar și cel mai mic indiciu că ceva nu s-a întâmplat. Adesea, acest raport trebuie să fie triat de un om. Dacă există multe rezultate false pozitive, echipa responsabilă poate fi rapid copleșită și se poate confrunta cu epuizare. Pentru a evita acest lucru, pot fi introduse filtre pentru a reduce sensibilitatea IDS, dar acest lucru crește riscul de fals negative. În plus,

Centralizarea sistemului implică adesea adăugarea unui sistem SIEM complex. SIEM înseamnă Security Information and Event Management System. De obicei, implică o serie de agenți de colectare în jurul rețelei, care colectează rapoarte de la dispozitivele din apropiere. Acești agenți de colectare transmit apoi rapoartele înapoi către sistemul central de management. Introducerea unui SIEM crește suprafața de amenințare a rețelei. Sistemele de securitate sunt adesea destul de bine securizate, dar aceasta nu este o garanție și ele însele pot fi vulnerabile la infecția cu malware care apoi se împiedică să fie raportat. Totuși, acesta este întotdeauna un risc pentru orice sistem de securitate.

Automatizarea răspunsurilor cu un IPS

Un IDS este practic un sistem de avertizare. Acesta caută activități rău intenționate și apoi lansează alerte echipei de monitorizare. Aceasta înseamnă că totul este privit de către un om, dar acest lucru vine cu riscul de întârzieri, mai ales în cazul unei explozii de activitate. De exemplu. Imaginați-vă dacă un vierme ransomware reușește să intre în rețea. Poate dura ceva timp pentru ca recenzenții umani să identifice o alertă IDS ca fiind legitimă, moment în care viermele s-ar putea răspândi și mai mult.

Un IDS care automatizează procesul de acțiune asupra alertelor de înaltă certitudine se numește IPS sau IDPS cu „P” însemnând „Protecție”. Un IPS ia măsuri automate pentru a încerca să minimizeze riscul. Desigur, cu rata ridicată de fals-pozitive a unui IDS, nu doriți ca un IPS să acționeze la fiecare alertă, ci doar asupra celor care sunt considerate a avea o certitudine ridicată.

Pe un HIDS, un IPS acționează ca o funcție de carantină a software-ului antivirus. Acesta blochează automat malware-ul suspectat și alertează echipa de securitate pentru a analiza incidentul. Pe un NIDS, un IPS trebuie să fie în linie. Aceasta înseamnă că tot traficul trebuie să treacă prin IPS, făcându-l un singur punct de eșec. În schimb, poate elimina sau elimina în mod activ traficul de rețea suspect și poate alerta echipa de securitate pentru a revizui incidentul.

Avantajul cheie al unui IPS față de un IDS pur este că poate răspunde automat la multe amenințări mult mai rapid decât s-ar putea obține doar cu o analiză umană. Acest lucru îi permite să prevină lucruri precum evenimentele de exfiltrare a datelor pe măsură ce se întâmplă, mai degrabă decât să identifice doar că s-au întâmplat după fapt.

Limitări

Un IDS are mai multe limitări. Funcționalitatea de detectare bazată pe semnături se bazează pe semnături actualizate, ceea ce o face mai puțin eficientă în capturarea noilor programe malware potențial mai periculoase. Rata fals pozitive este în general foarte mare și pot exista perioade mari de timp între problemele legitime. Acest lucru poate face ca echipa de securitate să devină desensibilizată și blazată cu privire la alarme. Această atitudine crește riscul ca aceștia să catalogheze greșit un pozitiv adevărat rar drept un pozitiv fals.

Instrumentele de analiză a traficului în rețea folosesc de obicei biblioteci standard pentru a analiza traficul în rețea. Dacă traficul este rău intenționat și exploatează o defecțiune a bibliotecii, este posibil să se infecteze sistemul IDS în sine. NIDS în linie acționează ca puncte unice de defecțiune. Ei trebuie să analizeze foarte repede un volum mare de trafic și, dacă nu pot ține pasul, trebuie fie să-l renunțe, provocând probleme de performanță/stabilitate, fie să-i permită trecerea, potențial lipsă de activitate rău intenționată.

Antrenarea unui sistem bazat pe anomalii necesită ca rețeaua să fie în siguranță în primul rând. Dacă există deja malware care comunică în rețea, acesta va fi inclus în mod normal în linia de bază și ignorat. În plus, linia de bază poate fi extinsă lent de un actor rău intenționat pur și simplu să-și ia timpul să depășească limitele, întinzându-le mai degrabă decât să le rupă. În cele din urmă, un IDS nu poate analiza singur traficul criptat. Pentru a putea face acest lucru, întreprinderea ar avea nevoie de Man in the Middle (MitM) traficul cu un certificat de rădăcină corporativă. Acest lucru a introdus în trecut propriile riscuri. Cu procentul de trafic de rețea modern care rămâne necriptat, acest lucru poate limita oarecum utilitatea unui NIDS. Este de remarcat faptul că, chiar și fără a decripta traficul,

Concluzie

Un IDS este un sistem de detectare a intruziunilor. Este practic o versiune extinsă a unui produs antivirus conceput pentru a fi utilizat în rețelele întreprinderii și care oferă raportare centralizată printr-un SIEM. Poate funcționa atât pe dispozitive individuale, cât și poate monitoriza traficul general de rețea în variante cunoscute ca HIDS și respectiv NIDS. Un IDS suferă de rate foarte mari de fals pozitive într-un efort de a evita fals negative. De obicei, rapoartele sunt triizate de o echipă de securitate umană. Unele acțiuni, când încrederea în detecție este ridicată, pot fi automatizate și apoi semnalate pentru examinare. Un astfel de sistem este cunoscut sub numele de IPS sau IDPS.

Dacă Powerbeats Pro nu se încarcă, folosește o altă sursă de alimentare și curăță-ți căștile. Lasă carcasa deschisă în timp ce încarci căștile.

Cum să activezi scanarea pe Canon Pixma MG5220 când ai rămas fără cerneală.

Află care sunt unele dintre posibilele motive pentru care laptopul tău se supraîncălzește, împreună cu sfaturi și trucuri pentru a evita această problemă și a menține dispozitivul răcoros.

Te pregătești pentru o seară de gaming și va fi una mare – tocmai ai achiziționat „Star Wars Outlaws” pe serviciul de streaming GeForce Now. Descoperă singura soluție cunoscută care îți arată cum să repari codul de eroare GeForce Now 0xC272008F pentru a putea începe din nou să joci jocurile Ubisoft.

Întreținerea imprimantelor 3D este foarte importantă pentru a obține cele mai bune rezultate. Iată câteva sfaturi importante de reținut.

Ai probleme în a descoperi ce adresă IP folosește imprimanta ta? Te vom învăța cum să o găsești.

Menținerea echipamentului tău într-o stare bună este esențială. Iată câteva sfaturi utile pentru a-ți menține imprimanta 3D în condiții de vârf.

Dacă ești nesigur dacă să cumperi AirPods pentru telefonul tău Samsung, acest ghid te poate ajuta cu siguranță. Întrebarea cea mai evidentă este dacă cele două sunt

În era digitală modernă, în care datele sunt un bun valoros, clonarea unui hard disk pe Windows poate fi un proces crucial pentru mulți. Acest ghid cuprinzător

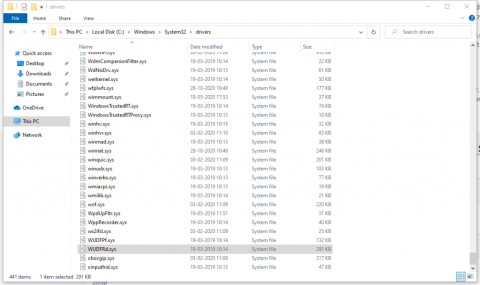

În timpul pornirii computerului, vă confruntați cu mesajul de eroare care spune că driverul WUDFRd nu s-a încărcat pe computer?