Bulut, kuruluşların çalışma şeklini ve işlevleri ve iş kararlarını yürütme şeklini değiştirdi. Bulut bilişimin sunduğu uygulama ve hizmet yelpazesi, modern işletmeleri daha çevik, hızlı ve birlikte çalışabilir hale getirdi. Bulut tabanlı şirket içi bilgi paylaşım platformlarından kolay veritabanı depolama, alma ve yönetim için esnek kaynaklara kadar bulut, işletmelere iş operasyonlarını yürütmek için yeni, uzay çağı ortamı sundu.

Bu tür web tabanlı iş mimarisine olan talep arttıkça, bulut hizmeti geliştiricileri ve sağlayıcılarının serveti de arttı. Amazon Web Services ve Microsoft Azure gibi büyük şirketler, bulut tabanlı hizmetleri küçük ve orta ölçekli işletmeleri bile göç etmeye çekecek ölçüde etkileyen bu sektördeki lider oyuncular haline geldi.

Resim Kaynağı: Forbes

Ancak, internete bağlı diğer tüm hizmetler gibi, bulut bilişim de güvenlik endişelerine karşı savunmasızdır. Veri ihlali, hesap ele geçirme, fidye yazılımı saldırıları, DoS saldırıları vb., bulutta depolanan gelecekteki iş yürütmeleri, stratejileri ve finansal kimlik bilgileriyle ilgili kurumsal bilgilerin güvenliği için risk oluşturabilecek yaygın bulut güvenliği endişeleridir. Dolayısıyla, buluta geçmeyi planlıyorsanız, onun güvenlik açıklarının da farkında olmalısınız.

Bulutun çevresinde güvenilir bir siber güvenlik mimarisi oluşturabilmeniz için buluta geçiş yapmadan önce atmanız gereken birkaç adım :

Geçiş Öncesi Bulut Bilişim Güvenlik Önlemleri:

1. Bulut Bilişim Güvenliğiyle İlişkili Riskleri Düşünün: Örnek Olaylara Bakın

Görüntü Kaynağı: IBM

İşletmelerde değişimin en önemli parçalarından biri risk değerlendirmesidir. Yetkililerin, önerilen değişikliğin verilerine ne gibi riskler getirebileceğinin farkında olmaları önemlidir. Bulut bilişimde de durum aynı. Bir kuruluş bulut bilişime geçmek istediğinde, bulut bilişim güvenlik risklerinin de farkında olmalıdır.

Bu tür riskleri ele geçirmek için en iyi yol, önceki bulut güvenliği ihlallerini incelemektir. Son birkaç yılda, uluslararası boyuttaki kuruluşlar bile bulut güvenliği ihlallerinin kurbanı oldu. Durumlarını incelemek ve hangi önlemleri uygulayamadıklarını öğrenmek, buluta geçiş yaparken aynı hataları yapmadığınızdan emin olmak için ilk adımdır.

2. Verilerinizi Tanımlayın ve Tercihe Göre Yeniden Yönetin

Görüntü Kaynağı: Orta

Bulut bilişim güvenliğiyle ilişkili tüm güvenlik açıklarının ve risklerin farkında olduğunuzda, bu risklerin veri hırsızlığına yol açabileceğini anlamanız gerekir. Bu tür hırsızlık girişimlerinde verileriniz kaybolursa, yanlış bilgi yönetimi nedeniyle müşteriniz ve ortaklarınız tarafından dava edilebilirsiniz. Bu nedenle, önce verilerinizi düzenleyin ve içindeki içerikleri tercihlere ve önceliklere göre ikiye ayırın. İlk başta en az öneme sahip varlıkları aktararak buluta geçişi test edin. Buluttayken işlerin nasıl yapılandırıldığını öğrenecek ve varlıklarınızı yeni hizmette daha dikkatli bir şekilde dağıtabileceksiniz.

3. Taşıma Maliyeti

Resim Kaynağı: MakeUseOf

Büyük ölçekli kuruluşlar için bütçe yönetimi, bu tür değişiklik yönetimi görevlerini yürütmek için kaynakları yeniden tahsis ettikleri hızlı bir süreç sürecidir. Ancak orta veya küçük ölçekli işletmeler için bu çok önemli. Buluta geçmeden önce, bulutun kuruluşunuzun hesaplarına hiçbir şekilde zarar vermediğinden emin olun. Kuruluşunuzdaki finansal varlıkların mevcudiyetinin, yeni teknolojinin böyle bir geçişine ve adaptasyonuna izin verdiğinden emin olun.

4. Siber Güvenlik Mimarisi Oluşturmakla Başlayın

Resim Kaynağı: Girişimci

Mevcut siber güvenlik mimarinizi anlayın. Ne tür tehditleri uzak tutabileceğini ve orada hangi güvenlik açıklarının bulunduğunu kontrol edin. Herhangi birini bulursanız, düzeltin. Siber güvenlik mimarinizin farklı yönlerine ayrı ayrı bakın. Uç nokta güvenlik olasılıklarını ve sunucu korumasını değerlendirin. Tüm yönleriyle değerlendirdikten sonra, mevcut siber güvenlik uygulamalarınızın bulut bilişim güvenliği yönetmeliklerine uygun olup olmadığını kontrol edin. Mevcut önlemlerinizde bulut üzerinden ihlal edilebilecek boşluklar varsa, bunları değiştirmeniz gerekir.

Bu önlemler, sunucularınızda ve diğer kurumsal sektörlerde uygulanan güvenlik yazılımlarının kaynak kodlarının gücü analiz edilerek yürütülür. Siber güvenlik mimarinizi kritik bir şekilde yöneterek buluta güvenli bir geçiş sağlayabilirsiniz.

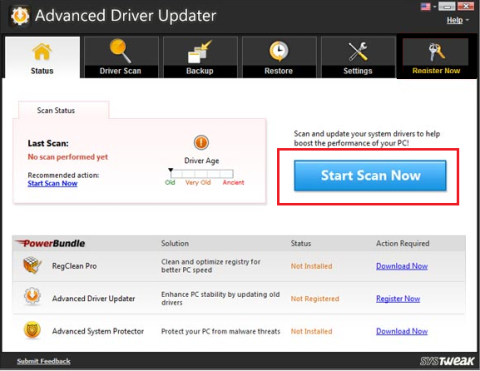

5. Güvenlik Birlikte Çalışabilirliğini Kontrol Edin

Resim Kaynağı: Forbes

Siber güvenlik araçları kişisel bilgisayarlar için daha az kullanışlı olsa da , işletmeler ek güvenlik katmanlarıyla daha iyi durumda. Bu nedenle, kullanmakta olduğunuz herhangi bir güvenlik duvarını, ağ güvenliği temellerini, şifreleme teknolojisini ve kötü amaçlı yazılımdan koruma hizmetlerini değerlendirin. Bunları bulut güvenliği risklerine karşı kontrol edin. Mevcut temellerin bulut bilişimde de eşit derecede yararlı olacağından emin olunmalıdır. Geçiş için gerekli tüm temel güvenlik önlemlerini sağladıktan ve ardından bulutta iş yürütmeye devam ettikten sonra, ancak bundan sonra veri aktarımına devam edin.

6. Bütçenize Uygun Bir Web Servis Sağlayıcı Bulun

Tüm güvenlik önlemleri kontrol edilip değerlendirilmiş olmasına rağmen, buluta koyduğunuz tüm bilgiler de servis sağlayıcının sorumluluğundadır. Belirli bir sağlayıcının güvenilir olması esastır; güvenlik uygulamaları test edilmiştir ve bilgilerinize erişim ve kontrol konusunda size karşı şeffaftır. Bu tür sözleşmeler için Hizmet Düzeyi Sözleşmeleri (SLA'lar) vardır. SLA'ların temeli, hizmet sağlayıcının müşterilerin (işletme olan) bilgilerini depolamak ve kaydetmek için aldığı önlemler konusunda dürüst kalmasıdır. Bu tür anlaşmalar, her türlü sözleşmeye dayalı anlaşmaya bir taahhüt ekler.

7. Eski Verilerin Aktarımı

Eski verilerin yeni bulut bilişim platformlarına aktarılması gerekiyor. Bu geçmiş veriler, gelecekteki eğilimleri ve operasyonel kararları tahmin etmek için gereklidir. Ancak bu veriler aktarılırken düzenlenmeli ve korunmalıdır. Kuruluşlar, böyle bir senaryoda Containerization kullanmayı düşünebilir.

Containerization'da, uygulamalar ve bunlarla ilişkili yapılandırma dosyaları, güvenlik hatalarından arındırılmış bir bilgi işlem ortamında bir araya getirilir. Bu tür içerilen verilerin bir bilgisayar ortamından diğerine aktarılması güvenlidir.

8. Çalışan Eğitimi – Değişimi İletin

Resim Kaynağı: Forbes

Kurumsal çalışanlar bulut bilişimin kullanımı ve metodolojisinin farkında olmadıkça geçiş tamamlanamaz. Birçok bulut bilişim ihlali durumunda, buna çalışanların hatası neden olmuştur. Bu çalışanın kasıtlı olarak yanlış bir şey yaptığı gibi değil, ancak kendisine bulut güvenliğini ihlal etmek için kullanılan yöntemler hakkında düzgün bir şekilde bilgi verilmedi.

Bu nedenle, çalışanların bu tür girişimlerle başa çıkma konusunda eğitilmesi önemlidir. Böyle bir durumla karşılaştıklarında takip etmeleri gereken prosedürler kendilerine söylenmelidir.

9. Üçüncü Taraf Entegrasyonları İçin Ayrıntıları Kontrol Edin

Resim Kaynağı: CISO

Bulut bilişim hizmet sağlayıcıları, farklı işlemleri yürütmek için üçüncü taraf entegrasyonları sunar. Bu entegrasyonlar, işletmelere en küçük görevlerde yardımcı olmak içindir. Ancak bunları kullanmak için bulut bilişim hesaplarınızdan bilgi bölümlerine erişmelerine izin vermeniz gerekir. Buluta geçiş yapmadan önce, bulutla hangi üçüncü taraf entegrasyonlarının ilişkili olduğunu öğrenin. Orijinalliklerini kontrol ettirin ve bu entegrasyonlardan herhangi biri nedeniyle geçmişte bir bulut güvenliği ihlali örneği olup olmadığına bakın.

10. Sızma Testi

Resim Kaynağı: JSCM Grubu

Servis sağlayıcınız, sağlanan bulut güvenliği düzeyini ölçmek için penetrasyon testine izin verirse daha iyi olur. Sızma testinde, güvenliği ihlal etmek amacıyla bulut hizmetine simüle edilmiş kötü niyetli saldırılar yapılır. Bu simüle edilmiş kodlar, hem kuruluş tarafından alınan hem de bulut hizmetleri şirketi tarafından sağlanan bulut bilişim güvenlik önlemlerinde boşluklar bulur.

Çeşitli bulut hizmetlerinde, bu tür saldırıları tespit eden ve bulut sunucularını tek seferde kapatan otomatik bir siber güvenlik özelliği bulunmaktadır. Simüle edilmiş saldırınız bu özellik tarafından tespit edilemediyse, mevcut boşluklar var demektir.

11. Uzaktan Erişilebilirliğe Karşı Tehditleri Kontrol Edin

Resim Kaynağı: Eureka

Çeşitli firmalarda, çalışanların kişisel cihazları ve kişisel ağları aracılığıyla oradan evlerine giriş yapmalarına izin verilmektedir. Bu cihazlar ve ağlar, kurumsal sistemlerle aynı önlemlerle korunmaz. Bu nedenle, ihlal edilmeleri daha kolaydır ve bu yapıldıktan sonra, o işletmenin herhangi bir hesabı saldırıya uğrayabilir. Bu nedenle, geçiş yaptığınız bulut hizmetlerinin, hesaplarına uzaktan erişim için de benzer bir koruma sunduğundan emin olun.

Bulut bilişime geçiş için işletmeler, yalnızca yasal gereklilikleri değil, aynı zamanda işletmenizin güvenlik gerekliliklerini de karşılayan en iyi uygulamaları uygulamalıdır. Etkili ancak savunmasız bir teknoloji olan bulut bilişim geçişi, minimum miktarda riskle gerçekleştirilmelidir. Bu on önlem, kuruluşların geçiş sürecinin her yönünü değerlendirmesine ve yüksek kaliteli bulut güvenliği elde etmesine yardımcı olabilir.

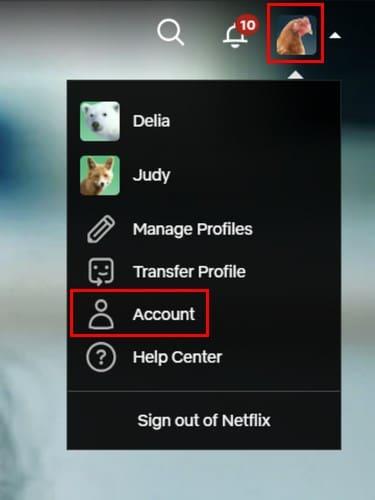

Buradaydı:

Yorumlar bölümünü bulut bilişim hakkındaki görüşlerinizle doldurun. Bulut bilişime geçiş sırasında işletmelerin karşılaştığı baskının mantıklı olduğunu düşünüyor musunuz? Ve bulut güvenliği hakkındaki görüşleriniz nelerdir? Bilmemize izin ver.

Yeni blog güncellemelerini almak için Facebook ve Twitter'da Systweak'i takip edin veya günlük blog bildirimleri için bültenimize abone olun.