BT suçluları, web kullanıcılarını mağdur etmek için giderek daha fazla farklı siber saldırılar kullanıyor. Kişisel veya kurumsal veri çalma, dolandırıcılık oluşturma vb. saldırılar daha sık hale geldi. Siber suçlular sistemlerimizi gizlice kontrol ediyor ve verilerimizi çalıyor. Böylece suçlular, boşlukları kullanma konusunda çok bilgili hale geldiler ve kullanıcıları istedikleri gibi manipüle etme eyleminde ustalaştılar. Ancak birçok İnternet kullanıcısı, bu profesyonel BT suçlularının gizliliklerini ihlal etmek için kurdukları tuzaklardan hala habersizdir. Bu nedenle, büyük siber saldırılar ve bunlarla mücadele yolları hakkında güncel kalmanıza yardımcı olabilecek bir makale hazırladık. Okumaya devam etmek!

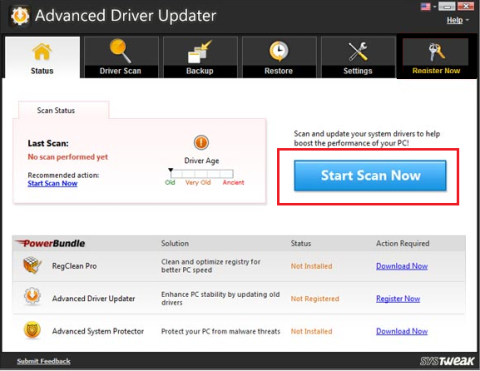

Görüntü kaynağı: macobserver.com

Yaygın kullanıcıları tuzağa düşürmek için çağlardan beri kullanılan en yaygın saldırıdır. Eski olmasına rağmen, saldırı, kullanıcıların verilerini ve gizliliğini ihlal etmek için harika bir araç haline geldi. Kötü amaçlı yazılım saldırısına bir örnek:

Kullanıcılar internette gezinirken genellikle kendilerini cezbetmek için tasarlanmış pop-up'larla karşılaşırlar. Kasıtlı veya kasıtsız olarak, kullanıcı açılır pencereye tıkladığında saldırıyı başlatır ve kullanıcı, cihazında kötü amaçlı yazılım bulaşmasıyla sonuçlanır.

Mutlaka Okuyun: Kripto Para İşlemlerinizi Koruma Yolları

Sisteminize Nasıl Zarar Verir?

- Cihazın kontrolünü ele alır

- Kullanıcı eylemlerini dinler

- Tuş vuruşlarını izler

- Bilgileri saldırgana iletir

Kötü Amaçlı Yazılımlarla Nasıl Savaşılır?

Kötü amaçlı yazılım, yalnızca kötü amaçlı yükleme kullanıcı tarafından tetiklendiğinde cihazınıza girebilir. Bu nedenle, asla açılır pencereleri tıklamayın veya güvenilmeyen web sitelerini ziyaret etmeyin. Ayrıca, internette gezinirken “HTTPS güvenli” SSL sertifikalarını arayın. Cihazlarınızı bu tür saldırılardan korumak için en iyi Kötü Amaçlı Yazılımdan Korumayı kullanın. Advanced System Protector , herhangi bir kötü amaçlı yazılımı anında algılayıp temizleyebilen sınıfının en iyisi kötü amaçlı yazılımdan koruma programıdır. Veritabanı 10 milyondan fazla kötü amaçlı yazılım tanımından oluşuyor (hala büyüyor). İndir düğmesine tıklayarak bu hafif ve güçlü uygulamayı indirin.

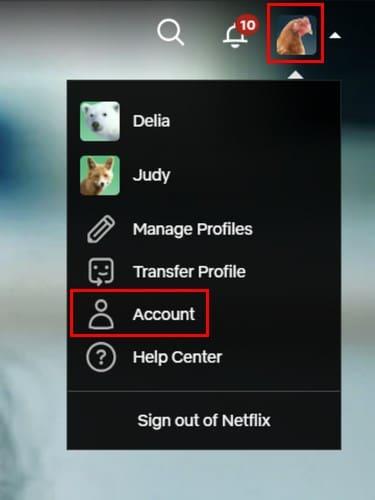

Resim kaynağı: itsecurity.blog.fordham.edu

Saldırgan, e-postalar ve diğer iletişim yöntemleri yardımıyla kullanıcı bilgilerini çalmaya çalışır. Bu tür iletişimler, kullanıcıları güvenilir bir kaynaktan geldiklerine ikna etmek için meşru olanlar olarak taklit edilir. E-posta bir ek içerecektir. Kullanıcı eke tıkladığında, kötü amaçlı yazılımı otomatik olarak cihaza indirir.

Sisteminize Nasıl Zarar Verir?

Kötü amaçlı yazılım daha sonra cihaz güvenliğini ihlal eder, bilgileri çalar, diğer kötü amaçlı yazılımları davet eder veya cihazın kontrolünü ele geçirir.

Kimlik Avı ile Nasıl Mücadele Edilir?

Başlangıçta önlenmezse ciddi bir sorundur. Cihazınıza yapılan diğer ciddi saldırılara kapı açabilir. E-posta eklerini açmadan önce tarayarak olayı önleyebilirsiniz. Birçok önde gelen e-posta sağlayıcısının kimlik avı e-postalarını algılamak için yerleşik bir e-posta tarayıcısı olmasına rağmen, ek bir güvenlik katmanı olarak cihazınıza e-posta tarayıcı aracı yüklemek daha iyidir. Yine, gelen e-postalarınızı da tarayan bir virüsten koruma veya kötü amaçlı yazılımdan koruma programı satın alabilirsiniz.

Mutlaka Okuyun: Veri İhlalini Etkili Şekilde Önlemenin 9 Kolay Yolu

Farklı hesaplarda kimlik bilgilerini yeniden kullanmak insanlar arasında çok yaygın bir uygulamadır. Güvenlik uzmanları, tüm farklı hesaplarda benzersiz güçlü parolalar kullanmanızı önerir. Ancak genellikle takip edilmez ve bilgisayar korsanları bu tür durumlardan yararlanır. BT suçluları kullanıcının kişisel bilgilerine erişir erişmez, durumu istismar eder ve bilgileri hesapları kırmak için kullanmaya çalışırlar.

Durumla Nasıl Başa Çıkılır

Farklı hesaplarda benzersiz güçlü kimlik bilgileri kullanmaktan başka bir yol yoktur. Tüm önemli şifrelerinizi saklamak için bir şifre yöneticisi aracı kullanabilirsiniz.

Not: - Parolaları parola ile değiştirebilirsiniz. Örneğin, “ ILove2RideBike$ ” gibi bir kimlik bilgisi oluşturabilirsiniz .

Bu tür ifadeleri hatırlaması kolay ve kırılması zor bir somun.

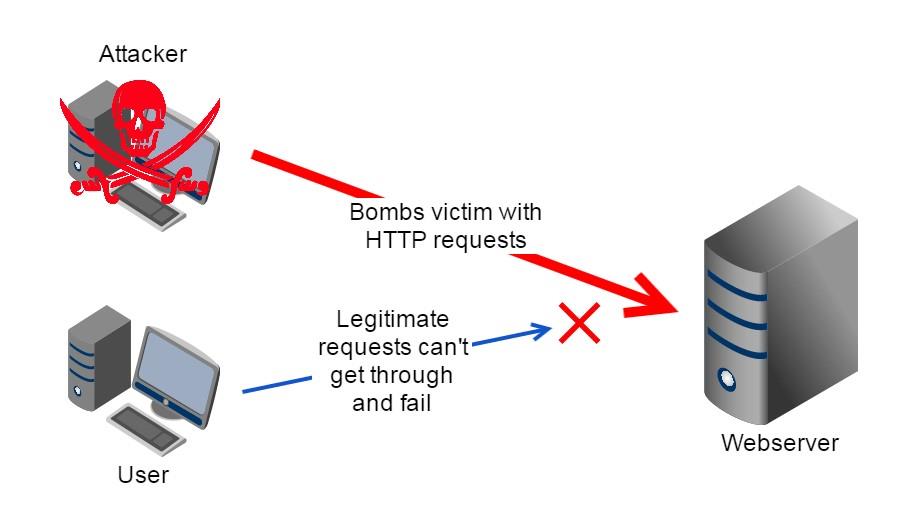

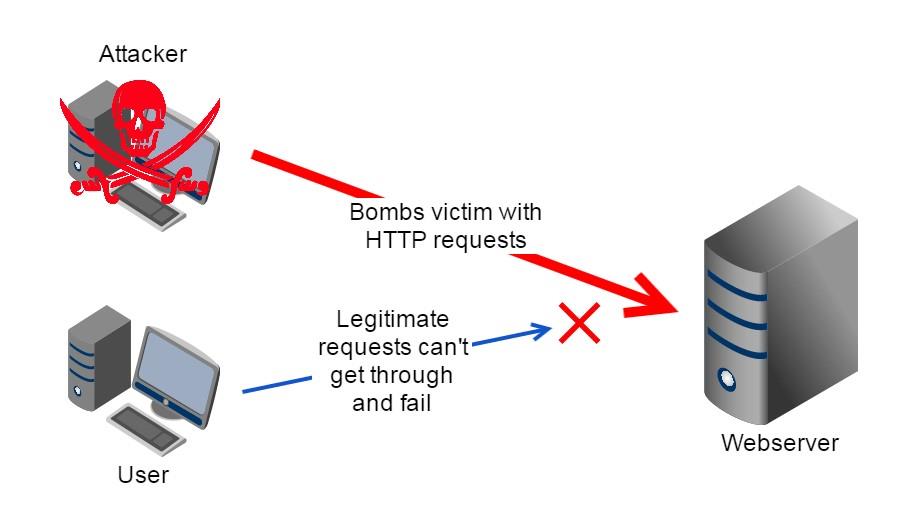

Görüntü kaynağı: windowsreport.com

DoS veya hizmet reddi saldırısı, siber suçlular arasında çok popüler bir saldırıdır. Saldırının amacı, kullanıcılarına hizmet reddi oluşturmak için web sitelerinde yüksek trafik oluşturmaktır.

Bu tür saldırılar, saldırganın tam konumunu gizlemek için dünya çapındaki IP'lerden başlatılır. Siber suçlular, DoS gibi bir saldırı başlatmak için botnetler gibi kötü amaçlı yazılımlar kullanır.

Not: - Bir botnet, bir DoS saldırısında 100.000'den fazla farklı IP adresi üretebilir.

DoS Saldırısı Nasıl Önlenir?

Cihazınıza güçlü bir antivirüs programı yükleyerek DoS saldırısını önleyebilirsiniz. İşletmeler için web sitelerini DoS saldırılarına karşı koruyan üçüncü taraf hizmetleri vardır. Pahalı olabilirler ama etkili olabilirler.

Mutlaka Okuyun: 21. Yüzyılın En Büyük 10 Veri İhlali

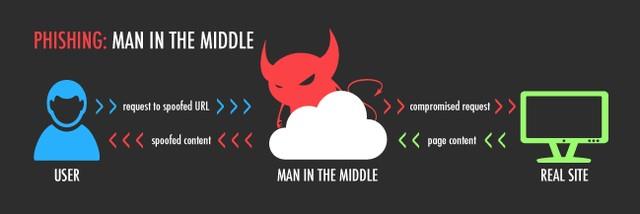

Görsel kaynağı: ebuddyblog.com

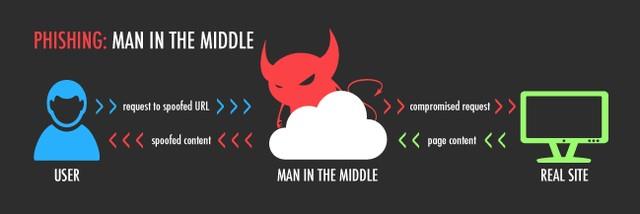

Oturum Kimliği Ele Geçirme olarak da bilinen bu saldırı, canlı bir İnternet etkinliği sırasında gerçekleşir. Oturum kimliği, kullanıcının web sitesiyle etkileşime girmesine olanak tanır. Saldırgan, kullanıcı bilgisayarı ile web sunucusu arasına girer ve kullanıcı bilgisi olmadan paylaşılan bilgileri çalar.

MITM Saldırıları Nasıl Önlenir?

Açık bir Wifi'ye doğrudan bağlanmaktan kaçının. Bağlanmak istiyorsanız ForceTLS veya HTTPS Everywhere gibi bir tarayıcı eklentisi kullanın. Kimlik doğrulama sertifikalarının uygulanması ve web sitesinde HSTS kullanılması gibi şeylerin çoğu sunucu tarafında gerçekleştirilmelidir.

İşletmeler için

SQL, farklı veritabanlarıyla etkileşim kurmak için kullanılan bir programlama dilidir. Önemli web sitesi bilgilerini depolayan veritabanı sunucuları, veritabanını yönetmek için SQL kullanır.

Bir saldırgan, veritabanına kötü amaçlı bir kod enjekte ederek web sitesindeki bilgilere erişmek için bir SQL enjeksiyon saldırısı kullanır.

Sisteminize Nasıl Zarar Verir?

Başarılı olduktan sonra site için depolanan tüm şifreleri ve diğer hayati kullanıcı bilgilerini çıkarabildiği için ciddi bir saldırıdır. Saldırgan, sitenin arama kutusunun kontrolünü ele geçirir. Saldırgan daha sonra kullanıcı bilgilerini ortaya çıkaran kodu ihtiyaçlarına göre ekler.

SQL Enjeksiyon Saldırısı Nasıl Durdurulur?

Saldırı şu şekilde durdurulabilir: -

- Web sunucularında web uygulaması güvenlik duvarı kullanma

- Yazılım yamalarını zamanında uygulama

- Mümkünse hata mesajlarını yerel tutun

- SQL ifadelerini izlemek için araçları kullanma

- Kullanıcı verilerini temizleme veya filtreleme

Siteler Arası Komut Dosyası Saldırısı

Bu saldırıda saldırgan, web sitesinin kullanıcısını hedef alır. Saldırgan, popüler bir web sitesine kötü amaçlı bir kod ekler ve kullanıcı bilgilerini çalmak için otomatik olarak komut dosyalarına ve yorumlara girer. Bu nedenle, web sitesinin itibarına zarar verir.

Siteler Arası Komut Dosyası Saldırısı Nasıl Durdurulur?

Web uygulaması güvenlik duvarı yüklemek, güvenlik duvarı web sitenizin XSS saldırılarına karşı savunmasız olup olmadığını çapraz kontrol ettiğinden ve web sitesinin güvenliğini güçlendirdiğinden, siteler arası komut dosyası çalıştırmayı veya XSS saldırılarını önleyebilir.

Okumalısınız: Büyük Siber Saldırı, Ukrayna'yı Yok Ettikten Sonra Dünyayı Süpürüyor

Kişisel bilgilerini, çalışmalarını ve diğer dosyaları çevrimiçi olarak depolayan bir İnternet kullanıcısı olarak siber saldırılardan haberdar olmalıyız. Bu saldırıları bilmek, verilerimizi ve cihazlarımızı güvenli hale getirmeyi mümkün olan en kısa sürede önlemek için bizi donatacaktır. Bu makalenin BT varlıklarınızı korumanıza yardımcı olacağını umuyoruz.