Bugünlerde insanlar, sert girişimciler olma umuduyla kendi ticari girişimlerini başlatma fikirleriyle dolu. IoT'nin artan kullanımı ve sunulan uygulamalar ve hizmetler nedeniyle, her küçük, orta veya büyük işletme, operasyonel işlerinde stresi azaltmak için bu araçları kullanmayı amaçlar. Buna yönetim, veri izleme ve depolama, işletme faaliyetlerini yürütme ve hesaplar dahildir. Bunların tümü, yazılım ve bilgi işlem ağları aracılığıyla kolaylıkla ve daha iyi erişilebilirlikle yönetilir ve kontrol edilir. İş ne kadar büyük olursa, internet üzerindeki varlığı o kadar aranabilir ve ulaşılabilir hale gelir. Bir işletme sahibinin kendisine sorması gereken en büyük soru “İşim ne kadar güvenli?”dir. Hayır, bu ofis alanınızın güvenliği ile ilgili değil, kuruluşunuzun web üzerindeki varlığının güvenliği ile ilgilidir. Dünyada,sunucunuzdaki fidye yazılımı . Tek bir ihlal ve tüm hayatınızın işi bozulmanın eşiğinde. Hadi konuya girelim ve bakalım girişiminiz veya ticari girişiminiz ne kadar güvenli?

Fidye Yazılımı nedir?

Resim: PixelPrivacy

Fidye yazılımı, önekinden de anlaşılacağı gibi, olası bir talep için web sunucunuza yapılan bir saldırıdır.

"Fidye". Tıpkı rehinenin hayatı karşılığında para talep eden adam kaçırma gibi. Bu senaryoda rehine, işletmenizin iş kararları, finans, hesaplar, devam eden projeler, önceki başarılar ve tüketici bilgileriyle ilgili verileridir. Öte yandan, adam kaçıran, bilinmeyen bir saldırgan tarafından sisteminize verilen kötü amaçlı bir kod veya virüstür. Şimdi, dosyalarınız, ilgili verileriniz, gizli hesaplarınız karşılığında ve kurumsal ağınıza yeniden erişim sağlamak için, talep ettiği ödeme yöntemiyle saldırgana yüksek bir meblağ ödemeniz gerekiyor. Muhtemelen hem kişisel hem de yasal erişiminizin ötesinde olan saldırganın kimliğine sahip değilsiniz ve artık ödeme yapmaktan başka seçeneğiniz yok. Fidye yazılımı böyle çalışır.

Kuruluşlara Yönelik Fidye Yazılım Saldırıları ve Tehditleri

“Fidye Yazılımı” kelimesi yeni değil, ancak 2017'de WannaCry adlı bir bilgisayar solucanının dünya çapında binlerce işletmeye ve bilgisayar sistemlerine bulaşması ve yeniden erişim ve veri kurtarma karşılığında fidye olarak çok sayıda rakamın ödenmesini talep etmesiyle manşetlerde yer aldı. saldırıya uğramış dosya.

Resim: Comodo Enterprise

Bir fidye yazılımı saldırısının kuruluşunuz için oluşturduğu çeşitli tehditler vardır:

- DoS veya Hizmet Reddi: Saldırgan, fidye ödenene kadar şifreleyerek kurumsal ağınıza erişiminizi ve kullanımınızı reddedebilir.

- Kalıcı Sistem Çökmesi: Bazı fidye yazılımı saldırıları, tüm sistemi bozmayı ve çalışmaz hale getirmeyi hedefleyebilir. Böyle bir durumda işletmeniz, sistemdeki döngülerin yanı sıra hasarın daha da onarılmasına kadar işini kaybetmeye devam edecektir.

- Veri Silme: Saldırganınız ya ödemeyi reddetmenizden dolayı sabrını kaybetti ya da kuruluşunuz için zaten farklı planları vardı. Tüm verileri, bilgileri ve dosyaları tamamen kaybedersiniz, böylece işletmenizi ekonomik kayıplara karşı savunmasız ve yönsüz bırakırsınız.

Resim: ThreatPost

Fidye yazılımı tehdidi, tüm iş modeli e-ticaret, çevrimiçi perakendeciler, yazılım geliştiriciler ve BT destek sağlayıcıları gibi bilgi işlem ağlarına ve çevrimiçi ağ geçitlerine dayanan işletmeler için en üst düzeydedir. Bu tür kuruluşlarda, fidye yazılımları yalnızca sınırlı bir karartma olarak ciddi finansal hasara neden olur.

Ayrıca Okuyun: -

2017'de Gerçekleşen En Büyük Fidye Yazılım Saldırıları , tüm dünyada ciddi saldırıların kaydedildiği Fidye Yazılım Yılı olarak bilinebilir. Hiçbir işaret yok...

Fidye Yazılımının Düşüşü Efsanesi

Resim: Karbon Siyahı

WannaCry saldırısından sonra, bu tür sunucu saldırıları ve fidye talepleriyle ilgili olarak nispeten daha az sayıda rapor geldi ve bu da insanları “fidye yazılımının sonsuza kadar gittiğine” inandırdı. Durum kesinlikle bu DEĞİLDİR. 2017 WannaCry hack'leri gerçekleştiğinde, medyada bu kadar geniş yer bulmasının nedeni, devlete ait çeşitli kuruluşların aynı saldırı altında olmasıydı ve bilgiyi halka açıklamak onların sorumluluğundaydı. Ancak, bir kişinin ticari bir işletmesi varsa ve işletmesi bir fidye yazılımı koduyla saldırıya uğrarsa ne olur? Böyle bir işletmenin kamuya açıklama yapma yükümlülüğü yoktur. Niye ya? Kızgın tüketicileri elde tutmak ve durumu duvarlar içinde tutmak. Anlamı, sıfır medya kapsamı, kamuoyu bilgisi yok, ve nihayetinde fidye yazılımının sadece eski bir konuşma olduğu bir efsanenin derin bir kuruluşu. Ancak fidye yazılımı yaşıyor ve kuruluşunuz için güncel bir tehdit oluşturuyor.

Fidye Yazılımının İşletmenizi Saldırabileceği Yollar

1. RDP

Resim: Çıplak Güvenlik

RDP, Uzak Masaüstü Kontrolü anlamına gelir. Bir güvenlik koduyla erişilebilen sunucu aracılığıyla bilgisayarınıza farklı bir sistem üzerinden erişmenizi sağlar. Temel olarak, evde otururken kişisel dizüstü bilgisayarınızda ofis PC'nize giriş yapabilirsiniz. Çoğu kuruluş, personelin anında erişime sahip olmasını sağlamak ve kolay ve taşınabilir sistem erişimi ile gecikmeden acil bir durumu ilk elden kontrol altına almak için bu tür politikalara sahiptir. Evet, parola korumasına sahipler, ancak bir saldırganın bunu aşmak için tüm araçları var ve bu duvarı kırmak için yüzlerce kombinasyon denemeye devam edecek. Aslında, WannaCry saldırganları, verilerini şifrelemeden önce kuruluşların RDP erişimi üzerinde 40000'e kadar girişimde bulundu.

2. E-posta

Kurumsal bilgileri, dosyaları ve verileri üyeler arasında sık sık iletmek için en uygun ve yaygın olarak kullanılan ortam olan e-posta. Öte yandan, bir sistemde fidye yazılımının kötü amaçlı kodunu göndermenin de en kolay yöntemidir. Fidye yazılımı, ekli bir postadaki bir bağlantıya yönlendirdiğinizde veya onunla ekli bir dosyayı indirdiğinizde yüklenir. Şimdi bu bir kez yapıldığında, tüm sisteminiz ve bu posta altında kayıtlı diğer uygulamalar veya araçlar aynı anda saldırıya uğrar ve ağınızdan kilitlenirsiniz.

3. Tedarik Zinciri

Resim: ThreatPost

Tedarik zinciri, kurumsal yönetimin ve bütçe yönetiminin en önemli yönüdür. Kurumsal operasyonların tüm temeli, tedarik zinciri verimliliğine bağlıdır. Tedarik zinciri, temel olarak, ilk sıfırdan son ürünün teslimatına kadar tüm süreçleri özel bir sırayla tanımlar. Bu süreçler, daha sonra envanter ihtiyaçlarını, bütçe tahsisini, ihtiyaç duyulan insan gücünü, pazar taleplerini, operasyon içi değişiklikleri ve tüketici tepkilerini tahmin etmek için kullanılan kurumsal verileri farklı seviyelerde düzenler. Artık her küçük veya büyük kuruluş, bu tür verileri depolamak, toplamak ve tüm kurumsal düzeylerde paylaşmak için web desteğine ihtiyaç duyuyor. Fidye yazılımı saldırıları, bu veri işlemlerini çalıştıran yazılımı hedef alır ve bunları çalar veya şifreler. Şimdi, kurumsal kararlarınız için tüm temeliniz ortadan kalktığından,

Ayrıca Okuyun: -

Bilgisayarınızı Fidye Yazılımlarına Karşı Korumanın Çeşitli Yolları Kötü amaçlı yazılım bulaşma riski kaçınılmaz olabilir; ancak bu, Windows bilgisayarlarınızı saldırılara karşı koruyamayacağınız anlamına gelmez. Takip et...

4. Sürüş Faktörü

Bu, sistemdeki herhangi biri aracılığıyla yabancı bir web sitesine erişilirse gerçekleşir. Bu web siteleri, web sitesine bağlantı yüklendikten sonra sisteminizi bozan bir virüs kodu olan “istismar kiti” ile gömülüdür. Bir e-posta ve yönlendirme bağlantıları aracılığıyla bu tür bir web sitesine yönlendirilebilir. Eski tarayıcılar ve işletim sistemleri veya kötü amaçlı yazılımdan koruma önlemlerinin eksikliği, genellikle sistemde bu tür saldırılara karşı güvenlik açığına yol açar.

5. Bulut

Resim: CNBC

Bulut, kuruluşunuzun devasa veri miktarı ve boyutu için cennet bir alan. Kuruluşlar genellikle bulut hizmeti sağlayıcıları tarafından çevrimiçi veri depolamanın "tamamen güvenli" olduğu konusunda yanlış yönlendirilir. Ancak, uygun önlemler alınmazsa olmaz. Fidye yazılımı saldırıları, doğru kombinasyon sağlanana kadar bir geçiş anahtarının tekrar tekrar tahmin edildiği bir kaba kuvvet saldırısı yoluyla bulut duvarlarını kolayca aşabilir. Bu nedenle, işletmenizin harici koruma olmadan ücretsiz veya ucuz bulut hizmeti kullanması durumunda, güvenlik ayrıntılarınızı bir an önce kontrol etmek isteyebilirsiniz.

Fidye Yazılımlarına Karşı Savunma

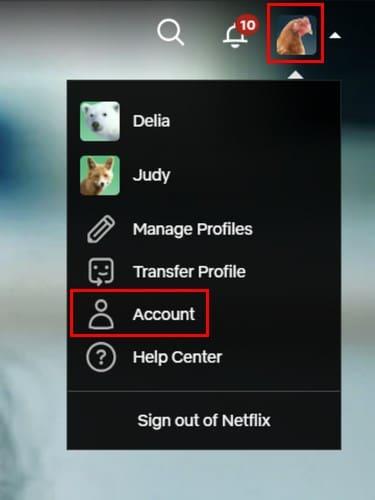

1. Çok veya İki Faktörlü Kimlik Doğrulama

Kuruluşun e-postalarına, sunucu sistemlerine, bulut depolamasına ve diğer yazılım dosyalarına erişmek için en az iki faktörlü bir kimlik doğrulama kullanın. Kimlik doğrulamanın SMS tabanlı olmadığından, ancak bir dizi zor güvenlik sorusu gerektirdiğinden emin olun.

2. Sanal Özel Ağ (VPN)

Resim: Orta

Bunlar RDP saldırılarını önleyecektir. Sisteme açık bir sunucudan değil, yönlendirilmiş bir VPN üzerindeki uzak bir bilgisayardan erişildiğinden emin olun. Bu tür bir ağ, saldırganların nüfuz etmesi için zor olacaktır.

3. Ağ Segmentasyonu

Zor ve pahalı, ancak çok güvenilir bir teknik olan ağ segmentasyonu, temel olarak farklı kurumsal işlemlerinizi ve dosyalarını birden çok ağ üzerinde bölmenize olanak tanır. Bu şekilde, ağlarınızdan biri saldırı altındaysa, yayılmasına izin vermeyerek hasarı kontrol altına alabilir ve sınırlayabilirsiniz.

4. Güvenlik duvarları

En temel yaklaşım, kötü amaçlı yazılımdan koruma önlemleri yoluyla ağınızı güvenlik duvarına almaktır. Bu tür önlemler zararlı dosyaları tespit edecek, bilinmeyen kaynakları ve siteleri engelleyecek ve bilinmeyen dosya biçimlerinin internet üzerinden indirilmesini engelleyecektir. İşletmenize tam bir gözetim paketi sunar.

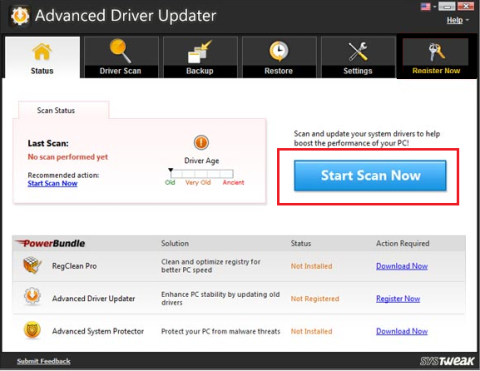

5. İzleme ve Yama Uygulaması

Bir kurumsal ağın güvenliğini sağlamak için düzenli izleme esastır. İzleme sırasında bulunan herhangi bir boşluk, bilgisayar korsanlığı ve siber hırsızlık yoluyla hasara neden olmadan önce yamalanmalı veya bir anlamda onarılmalıdır. Yama aynı zamanda VPN'lerin, İşletim Sistemlerinin, Güvenlik Duvarı Koruma Araçları'nın, Tarayıcıların ve kuruluş içinde kullanılan diğer uygulama ve yazılımların sürümlerinin düzenli olarak güncellenmesini ve yükseltilmesini de içerir.

6. Yedekleme

Resim: Üçleme Teknolojileri

Yine de çok büyük depolama alanı gerektiriyor ve bu da çevrimdışı. Ancak, önemli veriler yalnızca çevrimdışı olarak depolanabilir, bu nedenle tam bir çökme durumunda her şeyi sıfırdan oluşturmak zorunda kalmazsınız.

Ayrıca Okuyun: -

Mac'inizi Fidye Yazılım Saldırılarına Karşı Koruma Teknikleri Kötü amaçlı yazılımlar Mac'te yerini buldu, bu yüzden kullanıcılar dikkat! Nasıl korunabileceğinizi öğrenmek için bu makaleyi okuyun...

Politika Kontrolü: Bir Fidye Yazılımına Nasıl Yanıt Verilir

Kuruluşların, işletmelerinin her bir portalının fidye yazılımlarının en ufak bir hasarına karşı güvende kalmasını sağlamak için politikalara ihtiyacı vardır.

Resim: Phoenix Nap

- Çalışanlardan çalışmalarını parolalar ve MFA'lar aracılığıyla korumalarını isteyerek veri güvenliği protokolleri hakkında bilgi sahibi olun.

- Şüpheli bir fidye yazılımı saldırısını bildirme sürecinde onlara rehberlik edin

- Bu tür saldırılar durumunda hukuk danışmanlarını, satıcılara, tedarikçilere ve kanun uygulayıcılara yardımcı olun

- Çalışanların kurumsal ağdaki sosyal medya, e-perakende ve oyun sitelerine erişimini kısıtlayın\

- Herhangi bir dosyanın bilinmeyen bir kimliğe aktarılmadığından emin olmak için e-postaları izleyin

Taleplere Teslim Olmak Çözüm Değildir!

Resim: GFI Techtalk

Saldırganlara ödeme yapmak, birinin kurumsal işini feci bir ekonomik başarısızlıktan kurtarması için uygun bir çözüm değildir. Ya saldırgan erişimi geri vermeyi hiç planlamadıysa. Çoğu durumda, saldırganın bile verilerinizi geri alma yolu yoktur. Bu nedenle, çoğu yetkilinin önerdiği gibi, saldırganın taleplerine boyun eğmeyin. Bu şekilde, yalnızca veriler üzerinde paranızı riske atmakla kalmaz, aynı zamanda suç faaliyetlerini teşvik ederken, saldırgana gelecekte sizi tekrar tehdit etmesi için size karşı bir avantaj sağlarsınız.

Sonraki adım

Resim: Aksiyom Siber Çözümleri

Kötü amaçlı kodlar, kötü amaçlı yazılımlar ve eski teknoloji, işletmelerin çevrimiçi varlığının güvenlik açığını artırdı. Fidye yazılımlarından ve tehditlerinden haberdar olmak artık çok önemli. Her gün kurumsal ekonomileri çarpıtmayı ve işletme sahiplerini düşürmeyi amaçlayan yeni bir siber tehdit ortaya çıkıyor. Devlet destekli saldırılar, uluslar arasındaki savaş artık ekonomik hale geldiğinden, bu tür saldırıların risklerini artırdı. Bu nedenle, fidye yazılımı risklerini kontrol altına almak ve işletmelerin risksiz bir internet bölgesinde faaliyet göstermelerine yardımcı olmak için tüm cihazların, sistemlerin, kimliklerin, finansal portalların ve bulut depolamanın güvenlik duvarları ve yamalarla düzenli olarak korunmasını sağlamak gerekir.