Bir iş yeri veya kişisel veriler için en büyük veri güvenliği tehdidinin inekler olduğu sıklıkla öne sürülse de, basmakalıp bilgisayar korsanı, kötü virüsleri yüklemek veya yüzyılın suçunu gerçekleştirmek için güvenli bir ağa kötü niyetli bir şekilde girer. Bu gerçekten hiç de öyle değil. Bir veri güvenliğine yönelik en büyük tehditler ve endişeler, çoğu durumda, siber güvenlikteki çeşitli içeriden gelen tehditlerden kaynaklanmaktadır.

Kaynak – infosecurityeurope

İşyerlerinden bahsedecek olursak, mobil, el tipi ve kablosuz teknolojinin artan benimsenme oranları ile operasyonel sınırları büyümeye devam ediyor, bu cihazlar uygun izleme ve kontrol mekanizmaları olmadan kapıya girip çıktıkça iç kaynaklardan gelen siber güvenlik tehditleri de artıyor. Bu dahili kaynaklar çalışanları, ortakları, bayileri ve bir kuruluş ağına ve veri depolamasına yetkili veya yetkisiz erişime sahip olabilecek diğer Cadbury kullanıcılarını içerebilir.

Siber güvenlikteki bu içeriden gelen tehditleri fark edememek, ele almamak ve yönetememek, yalnızca bir kuruluşun sahip olduğu en değerli varlık olan veri ve bilgilerin kendisini riske atmakla kalmaz, aynı zamanda şirketi dava olasılığına, kötü tanıtıma, düşük üretkenliğe, finansal sorunlara karşı tamamen açık hale getirir. marka, itibar ve itibarın kolayca geri alınamayacak zarar ve ziyanları.

Bu makale, öncelik verilmesi ve düşünülmesi gereken dahili veri güvenliği ihlalleri için on potansiyel alanı tartışmaktadır.

1. Taşınabilir Depolama Aygıtları

Bir iş istasyonuna veya sunucuya erişimi olan bir çalışan veya bir ziyaretçi tarafından kullanılan katı hal medya ve harici sabit diskler gibi taşınabilir cihazlar, bir USB, Firewire veya eSATA bağlantı noktası aracılığıyla kolayca bağlanabilir. Çoğu durumda, bu cihazlar dahili altyapının bir parçası olarak belgelenmez veya kaydedilmez ve bu nedenle desteklenmez ve güvenli değildir. Sonuç olarak, korumasız dahili ağlara ve iş istasyonlarına istenmeyen veri yükleme riski vardır. Buna ek olarak, hassas verilerin kurum dışına çıkarılması, taşınması ve dağıtılması riski de vardır.

Ayrıca Okuyun: -

Sisteminizdeki Güvenlik Zafiyeti Nasıl Tespit Edilir Sistemde tespit edilen güvenlik açıkları, bir saldırının ve başarısının temel nedenidir, bu nedenle şirketlerin...

2. Saha Dışında Kullanılan Cihazlar

Dizüstü bilgisayarlar, PDA'lar ve cep telefonları, dahili ağa doğrudan veya uzak bağlantılar aracılığıyla erişir. Bunlar doğru yapılandırılmış ve desteklenmiş bağlantılar ise, çok güvenli olabilirler. Ancak, bu tür cihazların çoğu kullanıcısı her zaman güvenlik bilincine sahip değildir ve daha kolay veya daha hızlı erişim için cihazla birlikte sunulan erişim kontrolünü nadiren kullanır. Bu nedenle, cihaz doğru kullanıcının elindeyken minimum risk vardır, ancak cihaz yanlış ellere düşerse, amaçlanan kullanıcıya sağlanan erişim artık yetkisiz kullan��cı için de kullanılabilir.

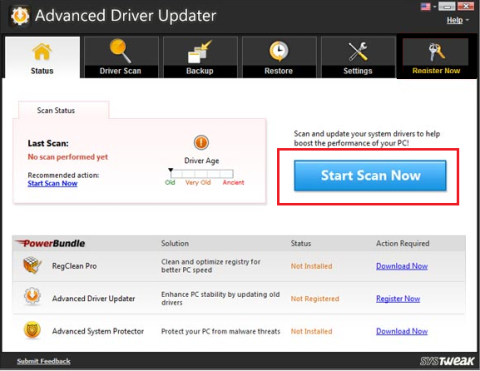

3. Yetersiz veya Güncel Olmayan Anti-Virüs/Güvenlik Yazılımı

Kaynak – blog yazarı

Anti-virüs satıcılarının çoğu, kullanıcılarına İnternet üzerinden günlük olarak virüs güncellemeleri ve yazılım yamaları sunar. Bunlar güncel tutulmazsa, internet, e-posta veya dış ortamdaki bir virüs veya başka bir kötü amaçlı yazılım türü tarafından farkında olmadan verileriniz tehlikeye girebilir.

4. Yazılım Yamaları ve Güncellemeler

İndirilebilir yamalar ve diğer yazılım güncellemelerinin, dahili dağıtımdan önce yalıtılmış bir test ortamında denenmesi gerekir. Bunlar iki farklı şekilde tehdit oluşturabilir, birincisi kararsızlık veya mevcut sistemle uyumsuzluk olabilir, bu da önceden var olan veri ve sistemlerin erişilemezliğine veya bozulmasına neden olabilir. İkincisi, kötü niyetli kullanıcıların virüsleri ve diğer kötü amaçlı yazılımları güvenilir olduğuna inanılan kaynaklar aracılığıyla dağıtmaları için bu kanalların kullanılmasıdır.

Kaynak – uluslararasıhavalimanı incelemesi

Ayrıca Okuyun: -

iPhone Kullanıcıları İçin Temel Güvenlik İpuçları iPhone'un dünyadaki en güvenli akıllı telefon olduğu iddia ediliyor, ancak onu dikkatsizce kullanıp düşemezsiniz...

5. Kablosuz Bağlantı

Artık oteller, havaalanları, süpermarketler, fast food restoranları ve kahvehaneler gibi halka açık alanlarda kablosuz bağlantı noktalarının kullanılabilirliğini artırma eğilimi var. Bu, kullanıcıların açık veya kontrolsüz kablosuz bağlantılar aracılığıyla İnternet'e açık erişime sahip olmalarını sağlar. Doğru yönetilmezse, kullanıcının dizüstü bilgisayarı veya PDA'sı aracılığıyla dış dünyaya sağladığı erişim kolaylığı, kötü niyetli dış kullanıcılar tarafından kötüye kullanılabilir.

6. E-posta Ekleri

Çoğu kullanıcı, işle ilgili olmayan, birçoğu ekleri olan ve kuruluşun dışından gelen bir dizi e-posta alacaktır. Çoğu zararsız olsa da, kötü niyetli kullanıcılardan gönderilen çok sayıda vardır. Ekler indirildiğinde veya erişildiğinde, yürütülebilir dosyalar tek bir iş istasyonu için tüm ağa yönelik her şeyi tehlikeye atabilir. Bu, dışarıdan yıkıcı bir virüs veya daha ayrık casus yazılım şeklinde olabilir. Dahili politikalar, uygulama filtreleri ve anti-virüs taramasının yanı sıra kabul edilebilir kullanım parametrelerini açıkça belirtmelidir.

7. Eşler Arası Dosya Paylaşımı

Eşler arası dosya paylaşımı, tek bir iş istasyonuna indirme ve yükleme akışlarını kolaylaştırmak için iletişim portlarının açılmasını içerir. Bu açık bağlantı noktaları, BT personeli tarafından korunmayan veya izlenmeyen güvenlik açıklarıdır. Bu da, dahili ağlara erişim elde etmek veya bant genişliğini sızdırmak için dışarıdan yetkisiz kullanıcılara kapıyı açabilir.

8. Hoşnutsuz Çalışanlar

Kaynak – vtechsoln

İntikam, intikam veya kendi çıkarları için çalma niyetiyle olsun, hoşnutsuz bir çalışanın gazabı veya suç amaçlı bir ajandası veya niyeti olan birinin öfkesi ortaya çıktığında, kuruluşunuzun bilgi varlıklarının güvenliğine yönelik risk en büyük endişe kaynağı olabilir. Hoşnutsuz veya giden çalışanların iç sistemlere erişimi vardır ve erişim ve ayrıcalık düzeylerine bağlı olarak, erişimi zamanında kısıtlanmayan bir kullanıcı herhangi bir kuruluş için büyük bir tehdit oluşturabilir. Bu, gizli verilerin sızması veya çalınması, verilerin bozulması veya silinmesi veya kötü amaçlı yazılımların dahili ağlara yüklenmesi şeklinde olabilir.

Ayrıca Okuyun: -

E-posta Güvenliği: E-posta İletişimlerini ve Verileri Korumak İçin İnsanlar şeylere, görmeleri gereken şeylere bakarlar, ancak bu sefer ana konulara bakarlar....

9. Sistem Yöneticileri ve BT Personeli

Veri güvenliği önlemleri ve politikalarının uygulanmasından ve sürdürülmesinden sorumlu kişiler de büyük risktir. Sistem yöneticileri ve BT personeli, bilgi eksikliği veya deneyimsizlik nedeniyle istemeden siber güvenlikte içeriden tehditler oluşturabilmektedir. Öte yandan, sistem hakkındaki derin bilgileri, kötü niyetli veya yetkisiz faaliyetler için siber güvenlik tehditleri oluşturmalarına olanak tanır.

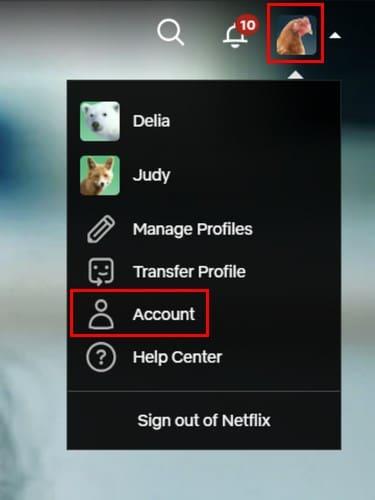

10. Anında Mesajlaşma

Kaynak – techcrunch

Anlık mesajlaşma uygulamaları , kurumsal güvenlik içeriği inceleme filtrelerini veya hassas bilgiler için korumayı atlama eğilimindedir. Ayrıca bir anlık ileti oturumunun içeriğine ilişkin bir kayıt da yoktur. Bu, hassas bilgilerin kötü niyetli olarak ifşa edilmesi, sosyal mühendislik ve takip ile ilgili bir dizi riske yol açabilir.

Bunlar, verilerinizi her zamankinden daha savunmasız hale getirebilecek en göz korkutucu on iç tehdit veya dahili siber güvenlik endişesidir. Siber güvenlik hakkında daha ilgi çekici makaleler ister misiniz? Aynı konuda günlük güncellemeler için bültenimize abone olun. Güvende kal!