Die meisten Leute, die das Internet nutzen, wissen bereits, dass das Vorhängeschloss-Symbol in der URL-Leiste bedeutet, dass die Site sicher ist, aber Sie wissen möglicherweise nicht genau, was das bedeutet oder wie sicher Ihre Verbindung mit diesem Vorhängeschloss wirklich ist.

Das Vorhängeschloss ist ein visueller Hinweis darauf, dass Ihre Verbindung zur Website mit HTTPS gesichert wurde. HTTPS oder Hypertext Transfer Protocol Secure ist eine Version des HTTP-Protokolls, das Verschlüsselung verwendet, um Ihre Daten vor neugierigen Blicken zu schützen.

Bei der Verschlüsselung werden Daten mit einem Verschlüsselungscode und einem Schlüssel verschlüsselt, sodass sie nur mit dem Entschlüsselungsschlüssel gelesen werden können. Sie können es sich wie ein Schließfach vorstellen, Sie können eine Nachricht schreiben, die Box verschließen und dann kann nur jemand mit dem richtigen Schlüssel die Box öffnen, um die Nachricht zu lesen. Dies schützt Ihre Daten vor Hackern, die versuchen, Kontodaten zu stehlen.

Eine wichtige Information, die Sie wissen sollten, ist, dass die Verschlüsselung und Sicherheit von HTTPS nur überprüft, ob Ihre Verbindung zu der Website, die Sie in die URL-Leiste eingegeben haben, sicher ist. Dies bedeutet nicht, dass die Website sicher ist oder dass es sich um die Website handelt, zu der Sie navigieren möchten. Viele Phishing- und Malware-Websites verwenden HTTPS, da es immer zugänglicher wird. Daher ist es nicht sicher, einfach jeder Website zu vertrauen, die HTTPS verwendet.

Tipp: Eine „Phishing“-Website versucht, Sie dazu zu verleiten, sensible Daten wie Kontoinformationen zu übermitteln, indem sie eine legitime Anmeldeseite vortäuscht. Links zu Phishing-Sites werden oft per E-Mail verschickt. Malware ist ein Sammelbegriff für „Schädliche Software“. Dazu gehören Viren, Würmer, Ransomware und mehr.

Hinweis: Sie sollten niemals Ihren Benutzernamen und Ihr Passwort oder andere sensible Informationen wie Bankdaten über eine unsichere Verbindung eingeben. Selbst wenn eine Site über ein Vorhängeschloss und HTTPS verfügt, bedeutet dies nicht, dass Sie nicht vorsichtig sein sollten, wo Sie Ihre Daten eingeben.

Chrome-Entwicklertools

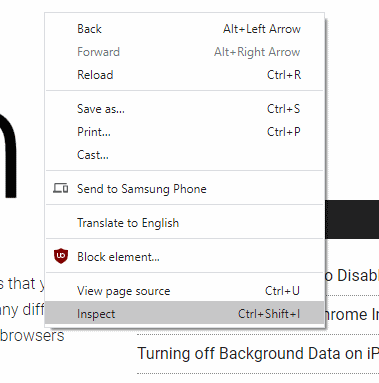

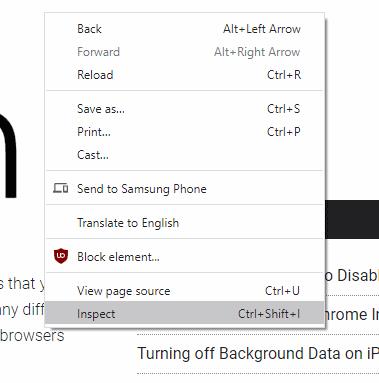

Um weitere Informationen zu Ihrer gesicherten Verbindung anzuzeigen, müssen Sie die Chrome-Entwicklersymbolleiste öffnen. Sie können dies tun, indem Sie F12 drücken oder mit der rechten Maustaste klicken und unten in der Liste „Inspizieren“ auswählen.

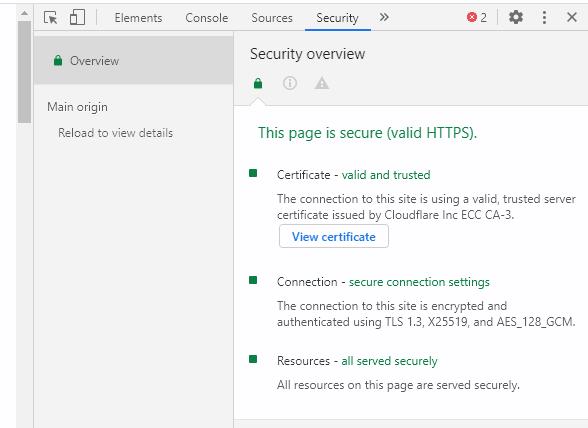

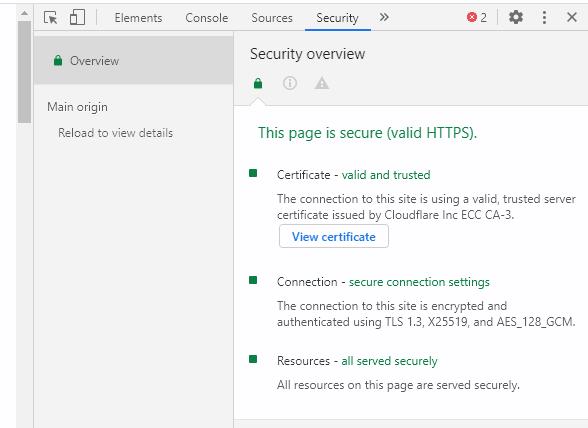

Die Entwicklersymbolleiste wird standardmäßig das Bedienfeld „Elemente“ anzeigen. Um die Sicherheitsinformationen anzuzeigen, müssen Sie zum Bedienfeld „Sicherheit“ wechseln. Wenn es nicht sofort sichtbar ist, müssen Sie möglicherweise auf das Doppelpfeilsymbol in der Bedienfeldleiste der Entwicklertools klicken und dort „Sicherheit“ auswählen.

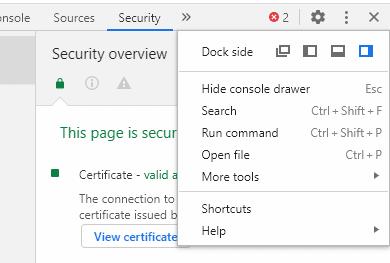

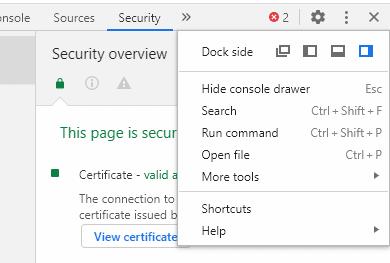

Wenn Sie nicht möchten, dass die Entwicklersymbolleiste rechts an die Seite angehängt wird, können Sie sie nach unten, links oder in ein separates Fenster verschieben, indem Sie auf das Dreifach-Punkt-Symbol oben rechts im Entwicklerfenster klicken Symbolleiste und wählen Sie dann Ihre bevorzugte Option aus der Auswahl "Dockseite".

In der Übersicht des Sicherheitsfensters gibt es drei Informationsabschnitte: Zertifikat, Verbindung und Ressourcen. Diese umfassen die Details des HTTPS-Zertifikats, die zur Sicherung der Verbindung verwendete Verschlüsselung und Details, ob Ressourcen unsicher bereitgestellt wurden.

Zertifikate

Der Abschnitt "Zertifikat" gibt an, welche Zertifizierungsstelle das HTTPS-Zertifikat ausgestellt hat, wenn es gültig und vertrauenswürdig ist, und ermöglicht Ihnen, das Zertifikat anzuzeigen. Abgesehen von der Überprüfung, ob die Website, mit der Sie sich verbinden, von der Person betrieben wird, der die URL gehört, hat das Zertifikat keinen direkten Einfluss auf die Sicherheit Ihrer Verbindung

Tipp: HTTPS-Zertifikate funktionieren in einem Chain-of-Trust-System. Einer Reihe von Stammzertifizierungsstellen wird vertraut, dass sie Zertifikate an Websitebesitzer ausstellen, nachdem sie nachgewiesen haben, dass sie der Eigentümer der Website sind. Dieses System soll verhindern, dass Hacker Zertifikate für Websites generieren können, die ihnen nicht gehören, da diese Zertifikate nicht die Vertrauenskette zurück zu einer Stammzertifizierungsstelle haben.

Verbindung

Der Abschnitt „Verbindung“ beschreibt das Verschlüsselungsprotokoll, den Schlüsselaustauschalgorithmus und den Verschlüsselungsalgorithmus, die zum Verschlüsseln Ihrer Daten verwendet werden. Der Verschlüsselungsalgorithmus sollte idealerweise „TLS 1.2“ oder „TLS 1.3“ lauten. TLS oder Transport Level Security ist der Standard für die Aushandlung von Verschlüsselungskonfigurationen.

Die TLS-Versionen 1.3 und 1.2 sind die aktuellen Standards und gelten als sicher. TLS 1.0 und 1.1 sind beide dabei, veraltet zu sein, da sie alt sind und einige bekannte Schwächen aufweisen, obwohl sie in Bezug auf die Sicherheit immer noch ausreichend sind.

Tipp: Veraltet bedeutet, dass von ihrer Verwendung abgeraten wird und Schritte unternommen werden, um die Unterstützung zu entfernen.

Die Vorgänger von TLS waren SSLv3 und SSLv2. Fast nirgendwo wird eine dieser Optionen mehr unterstützt, da sie seit 2015 bzw. 2011 als unsicher angesehen werden.

Der nächste Wert ist der Schlüsselaustauschalgorithmus. Dies wird verwendet, um den mit dem Verschlüsselungsalgorithmus zu verwendenden Verschlüsselungsschlüssel sicher auszuhandeln. Es gibt viel zu viele, um sie zu nennen, aber sie beruhen im Allgemeinen auf einem wichtigen Vereinbarungsprotokoll namens „Elliptic-Curve Diffe-Hellman Ephemeral“ oder ECDHE. Die Ermittlung des vereinbarten Verschlüsselungsschlüssels ist ohne den Einsatz von Netzwerküberwachungssoftware von Drittanbietern und einer bewusst abgeschwächten Konfiguration nicht möglich. Die explizite Nichtunterstützung des Zugriffs auf diese Informationen im Browser bedeutet, dass sie nicht versehentlich kompromittiert werden können.

Der letzte Wert im Abschnitt Verbindung ist die Verschlüsselungssammlung, die zum Verschlüsseln der Verbindung verwendet wird. Wieder sind es viel zu viele, um sie zu nennen. Verschlüsselungen haben im Allgemeinen mehrteilige Namen, die den verwendeten Verschlüsselungsalgorithmus, die Stärke der Verschlüsselung in Bits und den verwendeten Modus beschreiben können.

Im Beispiel von AES-128-GCM, wie im obigen Screenshot zu sehen, ist der Verschlüsselungsalgorithmus AES oder der Advanced Encryption Standard, die Stärke beträgt 128 Bit und der Galois-Counter-Mode wird verwendet.

Tipp: 128 oder 256 Bit sind die gebräuchlichsten Stufen der kryptografischen Sicherheit. Sie bedeuten, dass 128 oder 256 Bits Zufall den verwendeten Verschlüsselungsschlüssel bilden. Das sind 2^128 mögliche Kombinationen oder zwei mit sich selbst 128 mal multipliziert. Wie bei allen Exponentialfunktionen werden die Zahlen sehr groß, sehr schnell. Die Anzahl der möglichen 256-Bit-Schlüsselkombinationen entspricht ungefähr einigen Low-End-Schätzungen der Anzahl der Atome im beobachtbaren Universum. Es ist unvorstellbar schwierig, einen Verschlüsselungsschlüssel richtig zu erraten, selbst mit mehreren Supercomputern und Jahrhunderten.

Ressourcen

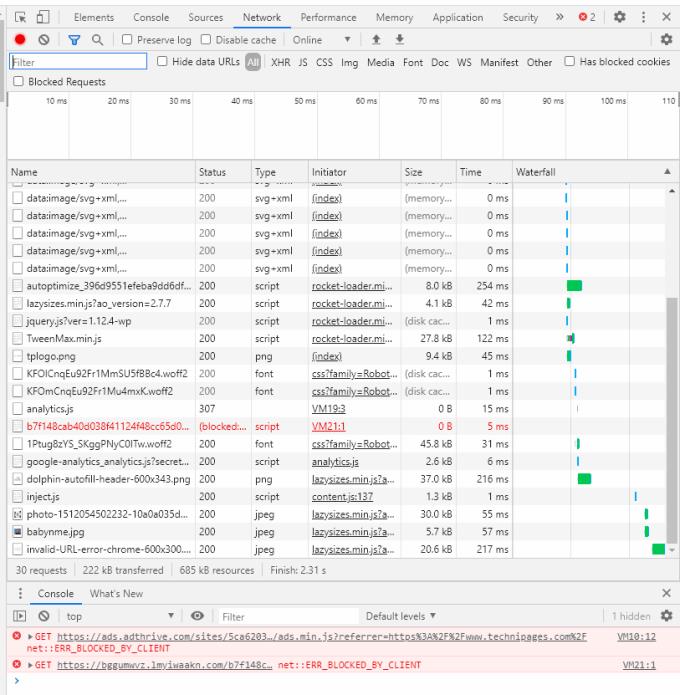

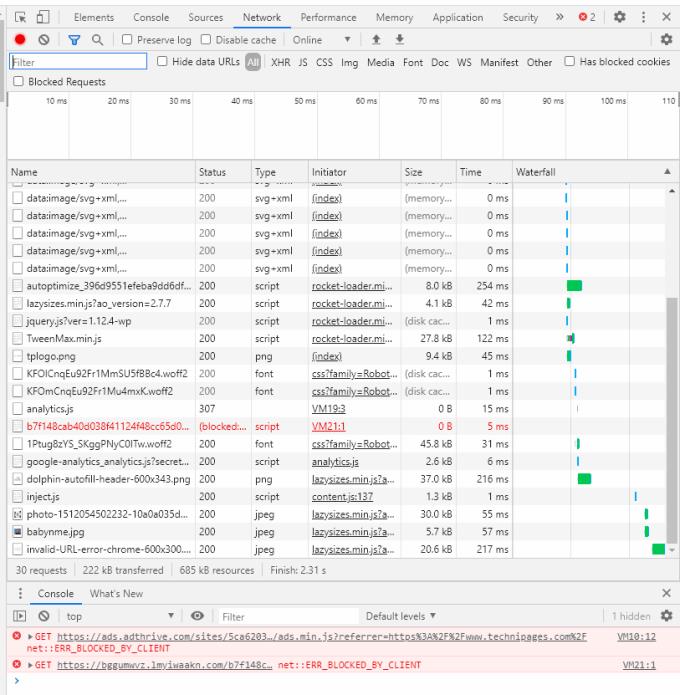

Der Abschnitt Ressourcen zeigt alle Seitenressourcen, wie Bilder, Skripte und Stylesheets, die nicht über eine sichere Verbindung geladen wurden. Wenn Ressourcen nicht sicher geladen wurden, wird dieser Abschnitt rot hervorgehoben und bietet einen Link, um das bestimmte Element oder die Elemente im Netzwerkfenster anzuzeigen.

Idealerweise sollten alle Ressourcen sicher geladen werden, da jede unsichere Ressource ohne Ihr Wissen von einem Hacker geändert werden könnte.

Mehr Informationen

Sie können weitere Informationen zu jeder Domain und Subdomain anzeigen, die geladen wurden, indem Sie die Spalte auf der linken Seite des Bedienfelds verwenden. Diese Seiten zeigen ungefähr die gleichen Informationen wie die Übersicht, obwohl Informationen zur Zertifikatstransparenz und einige zusätzliche Details aus den Zertifikaten angezeigt werden.

Tipp: Zertifikatstransparenz ist ein Protokoll, das verwendet wird, um einigen historischen Missbrauch des Zertifikatsausstellungsprozesses entgegenzuwirken. Es ist jetzt ein obligatorischer Bestandteil aller neu ausgestellten Zertifikate und wird verwendet, um die Legitimität des Zertifikats weiter zu überprüfen.

Die Ursprungsansicht ermöglicht es Ihnen, jede der Domänen und Unterdomänen zu durchsuchen, die Inhalte auf der Seite geladen haben, sodass Sie deren spezifische Sicherheitskonfigurationen überprüfen können.