Eine wichtige Methode, um genau zu ermitteln, welche Dienste in Ihrem Netzwerk ausgeführt werden, ist die Durchführung eines Port-Scans. Durch die Durchführung eines Portscans erhalten Sie einen genauen Überblick über die Angriffsfläche Ihres Computers und Netzwerks. In einigen Fällen stellen Sie möglicherweise fest, dass Dienste ausgeführt werden, die Sie möglicherweise nicht erwartet haben.

Transmission Control Protocol (TCP) ist ein Standard, der Verbindungen zwischen Computern über ein Netzwerk ermöglicht. TCP verwendet einen Drei-Wege-Handshake, um eine Verbindung zu öffnen, die dann geöffnet bleibt, bis entweder das Zeitlimit überschritten wird oder die Verbindung geschlossen wird. Dies bedeutet nicht, dass die Verbindung immer Daten überträgt, es bedeutet nur, dass beide Parteien die Verbindungsdetails speichern und sofort mit dem Senden und Empfangen von Daten fortfahren können.

Nmap ist das Standardwerkzeug zum Durchführen von Port-Scans. Es wurde hauptsächlich für die Ausführung unter Linux entwickelt, es gibt jedoch auch Windows-Versionen. Eine grafische Oberfläche ist ebenfalls verfügbar, aber die Verwendung der Befehlszeile ist immer noch der Standard.

So verwenden Sie Nmap

Um zu testen, ob Nmap auf einem Linux-Rechner installiert ist, führen Sie den Befehl „nmap“ aus. Wenn Sie eine Hilfeseite erhalten, ist sie installiert und betriebsbereit. Wenn Sie eine Fehlermeldung erhalten, dass der Befehl „nicht gefunden“ wurde, müssen Sie Nmap installieren.

Die Hilfeseite ist sehr dicht und zeigt viele Optionen, die verwirrend sein können. Die Grundlagen, die Sie zum Scannen von TCP-Ports benötigen, sind relativ einfach. Die benötigte Grundstruktur ist „nmap [Scantyp] [Optionen] {Zielspezifikation}“.

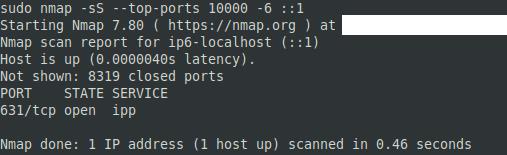

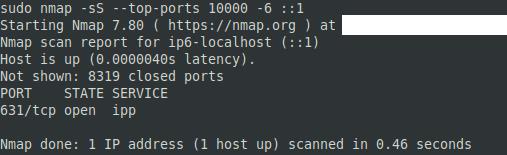

Zum Scannen von TCP-Ports sollten Sie einen von zwei Scantypen verwenden, TCP oder SYN. Ein TCP-Scan versucht, eine vollständige Verbindung zu jedem Port herzustellen, wodurch der Drei-Wege-Handshake abgeschlossen wird. Ein SYN-Scan missbraucht das Protokoll leicht und sendet nie die dritte Nachricht des Drei-Wege-Handshakes. SYN-Scans belasten die Systemressourcen oft weniger, da Geräte nicht viele Verbindungen gleichzeitig offen halten müssen, da die Verbindungen nie vollständig hergestellt werden, sie laufen auch schneller als TCP-Scans, benötigen jedoch Root-Berechtigungen. Ein TCP-Scan wird mit dem Flag „-sT“ angegeben, während ein SYN-Scan mit „-sS“ angegeben wird.

Tipp: Der Drei-Wege-Handshake ist die Art und Weise, wie eine TCP-Verbindung initialisiert wird, er umfasst drei Nachrichten, „SYN, SYN-ACK und ACK“, die jeweils vom Client zum Server, vom Server zum Client und dann vom Client zum Server gesendet werden.

So legen Sie Scanoptionen fest

Der Abschnitt "Optionen" ist völlig optional, aber es gibt eine Reihe, die im Allgemeinen nützlich sein kann. Sie können detailliertere Scan-Ergebnisse aktivieren, indem Sie die Ausführlichkeit mit „-v“ erhöhen, Sie können die Ausführlichkeit mit „-vvv“ bis auf eine dritte Stufe erhöhen. Sie können die Betriebssystemerkennung, Versionserkennung, Skriptüberprüfung und Traceroutes ausführen, indem Sie das Flag „-A“ verwenden, obwohl die Ausführung etwas länger dauert.

Sie können entweder IPv4- oder IPv6-Adressen gleichzeitig scannen, IPv4 ist die Standardeinstellung. Wenn Sie IPv6-Adressen scannen möchten, müssen Sie das Flag „-6“ verwenden. Manchmal führt Nmap einen schnellen Ping-Scan durch, um festzustellen, welche Hots aktiv sind. Wenn dabei Hosts übersprungen werden, die Sie testen möchten, können Sie dies mit dem Flag "-Pn" deaktivieren. Wenn Sie einen großen Bereich angeben, kann das Scannen lange dauern. Das Flag „-T4“ führt den Scan schneller aus und es ist unwahrscheinlich, dass etwas übersehen wird. Es kann langsame Netzwerke oder Geräte überfordern, da die Datenverkehrsausgabe erheblich erhöht wird.

So geben Sie IP-Adressen und Portbereiche an

Standardmäßig scannt Nmap die 1000 am häufigsten verwendeten Ports. Sie können einen Portbereich manuell festlegen, indem Sie das Flag „-p“ verwenden und dann einen Bereich ohne Leerzeichen angeben. Portbereiche können durch durch Kommas getrennte Werte, Bereiche mit Bindestrich oder eine Kombination aus beiden angegeben werden. Beispielsweise scannen die Flags „-p22“, „-p1-65535“ und „-p21-25,80,139,8080“ Port 22, alle Ports zwischen 1 und 65535 und Ports 21 bis 25, 80, 239, und 8080 bzw. Es ist auch möglich, stattdessen das Flag „–top-ports [Nummer]“ anzugeben, um die gängigsten Ports [Nummer] zu scannen. Wenn Sie alle Ports angeben möchten, können Sie die Abkürzung „-p-“ verwenden.

Tipp: Portnummern liegen zwischen 0 und 65535, obwohl 0 technisch nicht verwendet werden kann.

Als letztes müssen Sie die IP-Adressen der Geräte angeben, die Sie testen möchten. Listen Sie dazu einfach alle IP-Adressen auf, die Sie scannen möchten, sie sollten durch Leerzeichen getrennt sein und können einzeln, nach Bereichen mit Bindestrich oder in CIDR-Notation aufgeführt werden. Zum Beispiel würde „191.168.0.1“ diese einzelne IP-Adresse scannen, „192.168.0.1-5“ würde die fünf IP-Adressen zwischen 102.168.0.1 und 192.168.0.5 scannen, schließlich würde „192.168.0.1/24“ alle IP-Adressen scannen zwischen 192.168.0.1 und 192.168.0.255.

Der Gesamtbefehl sollte in etwa wie die folgenden Beispiele aussehen: „nmap -sS -vvv -A -p- 127.0.0.1“, „nmap -sS -v -p80,443,8080 192.168.0.1/24“, „nmap -sS –Top-Ports 10000 -6 ::1”

Stellen Sie die Argumente zusammen, die Sie verwenden möchten, und führen Sie dann den Befehl aus.