Uno de los tipos más recientes de malware se conoce como ransomware. El ransomware es un tipo de malware particularmente desagradable a medida que atraviesa y encripta todos los archivos en su computadora, luego le muestra una nota de rescate. Para desbloquear su dispositivo, debe pagar el rescate para luego recibir un código de desbloqueo. Históricamente, la mayoría de las campañas de ransomware descifran los archivos una vez que se paga el rescate, ya que la publicidad de que los piratas informáticos cumplen su parte del trato es una parte importante para persuadir a la gente de que pague.

Nota: En general, se recomienda que no pague el rescate. Hacerlo sigue demostrando que el ransomware puede ser rentable, y tampoco garantiza que volverá a tener acceso a sus datos.

Sugerencia: el cifrado es un proceso de codificación de datos con un cifrado y una clave de cifrado. Los datos cifrados solo se pueden descifrar mediante el uso de la clave de descifrado.

¿Como funciona?

Como cualquier malware, el ransomware debe ingresar a su computadora para ejecutarse. Existen muchos métodos de infección potenciales, pero algunos de los métodos más comunes son las descargas infectadas en páginas web, publicidad maliciosa y archivos adjuntos de correo electrónico maliciosos.

Consejo: la publicidad maliciosa es la práctica de entregar software malicioso a través de redes publicitarias.

Una vez descargado en su computadora, el ransomware comenzará a cifrar archivos en segundo plano. Algunas variantes lo harán lo más rápido posible, puede notar que esto afecta el rendimiento de su sistema, pero luego tiene poco tiempo para hacer algo al respecto. Algunas variantes de ransomware cifrarán los datos lentamente para reducir la posibilidad de que se detecten en acción. Algunas variantes de ransomware permanecen inactivas durante semanas o meses para que se incluyan en las copias de seguridad que podrían usarse para restaurar el sistema.

Consejo: el ransomware normalmente evita el cifrado de archivos críticos del sistema. Windows debería seguir funcionando, pero todos los archivos personales, etc., estarán cifrados.

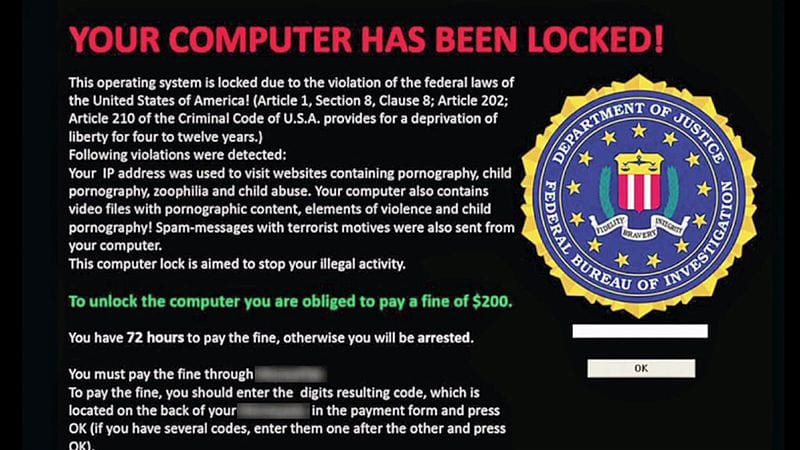

Una vez que el ransomware ha cifrado todo en la computadora, su acto final es crear una nota de rescate, generalmente en el escritorio. La nota de rescate generalmente explica lo que sucedió, brinda instrucciones sobre cómo pagar el rescate y qué sucederá si no lo hace. Por lo general, también se establece un límite de tiempo, con la amenaza de un aumento de precio o la eliminación de la clave utilizada para instar a las personas a pagar.

Varias variantes de ransomware proporcionan una función que le permite descifrar una pequeña cantidad de archivos como un gesto de "buena voluntad" para demostrar que sus archivos se pueden descifrar. El método de pago normalmente será bitcoin u otras criptomonedas. La nota de rescate generalmente proporciona una variedad de enlaces a sitios donde puede comprar las criptomonedas relevantes, en un esfuerzo por facilitar que las personas las paguen.

Una vez que proporcione el pago o, a veces, el comprobante de pago, generalmente se le proporcionará una clave de descifrado que puede utilizar para descifrar sus datos. Desafortunadamente, hay algunas variantes que nunca se descifran, incluso si paga; en otras palabras, NO debe pagar, sino buscar otras soluciones.

El proceso de cifrado en su computadora generalmente se realiza con una clave de cifrado simétrica generada aleatoriamente. Luego, esta clave de cifrado se cifra con una clave de cifrado asimétrica, para la cual el creador del ransomware tiene la clave de descifrado correspondiente. Esto significa que solo el creador del ransomware puede descifrar la contraseña que necesita para descifrar su computadora.

Sugerencia: hay dos tipos de algoritmos de cifrado, simétrico y asimétrico. El cifrado simétrico utiliza la misma clave de cifrado para cifrar y descifrar los datos, mientras que el cifrado asimétrico utiliza una clave diferente para cifrar y descifrar los datos. El cifrado asimétrico permite que una persona dé a varias personas la misma clave de cifrado mientras retiene la única clave de descifrado.

Algunas variantes de ransomware también incluyen funciones de soporte que le permiten ponerse en contacto con la persona que ejecuta la estafa. Esto está diseñado para guiarlo a través del proceso de pago, sin embargo, algunas personas han tenido éxito usándolo para tratar de rebajar el precio.

Consejo: en algunos casos, el ransomware se implementará como una infección secundaria para intentar encubrir la existencia de otro virus que puede haber estado robando otros datos de forma encubierta. La intención, en este caso, es principalmente cifrar los archivos de registro y dificultar el proceso de respuesta a incidentes y análisis forense. Este tipo de ataque generalmente solo se usa en ataques altamente dirigidos contra empresas en lugar de usuarios de computadoras en general.

Cómo protegerse

Puede reducir las posibilidades de ser infectado por ransomware y otro malware si tiene cuidado en Internet. No debe abrir archivos adjuntos de correo electrónico que no esperaba, incluso si confía en el remitente. Nunca debe habilitar macros en documentos de Office, especialmente si el documento se descargó de Internet. Las macros de documentos de Office son un método común de infección.

Un bloqueador de anuncios, como uBlock Origin, puede ser una buena herramienta para protegerse contra la publicidad maliciosa. También debe asegurarse de descargar solo archivos de sitios web legítimos y confiables, ya que el malware a menudo puede estar oculto en descargas infectadas que se hacen pasar por versiones gratuitas de software pago.

Tener y usar un software antivirus o antimalware es generalmente una buena defensa contra el malware que logra superar su primera línea de defensa.

¡Ayuda, estoy infectado!

Si se encuentra en la posición de que el ransomware se ha apoderado de su computadora, es posible que pueda desbloquear el ransomware de forma gratuita. Un buen número de esquemas de ransomware estaban mal diseñados y / o ya han sido eliminados por las fuerzas del orden.

En estos casos, es posible que la clave maestra de descifrado haya sido identificada y esté disponible. El EC3 (Centro Europeo de Delitos Cibernéticos) de Europol tiene una herramienta llamada " Crypto Sheriff " que se puede utilizar para identificar el tipo de ransomware que tiene y luego vincularlo a la herramienta de descifrado correcta, si existe.

Una de las mejores protecciones que puede tener contra el ransomware son las buenas copias de seguridad. Estas copias de seguridad deben almacenarse en un disco duro que no esté conectado a la computadora o en la misma red que la computadora para evitar que también se infecten. La copia de seguridad solo debe conectarse a la computadora afectada una vez que se haya eliminado el ransomware; de lo contrario, también se cifrará.