Shellshock es un nombre colectivo para una serie de problemas de seguridad de Linux en el shell bash. Bash es el terminal predeterminado en muchas distribuciones de Linux, lo que significó que los efectos de los errores fueron particularmente generalizados.

Nota: La vulnerabilidad no afectó a los sistemas Windows, ya que Windows no usa el shell Bash.

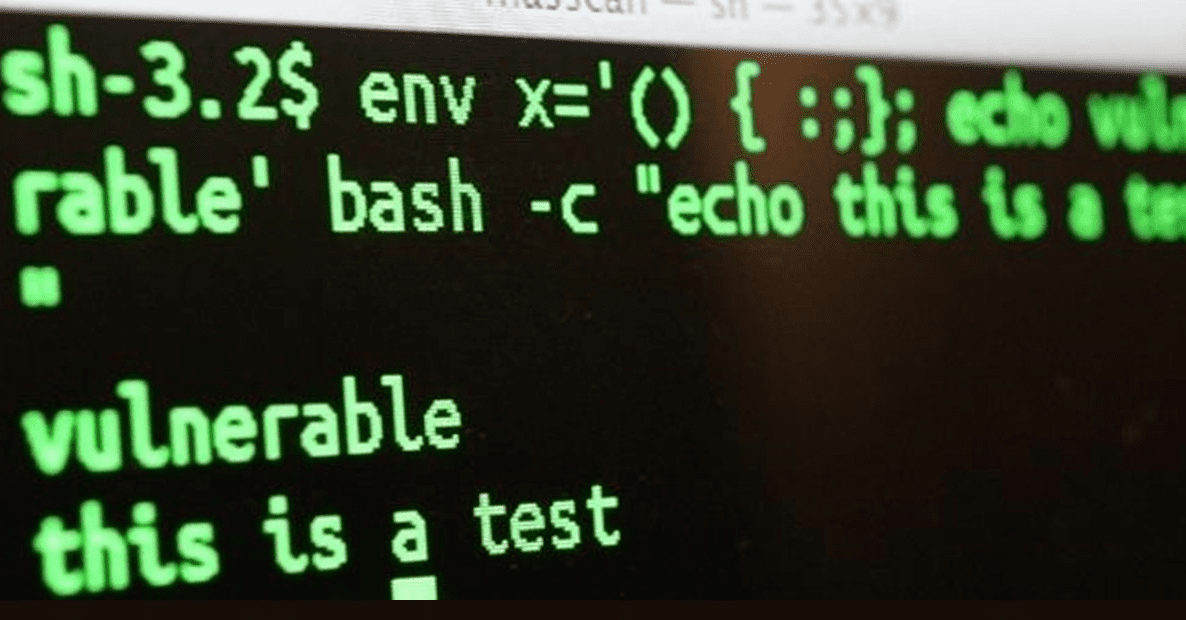

En septiembre de 2014, Stéphane Chazelas, un investigador de seguridad, descubrió el primer problema en Bash y lo informó en privado a la persona que lo mantenía. Trabajó con el desarrollador responsable del mantenimiento de Bash y se desarrolló un parche que resolvió el problema. Una vez que se lanzó el parche y estuvo disponible para su descarga, la naturaleza del error se lanzó al público a fines de septiembre.

A las pocas horas del anuncio del error, estaba siendo explotado en la naturaleza y en un día ya existían botnets basadas en el exploit que se usaba para realizar ataques DDOS y escaneos de vulnerabilidades. Aunque un parche ya estaba disponible, la gente no pudo implementarlo lo suficientemente rápido como para evitar la avalancha de explotación.

Durante los próximos días, se identificaron cinco vulnerabilidades más relacionadas. Una vez más, los parches se desarrollaron y lanzaron rápidamente, pero a pesar de la explotación activa, las actualizaciones todavía no se aplicaron necesariamente de inmediato o incluso estuvieron disponibles de inmediato en todos los casos, lo que llevó a máquinas más comprometidas.

Las vulnerabilidades provienen de una variedad de vectores, incluidas las llamadas al sistema de servidor web basado en CGI que se manejan incorrectamente. El servidor OpenSSH permitió una elevación de privilegios de un shell restringido a un shell no restringido. Los servidores DHCP maliciosos pudieron ejecutar código en clientes DHCP vulnerables. Al procesar mensajes, Qmail permitió la explotación. El shell restringido de IBM HMC podría explotarse para obtener acceso a un shell bash completo.

Debido a la naturaleza generalizada del error, así como a la gravedad de las vulnerabilidades y la avalancha de explotación, Shellshock a menudo se compara con "Heartbleed". Heartbleed fue una vulnerabilidad en OpenSSL que filtró el contenido de la memoria sin ninguna interacción del usuario.