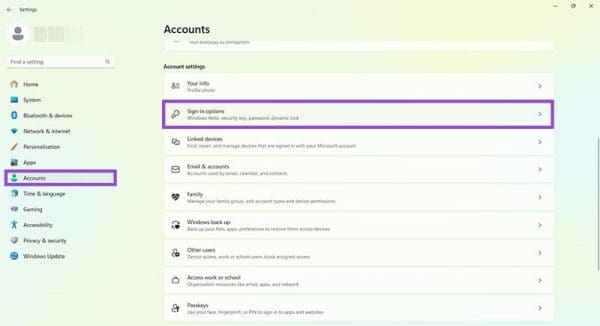

Pasos para deshabilitar y habilitar códigos PIN en Windows 11

Descubre cómo deshabilitar y habilitar códigos PIN en Windows 11, paso a paso, para controlar cómo inicias sesión y accedes a tu dispositivo.

Si es la primera vez que escuchas el término " computadora zombie " y no estás seguro de lo que significa, sigue leyendo esta guía para obtener más información al respecto. Por cierto, su máquina podría ser una computadora zombi sin que usted se dé cuenta.

Una computadora zombie es una máquina comprometida que los piratas informáticos pueden controlar de forma remota e indicarle que realice varias tareas maliciosas. La mayoría de las computadoras zombies son en realidad máquinas basadas en el hogar que pertenecen y son utilizadas por el promedio de Joe y Jane. La peor parte es que los usuarios rara vez sospechan que los piratas informáticos se han apoderado de sus equipos y los han convertido en zombis.

Un ataque zombi es un asalto informático zombi coordinado que involucra a miles de computadoras controladas remotamente por piratas informáticos. Todas estas computadoras trabajan juntas para lograr un objetivo común, como enviar spam a los usuarios, robar datos o obstruir sistemas completos.

Los piratas informáticos prefieren los ataques de zombis porque son baratos (no tienen que pagar por el ancho de banda) y son difíciles de detectar.

Los piratas informáticos utilizan con frecuencia ordenadores zombies para lanzar ataques de spam . De hecho, los investigadores de seguridad estiman que alrededor del 80 por ciento de los ataques de spam involucran PC zombies. Los piratas informáticos a menudo confían en los zombis para lanzar ataques de robo de datos y suplantación de identidad (phishing) .

Los zombis son perfectos para lanzar ataques DDoS . Al dirigir una gran cantidad de solicitudes a un solo sitio web simultáneamente, los piratas informáticos pueden ralentizar e incluso bloquear los servidores de ese sitio web.

Los ciberdelincuentes también pueden usar computadoras zombies para almacenar y distribuir archivos ilegales . Por cierto, ¿recuerdas la ola de ataques de ransomware de 2017 con Wannacry y Petya a la cabeza? Sí, los piratas informáticos utilizaron computadoras zombis para lanzar esos ataques de ransomware.

Una computadora zombie a menudo es difícil de detectar porque los síntomas rara vez hacen sonar las alarmas. Esto se debe a que los dispositivos permanecen inactivos y funcionan según lo previsto hasta que los piratas informáticos comienzan a darles comandos. Cuando los síntomas se vuelven visibles, los propietarios generalmente experimentan problemas de ralentización de la computadora , pueden aparecer procesos desconocidos en el Administrador de tareas; también puede notar un aumento en el uso de ancho de banda, así como un alto uso de CPU y RAM.

Un bot es un script o herramienta que permite a los piratas informáticos ejecutar tareas en máquinas infectadas. Un zombi es una computadora que ha sido infectada por bots. En pocas palabras, los bots infectan computadoras normales y las convierten en zombis. En otras palabras, los bots son los medios y las computadoras zombies son el resultado. Cuando los piratas informáticos utilizan computadoras zombis para propagar malware, las convierten en bots.

Los piratas informáticos buscan constantemente aumentar su grupo de computadoras zombis para realizar ataques a gran escala, como los ataques DDoS. Cuanto mayor sea el número de ordenadores zombies, mayor será el daño que pueden infligir los piratas informáticos. Una red de máquinas zombies listas para difundir malware o lanzar ataques zombies se denomina botnet.

Si desea mantener su computadora segura y evitar que se convierta en un zombi, siga los consejos a continuación.

Una computadora zombie es una máquina que ya no tiene voluntad propia, al igual que los muertos vivientes. Esto se debe a que los piratas informáticos pueden controlar de forma remota su comportamiento y utilizarlo para difundir malware y spam o lanzar ataques DDoS. Para mantener su computadora segura, instale un programa antivirus confiable y una herramienta antimalware compatible.

¿Alguna vez ha sospechado que su máquina podría ser realmente una computadora zombi? ¿Cuáles fueron las señales que hicieron sonar la alarma? Háganos saber en los comentarios a continuación.

Descubre cómo deshabilitar y habilitar códigos PIN en Windows 11, paso a paso, para controlar cómo inicias sesión y accedes a tu dispositivo.

Obtenga la privacidad que desea y evite que los navegadores accedan a su cámara web ingresando a Configuración y realizando un simple cambio.

La seguridad a través de la oscuridad se basa en el secreto de un sistema, pero en la actualidad, la seguridad real proviene de la criptografía moderna y de mantener en secreto la clave de cifrado.

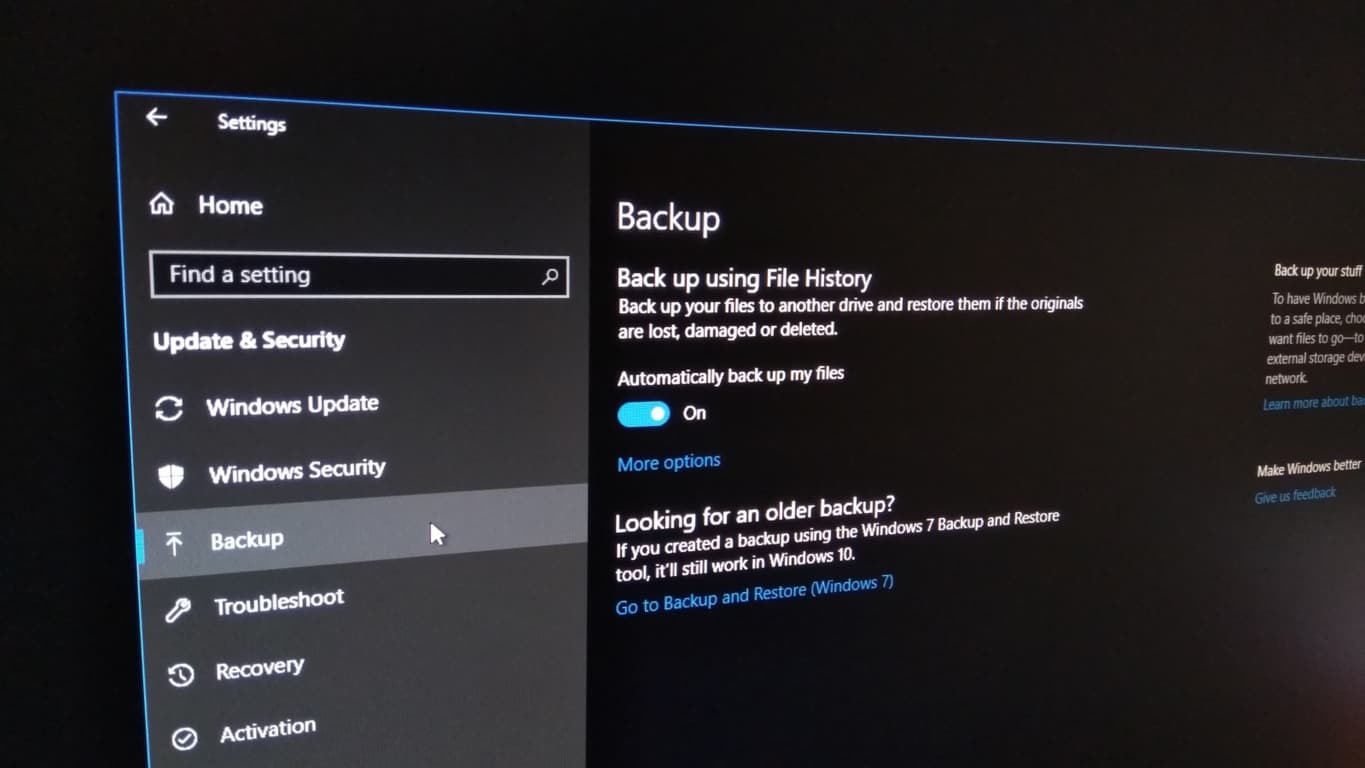

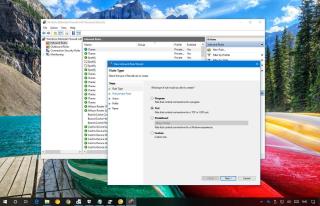

En Windows 10, la función Historial de archivos le permite realizar copias de seguridad de copias de archivos y carpetas en ubicaciones seguras en caso de que elimine algo por accidente. Por

Hay varias formas de bloquear su PC con Windows 10, pero ¿sabía que lo hace con un acceso directo en pantalla que crea? Crear un atajo para bloquear su

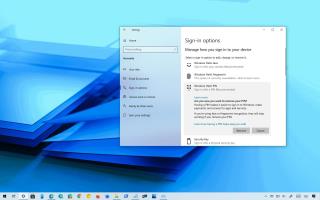

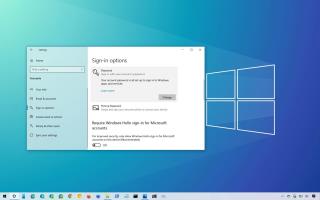

Para eliminar el PIN de la cuenta en Windows 10, vaya a Configuración > Cuentas > Opciones de inicio de sesión y elimine el PIN de Windows Hello.

Aquí hay dos formas de eliminar la contraseña de una cuenta en Windows 10 cuando se usa una cuenta de Microsoft o una cuenta local.

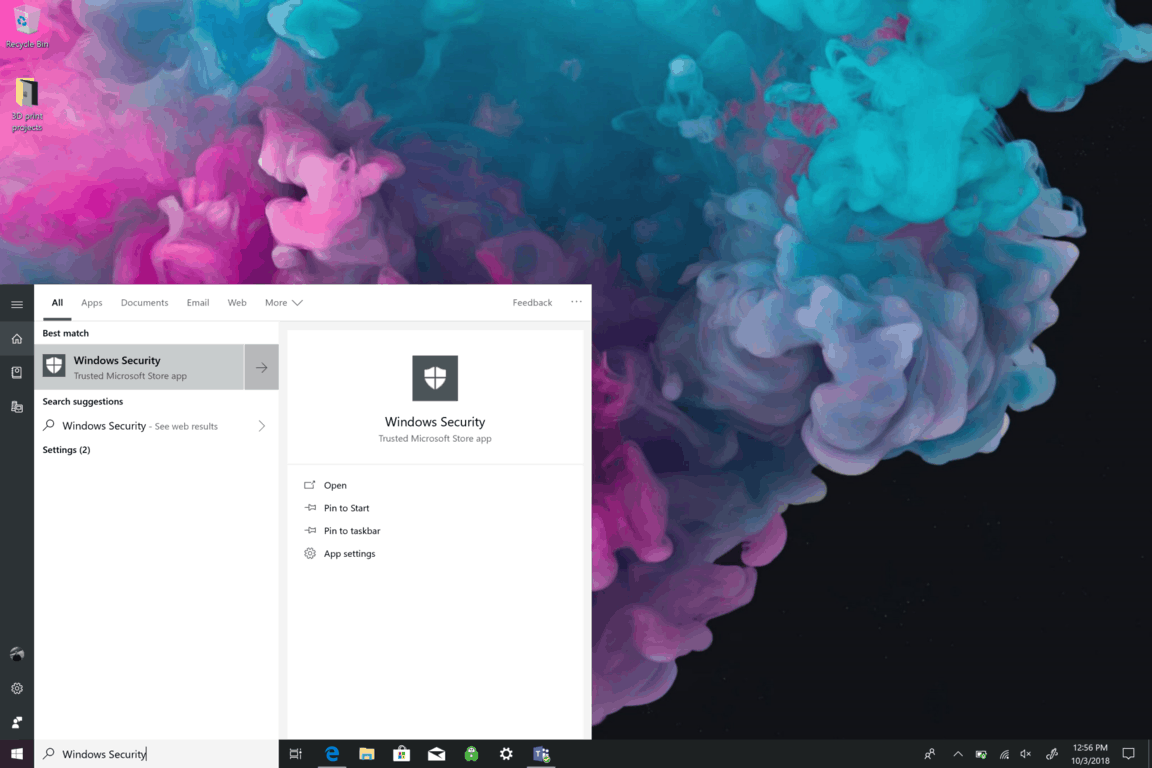

En Windows 10, puede ABRIR rápidamente un PUERTO en el FIREWALL usando Seguridad de Windows. Aquí está cómo hacerlo y los pasos para cerrar el puerto.

Ya hablamos sobre cómo empezar a usar Spybot - Search & Destroy y has aprendido las características básicas más importantes para mantener tu computadora

Chrome viene con una herramienta secreta llamada Chrome Cleanup y está diseñada para eliminar malware de su PC con Windows 10. Aquí está cómo usarlo.

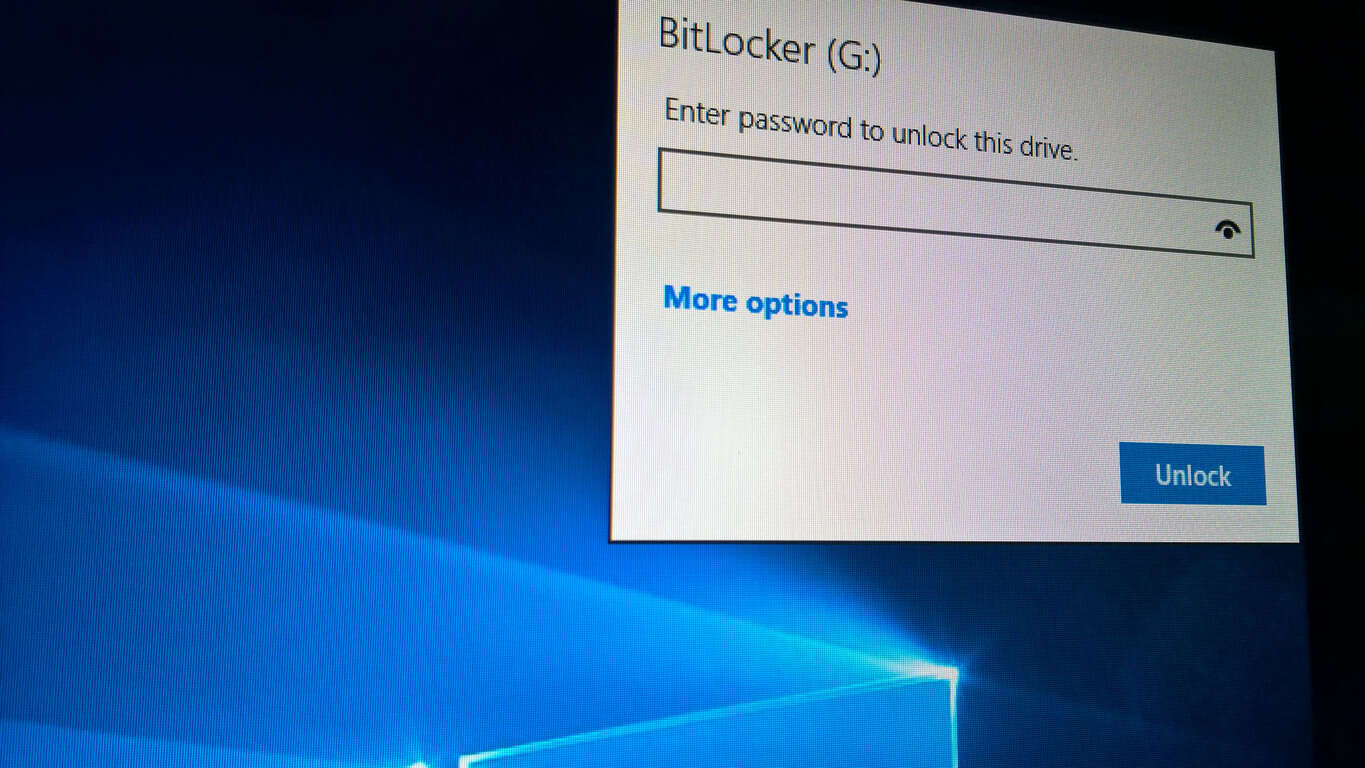

Puede seguir estos pasos para verificar si su PC tiene un chip de Módulo de plataforma segura (TPM) para habilitar Drive Encryption o BitLocker en Windows 10

En Windows 11, puede proteger su computadora de virus y piratas informáticos de forma gratuita con muchas de las herramientas integradas. Aquí está todo lo que necesitas saber.

Microsoft Security Essentials, el popular antivirus gratuito entre los usuarios de PC, ahora se ha actualizado a la versión 4.0. Esta última versión se puede instalar en

Demasiados formatos de archivo, ZIP, RAR, 7Z, TAR, GZ, y la lista continúa... Los usuarios ya no pueden seguir el ritmo. Windows viene con una herramienta integrada

Puede habilitar la verificación en dos pasos en su cuenta de Microsoft desde la configuración de Opciones de seguridad avanzadas. También puede desactivar la función.

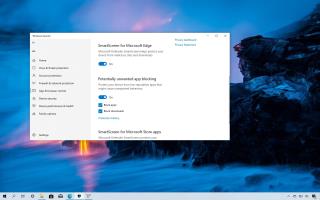

Windows 10 ahora puede bloquear aplicaciones potencialmente no deseadas y aquí se explica cómo habilitar la función a partir de la versión 2004.

Los usuarios de Android y Apple tienen una forma de rastrear y bloquear sus dispositivos de forma remota. Puede hacer lo mismo con cualquier PC con Windows 10. Buscar mi dispositivo en usos de Windows 10

Seguridad de Windows proporciona protecciones de seguridad integradas dentro de Windows 10. Aunque normalmente es mejor dejarlo en sus propios dispositivos en segundo plano, es posible que desee

En el mundo actual, la información es poder y, en caso de que le roben sus dispositivos informáticos personales, esto significaría el acceso a gran parte de su información.

Seguridad de Windows (anteriormente conocido como Centro de seguridad de Windows Defender) es un gran comienzo para ver que su dispositivo Windows 10 está funcionando sin problemas. Bajo Windows

Si las aplicaciones y programas no anclados siguen reapareciendo en la barra de tareas, puedes editar el archivo Layout XML y eliminar las líneas personalizadas.

En este tutorial te mostramos cómo realizar un reinicio suave o duro en el Apple iPod Shuffle.

Hay tantas aplicaciones excelentes en Google Play que no puedes evitar suscribirte. Con el tiempo, esa lista crece y necesitas gestionar tus suscripciones de Google Play.

Buscar en tu bolsillo o cartera la tarjeta adecuada para pagar puede ser un verdadero inconveniente. En los últimos años, varias empresas han estado desarrollando y lanzando soluciones de pago sin contacto.

Esta guía te mostrará cómo eliminar fotos y videos de Facebook usando una PC, Android o dispositivo iOS.

Hemos pasado un tiempo con la Galaxy Tab S9 Ultra, y es la tableta perfecta para emparejar con tu PC con Windows o el Galaxy S23.

Silencia los mensajes de texto en grupos en Android 11 para mantener las notificaciones bajo control para la aplicación de Mensajes, WhatsApp y Telegram.

Borra el historial de URLs de la barra de direcciones en Firefox y mantén tus sesiones privadas siguiendo estos pasos rápidos y sencillos.

Para reportar a un estafador en Facebook, haz clic en Más opciones y selecciona Encontrar soporte o reportar perfil. Luego completa el formulario de reporte.

Es posible que estés de acuerdo en ver algunos anuncios de vez en cuando, ya que nunca sabes cuándo podrías encontrar algo que quieres comprar. Sin embargo, a veces, los anunciantes no conocen el significado de la palabra suficiente, y los anuncios se vuelven intrusivos. Este artículo te mostrará cómo habilitar el bloqueador de anuncios en el navegador Microsoft Edge para Android.

![Mejor ZIP con PeaZip y olvídate de los formatos de archivos de archivo [Descargar] Mejor ZIP con PeaZip y olvídate de los formatos de archivos de archivo [Descargar]](https://cloudo3.com/resources1/imagesv4/image-479-0828180957518.jpg)