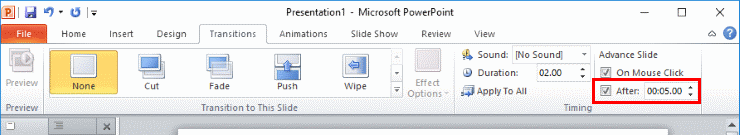

Comment faire avancer automatiquement PowerPoint 365

Un tutoriel montrant comment faire jouer votre diaporama automatiquement dans Microsoft PowerPoint 365 en définissant le temps de défilement des diapositives.

Vous souhaitez améliorer la protection de vos applications cloud ?

Alors vous êtes au bon endroit.

Parce qu'aujourd'hui, je vais vous montrer les techniques exactes que j'utilise pour maintenir la visibilité de mes applications cloud.

1 Qu'est-ce que Microsoft Cloud App Security ?

2 Comment fonctionne Microsoft Cloud App Security ?

2.3 Connecteurs d'applications

3 Que fournit Microsoft Cloud App Security ?

4.1 Comment créer un nouveau rapport de découverte ?

5.1 Création d'une politique de découverte d'applications

6 Créer des politiques de fichiers

6.1 Comment créer une stratégie de fichier ?

7 Protection contre les menaces

7.1 Création de politiques d'activité

8 Détection des logiciels malveillants

9 Enquête et correction des alertes

9.1 Réduction des faux positifs

9.3 Gérer les applications OAuth

9.3.1 Bannir ou approuver et appliquer :

10 CASB pour les plateformes cloud

11 Surveillance et contrôle en temps réel

12 Portail Azure – Azure Active Directory

13 Création d'une stratégie de session

14 Licence Microsoft Cloud App Security

Qu'est-ce que Microsoft Cloud App Security ?

Comment fonctionne Microsoft Cloud App Security ?

Découverte

La découverte du cloud utilise vos journaux de trafic pour découvrir et analyser les applications cloud utilisées. Vous pouvez télécharger manuellement les fichiers journaux pour analyse à partir de vos pare-feu et proxies, ou vous pouvez choisir le téléchargement automatique.

Sanctionner et dé-sanctionner

Connecteurs d'applications

Paramètre de stratégie

Que fournit Microsoft Cloud App Security ?

Découverte

Découvrir quelles applications sont utilisées dans une organisation n'est que la première étape pour s'assurer que les données sensibles de l'entreprise sont protégées. Comprendre les cas d'utilisation, identifier les principaux utilisateurs et déterminer le risque associé à chaque application sont tous des éléments importants pour comprendre la posture de risque globale d'une organisation. Microsoft Cloud App Security fournit une détection continue des risques, des analyses et des rapports puissants sur les utilisateurs, les modèles d'utilisation, le trafic de chargement/téléchargement et les transactions afin que vous puissiez identifier immédiatement les anomalies.

Comment créer un nouveau rapport de découverte ?

Ensuite, entrez les détails que vous souhaitez et sélectionnez « Créer »

Remarque : L'analyse de la création d'un rapport prend jusqu'à 24 heures pour être traitée.

Contrôle des données

Créez des politiques de découverte d'applications cloud pour vous donner la possibilité d'être alerté lorsque de nouvelles applications sont découvertes qui sont à risque, non conformes ou tendance. Commencez par utiliser les modèles intégrés pour créer des politiques de découverte d'applications pour les applications à risque et à volume élevé. La configuration peut être ajustée si nécessaire.

Une fois la stratégie créée, vous serez averti lorsqu'une application à volume élevé et à haut risque est découverte. Cela vous permettra de surveiller efficacement et en continu les applications de votre réseau.

Création d'une stratégie de découverte d'applications

Créer des politiques de fichiers

Créez les stratégies de fichiers suivantes pour obtenir une visibilité sur la façon dont les informations sont utilisées au sein de votre organisation.

Utilisez des modèles prédéfinis pour commencer, examinez les fichiers dans l'onglet des politiques correspondantes. Étendez les stratégies à un seul site SharePoint/OneDrive pour comprendre le fonctionnement des stratégies avant d'ajouter des applications ou des sites supplémentaires.

Comment créer une politique de fichier ?

Suivez les mêmes étapes et utilisez les modèles mentionnés ci-dessus.

Pour plus d'informations sur les stratégies de fichiers, suivez ce lien .

Protection contre les menaces

Autorisations : administrateur global, administrateur de sécurité ou administrateur de groupe d'utilisateurs

La création d'une politique d'activité peut vous aider à détecter une utilisation malveillante d'un utilisateur final ou d'un compte privilégié ou une indication d'une éventuelle session compromise.

Création de politiques d'activité

Suivez ce lien pour en savoir plus sur les politiques d'activité.

Détection des logiciels malveillants

Remarque : La détection des logiciels malveillants est désactivée par défaut. Assurez-vous de l'activer pour être alerté des éventuels fichiers infectés.

Enquête et correction des alertes

Enquêtez et déterminez la nature de la violation associée à l'alerte. Essayez de comprendre s'il s'agit d'une violation grave et douteuse ou d'un comportement anormal de la part de l'utilisateur. Poursuivez votre enquête en examinant la description de l'alerte et ce qui l'a déclenchée, ainsi qu'en examinant des activités similaires.

Si vous ignorez les alertes, il est important de comprendre pourquoi elles n'ont aucune importance ou s'il s'agit d'un faux positif. S'il y a trop de bruit entrant, assurez-vous de revoir et d'ajuster la politique déclenchant l'alerte.

Réduire les faux positifs

Les politiques de détection d'anomalies sont déclenchées lorsqu'il s'agit de comportements inhabituels effectués par les utilisateurs de votre environnement. Microsoft Cloud App Security a une période d'apprentissage où il utilise l'analyse comportementale des entités ainsi que l'apprentissage automatique pour comprendre le comportement « normal » de vos utilisateurs. Utilisez le curseur de sensibilité pour décider de la sensibilité de cette stratégie en plus de définir des stratégies spécifiques pour un groupe donné uniquement.

Par exemple, pour réduire le nombre de faux positifs dans l'alerte de voyage impossible, vous pouvez régler le curseur de sensibilité sur faible. Si vous avez des utilisateurs dans votre organisation qui sont des voyageurs d'affaires fréquents, vous pouvez les ajouter à un groupe d'utilisateurs et sélectionner ce groupe dans la portée de la politique.

Ajoutez votre adresse IP d'entreprise et vos plages VPN , vous verrez moins d'alertes concernant les voyages impossibles et les pays peu fréquents.

Cliquez sur Paramètres suivi des plages d'adresses IP

Nommez la plage

Saisissez la plage d'adresses IP

Sélectionnez une catégorie

Ajoutez une balise pour baliser des activités spécifiques à partir de cette plage

Applications OAuth

Il s'agit des applications installées par les utilisateurs professionnels dans votre organisation qui demandent l'autorisation d'accéder aux informations et aux données de l'utilisateur et de se connecter au nom de l'utilisateur dans d'autres applications cloud, telles que Microsoft 365, G Suite et Salesforce. Lorsque les utilisateurs installent ces applications, ils cliquent souvent sur Accepter sans examiner attentivement les détails de l'invite, y compris l'octroi d'autorisations à l'application.

Vous aurez la possibilité d'interdire et de révoquer l'accès à ces applications.

Many users grant access to their Microsoft 365, G-Suite and Salesforce corporate accounts when trying to access an OAuth application. The issue arises is that IT has usually had no visibility into these applications or what the risk level associated is. Cloud App Security gives you the capability to discover the OAuth applications your users have installed and which corporate account they’re using to login. Once you discover which OAuth apps are being used by which account, you can allow or ban access right in the portal.

Manage OAuth Apps

The OAuth page contains information regarding which applications your users are granting access to using their corporate Microsoft 365, Salesforce and G-Suite credentials.

Ban or approve and app:

Note: If you decide to ban an app, you can notify the user that the app they installed and provided permissions to is banned and can add a custom notification message.

Revoke App

This functionality is only available for G-Suite and Salesforce connected applications.

OAuth Policies

OAuth policies notify you when an OAuth app is discovered that meets the specific criteria.

Follow this link on directions to create OAuth app policies.

CASB for Cloud Platforms

Permissions: Global Admin

Note: The Azure AD Global role doesn’t automatically provide privileged users with access to Azure subscriptions.

Elevate permissions to privileged users to add your Azure subscriptions – after you add the subscriptions make sure to disable the elevation.

To improve your cloud security posture, add your azure subscriptions into Cloud App Security; the integration with Azure Security Center will notify you when there are missing configurations and security controls. You’ll be able to identify anomalies in your environment and pivot to the Azure Security portal to apply these recommendations and solve for vulnerabilities.

To learn more about the integration with Azure Security Center click here.

Real-Time Monitoring and Control

Permissions: Security Admin or Global Admin

Access and Session policies give you the following capabilities:

Azure Portal – Azure Active Directory

Creating a Session Policy

We’ll be creating a session policy using a template to monitor all activities to get started.

Create additional policies using the preset templates to test the different controls available.

Microsoft Cloud App Security License

The price for commercial licenses for Microsoft Cloud App Security varies by program, region and agreement type. In the Direct channel, there are ERP standalone list prices. Please see details on the pricing configurations here. Additionally, if customers want to use the Conditional Access App Control feature of Microsoft Cloud App Security, they must also have at least an Azure Active Directory Premium P1 (AAD P1) license for all users they intend to enable for this feature.

Licensing plans available to US government customers that include Microsoft Cloud App Security are described in the licensing tables below. Additional details can be found in our licensing and pricing descriptions:

At the end of this, you should have an understanding about information protection, real-time monitoring and threat protection capabilities of Microsoft 365 Cloud App Security.

Now I’d like to hear from you:

Which strategy from today’s post are you going to try first? Or maybe I didn’t mention one of your favorite cloud app security tips.

Either way, let me know by leaving a comment below right now.

Want to improve your Exchange Online experience for better productivity? Check out the tips and tricks mentioned here.

Un tutoriel montrant comment faire jouer votre diaporama automatiquement dans Microsoft PowerPoint 365 en définissant le temps de défilement des diapositives.

Les ensembles de styles peuvent instantanément donner à votre document un aspect poli et cohérent. Voici comment utiliser les ensembles de styles dans Word et où les trouver.

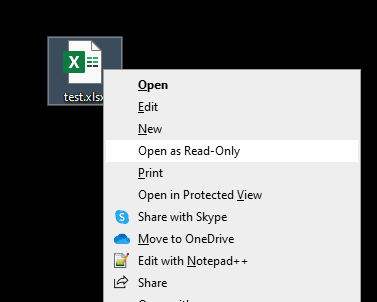

Forcer une invite sur vos fichiers Microsoft Excel pour Office 365 qui indique Ouvrir en tant que lecture seule grâce à ce guide.

Nous vous montrons une astuce que vous pouvez utiliser pour exporter facilement tous vos contacts Microsoft Outlook 365 vers des fichiers vCard.

Apprenez comment activer ou désactiver l

Apprenez à verrouiller et déverrouiller des cellules dans Microsoft Excel 365 avec ce tutoriel.

Il est courant que l

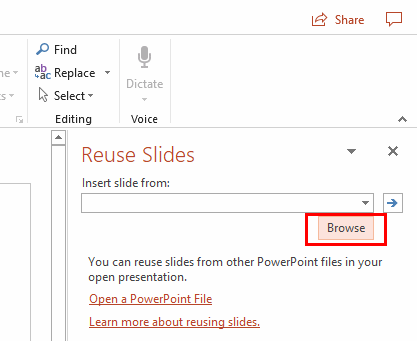

Un tutoriel montrant comment importer des diapositives d

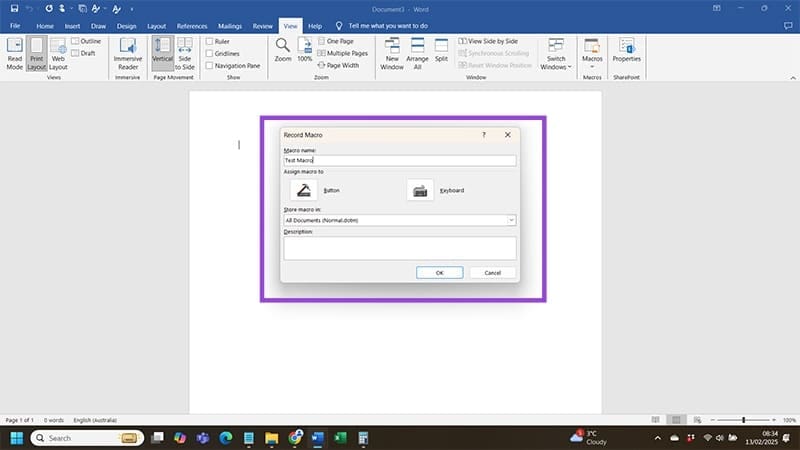

Découvrez comment créer une macro dans Word pour faciliter l

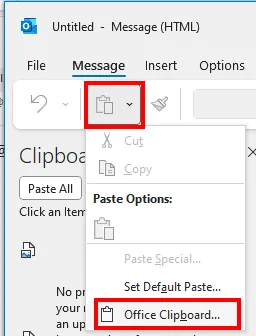

Nous vous montrons comment activer ou désactiver les options de presse-papiers visibles dans les applications Microsoft Office 365.