Que faire si les Powerbeats Pro ne se chargent pas dans le boîtier

Si vos Powerbeats Pro ne se chargent pas, utilisez une autre source d

Lorsque vous installez une application, il n'est pas inhabituel que l'application demande des autorisations spécifiques. Si vous téléchargez une application de retouche photo, vous aurez besoin d'une autorisation pour accéder à la galerie de votre appareil. Mais, lorsque vous êtes pressé, vous pouvez ignorer le consentement demandé par l'application.

Si vous souhaitez vérifier quelles applications ont accès à la caméra et au micro de votre appareil, suivez les étapes. Qui sait, peut-être avez-vous des applications qui y ont accès alors qu'il n'y a aucune raison logique de le faire.

Découvrez quelles applications peuvent accéder à la caméra et au micro de votre appareil

La bonne nouvelle est que vérifier les autorisations d'une application est simple et rapide. Donc, même si vous êtes pressé, c'est quelque chose que vous pouvez faire et cocher votre liste de choses à faire.

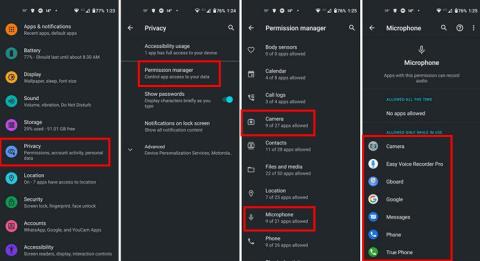

Ouvrez l'application Paramètres de votre Android et accédez à Confidentialité, puis à l'option Gestionnaire d'autorisations. Là, vous verrez tous les différents types d'autorisations. Par exemple, appuyez sur l'option appareil photo.

Vous y verrez une liste de toutes les applications autorisées à accéder à votre caméra. S'il s'agit d'une application que vous utilisez à peine, la meilleure chose à faire est de la désinstaller. Outre que l'application n'accède pas à votre appareil photo, vous libérerez également de l'espace précieux sur votre appareil.

Mais, si vous n'êtes pas prêt à vous séparer de l'application, vous pouvez modifier l'autorisation. Pour ce faire, appuyez sur l'application et choisissez une option dans la liste.

Pour conserver l'application mais ne pas lui permettre d'accéder à la caméra ou au micro, choisissez simplement l'option Ne pas autoriser. C'est tout ce qu'on peut en dire. S'il existe une autre autorisation que vous souhaitez consulter, suivez simplement ces mêmes étapes.

Conclusion

Vous pourriez ne pas y penser à deux fois lorsque vous acceptez la permission et simplement l'autoriser. Mais, à moins de lire absolument tout, vous ne savez pas à quoi vous vous engagez. Si vous avez des doutes, vous savez comment vérifier quelles applications ont accès à quoi. Si vous ne vous sentez pas à l'aise avec une autorisation, vous pouvez toujours désinstaller l'application. Quelle autorisation vous inquiète le plus ? Partagez vos réflexions dans les commentaires ci-dessous et n'oubliez pas de partager l'article avec d'autres sur les réseaux sociaux.

Si vos Powerbeats Pro ne se chargent pas, utilisez une autre source d

Maintenir votre équipement en bon état est essentiel. Voici quelques conseils utiles pour garder votre imprimante 3D en parfait état.

Comment activer la numérisation sur la Canon Pixma MG5220 lorsque vous n'avez plus d'encre.

Découvrez quelques raisons possibles pour lesquelles votre ordinateur portable surchauffe, ainsi que des conseils et astuces pour éviter ce problème et garder votre appareil au frais.

Vous vous installez pour une soirée de jeu, et cela va être grand – vous venez de récupérer "Star Wars Outlaws" sur le service de streaming GeForce Now. Découvrez la seule solution connue qui vous montre comment résoudre le code d

L

Vous avez du mal à trouver l

Si vous hésitez à acheter des AirPods pour votre téléphone Samsung, ce guide vous aidera certainement. La question la plus évidente est de savoir si les deux sont compatibles, et la réponse est : oui !

Pour résoudre les problèmes de Always on Display sur Samsung Galaxy Watch, désactivez le mode d

Découvrez si la mémoire du Chromebook peut être mise à niveau et comment optimiser ses performances avec la gestion de la RAM.