Que faire si les Powerbeats Pro ne se chargent pas dans le boîtier

Si vos Powerbeats Pro ne se chargent pas, utilisez une autre source d

Le partage est attentionné, mais quand il s'agit de votre WiFi, vous voulez contrôler avec qui vous le partagez. Si vous partagez votre mot de passe avec trop d'amis, vous remarquerez à quel point votre vitesse Internet sera lente, et c'est si vous comptez les personnes que vous autorisez à se connecter.

Si quelqu'un parvient à pirater votre signal WiFi et à se connecter à votre réseau, votre vitesse Internet en souffrira encore plus. Les conseils suivants vous aideront à savoir qui a accès à votre réseau WiFi et comment les expulser si nécessaire.

Votre connexion Internet fonctionne généralement à son meilleur et est rarement lente, mais elle n'a tout simplement pas été la même ces derniers jours. C'est plus lent que d'habitude, mais vous n'avez ajouté aucun autre appareil pour justifier la lenteur. Une connexion Internet lente est généralement le premier signe que quelqu'un vole votre WiFi, mais est-ce ce qui s'est passé dans ce cas ?

Il n'est pas rare que vous perdiez votre signal WiFi, mais ce n'est pas quelque chose qui devrait arriver régulièrement. Si cela se produit fréquemment, quelqu'un utilise certainement votre WiFi sans votre permission. Un autre signe que quelqu'un vole votre WiFi serait des lumières clignotantes sur votre routeur lorsque vous n'utilisez aucun de vos appareils.

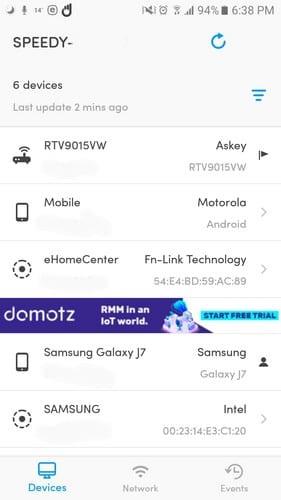

Mais, si vous voulez vous assurer que c'est le cas, la meilleure chose à faire est d'installer une application Android appelée Fing . L'application est facile à utiliser et vous donnera une liste de tous les appareils connectés à votre réseau WiFi. Vous verrez également quels appareils sont actuellement en ligne.

Sélectionnez la flèche à droite de l'appareil suspect et vous pouvez ajouter des informations telles qu'un nom, des notes supplémentaires ou l'emplacement de cet appareil (si vous disposez de ce type d'informations).

Il n'est pas rare que vos invités vous demandent la permission d'accéder à votre réseau WiFi. Puisque vous voulez être un bon hôte, vous pouvez leur donner votre mot de passe, mais avec le temps, oubliez que vous le leur avez déjà donné. Il leur suffit d'être à une certaine distance de votre signal WiFi pour pouvoir se connecter.

N'oubliez pas que toute activité illégale qu'ils peuvent faire sera retracée jusqu'à vous. En changeant simplement votre mot de passe, vous empêcherez tout appareil non autorisé de se connecter à votre réseau.

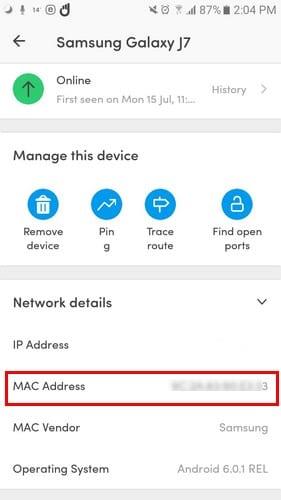

Une autre façon d'empêcher quelqu'un d'accéder à votre réseau serait de l'empêcher en utilisant l'adresse MAC de l'appareil, le numéro qui identifie l'appareil. L'adresse MAC de l'appareil se trouve dans l'application Fing que vous avez installée précédemment. Sélectionnez l'appareil que vous souhaitez bloquer et balayez vers le bas pour localiser l'adresse MAC.

Vous pouvez le faire en utilisant l'ordinateur connecté à votre routeur et en tapant l'adresse IP du routeur dans la barre d'adresse de votre navigateur. Certains routeurs utilisent les adresses IP par défaut telles que 192.168.1.100, 192.168.0.1, 192.168.2.1 ou 192.168.1.1

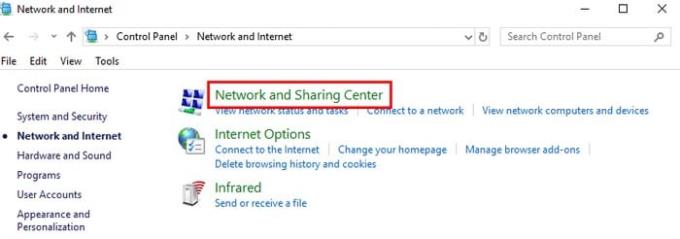

Si aucune de ces adresses IP par défaut n'a fonctionné, il suffit de quelques étapes pour la trouver dans les paramètres de votre ordinateur. Accédez à la barre de recherche de votre ordinateur et tapez Control Center. Cliquez sur Réseau et Internet, puis sur Centre Réseau et partage.

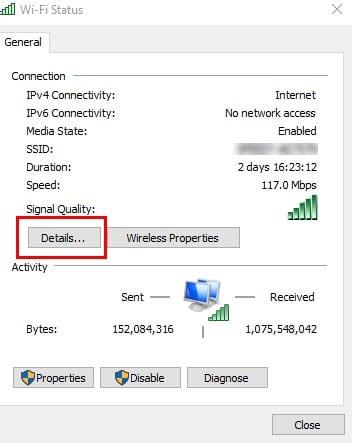

Sur le côté gauche de la fenêtre, cliquez sur Modifier les paramètres de l'adaptateur et cliquez sur le réseau WiFi utilisé par l'intrus. Lorsque la case Statut WiFi apparaît, cliquez sur la case Détails.

Dans la fenêtre suivante, l'adresse IP de votre routeur sera répertoriée à côté de l'adresse IPv4. Tapez cette IP dans la barre d'adresse de votre navigateur pour accéder aux paramètres de votre routeur. Vous verrez une option telle que Suivant qui vous demandera de saisir les données de connexion de votre routeur.

Une fois que vous y êtes, localisez les options de sécurité. Si vous ne le trouvez pas, essayez de le rechercher dans les paramètres avancés. L'emplacement du paramètre varie en fonction du routeur dont vous disposez.

Une fois que vous avez trouvé le paramètre de sécurité, recherchez et cliquez sur Filtrage MAC, suivi de Ajouter un périphérique. Ajoutez l'adresse MAC de l'appareil non autorisé. Pour enregistrer vos modifications, cliquez sur Enregistrer ou sur une option similaire. Vous aurez enfin un bon sommeil ce soir en sachant qu'aucun appareil non autorisé n'est connecté à votre réseau WiFi.

Faites toujours attention à qui vous autorisez l'accès à votre réseau WiFi, car vous ne pouvez pas toujours garder un œil sur ce qu'ils font. Combien d'intrus avez-vous trouvé ? Partagez votre expérience avec moi dans la section commentaires.

Si vos Powerbeats Pro ne se chargent pas, utilisez une autre source d

Maintenir votre équipement en bon état est essentiel. Voici quelques conseils utiles pour garder votre imprimante 3D en parfait état.

Comment activer la numérisation sur la Canon Pixma MG5220 lorsque vous n'avez plus d'encre.

Découvrez quelques raisons possibles pour lesquelles votre ordinateur portable surchauffe, ainsi que des conseils et astuces pour éviter ce problème et garder votre appareil au frais.

Vous vous installez pour une soirée de jeu, et cela va être grand – vous venez de récupérer "Star Wars Outlaws" sur le service de streaming GeForce Now. Découvrez la seule solution connue qui vous montre comment résoudre le code d

L

Vous avez du mal à trouver l

Si vous hésitez à acheter des AirPods pour votre téléphone Samsung, ce guide vous aidera certainement. La question la plus évidente est de savoir si les deux sont compatibles, et la réponse est : oui !

Pour résoudre les problèmes de Always on Display sur Samsung Galaxy Watch, désactivez le mode d

Découvrez si la mémoire du Chromebook peut être mise à niveau et comment optimiser ses performances avec la gestion de la RAM.