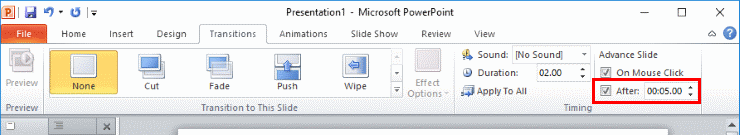

Comment faire avancer automatiquement PowerPoint 365

Un tutoriel montrant comment faire jouer votre diaporama automatiquement dans Microsoft PowerPoint 365 en définissant le temps de défilement des diapositives.

L'objectif principal de cet article est d'améliorer la protection en ligne d'échange pour une perte de données ou un compte compromis en suivant les meilleures pratiques de sécurité Microsoft et en passant par la configuration réelle. Microsoft propose deux niveaux de sécurité de messagerie Microsoft 365 : Exchange Online Protection (EOP) et Microsoft Defender Advanced Threat Protection. Ces solutions peuvent améliorer la sécurité de la plate-forme Microsoft et atténuer les problèmes de sécurité de la messagerie Microsoft 365.

1 Activer le chiffrement des e-mails

2 Activer les blocs de transfert des règles client

4 Ne pas autoriser la délégation de boîte aux lettres

6 Spams et logiciels malveillants

9 Configurer le filtrage amélioré

10 Configurer les liens fiables ATP et la stratégie de pièces jointes fiables

12 Ne pas autoriser le partage des détails du calendrier

13 Activer la recherche dans le journal d'audit

14 Activer l'audit de la boîte aux lettres pour tous les utilisateurs

15 Commandes powershell d'audit de boîte aux lettres

16 Examiner les changements de rôle chaque semaine

17 Réviser les règles de transfert de boîte aux lettres chaque semaine

19 Consultez le rapport sur les détections de logiciels malveillants chaque semaine

20 Passez en revue votre rapport d'activité de provisionnement de compte chaque semaine

Activer le chiffrement des e-mails

Des règles de chiffrement des e-mails peuvent être ajoutées pour chiffrer un message avec un mot-clé particulier dans la ligne d'objet ou le corps. Le plus courant consiste à ajouter "Secure" comme mot-clé dans le sujet pour chiffrer le message. M365/O365 Message Encryption fonctionne avec Outlook.com, Yahoo!, Gmail et d'autres services de messagerie. Le chiffrement des e-mails permet de garantir que seuls les destinataires prévus peuvent afficher le contenu des messages.

Pour vérifier que votre locataire est configuré pour le chiffrement, utilisez la commande suivante, en vous assurant que la valeur de l'expéditeur est un compte valide au sein de votre locataire :

Test-IRMConfiguration -Sender [email protected]

Si vous voyez "RÉSULTAT GLOBAL : RÉUSSI", vous êtes prêt à commencer

Lire aussi : Comment chiffrer les e-mails Microsoft 365 avec ATP ?

Activer les blocs de transfert des règles client

Il s'agit d'une règle de transport pour aider à arrêter l'exfiltration de données avec des règles créées par le client qui transfèrent automatiquement les e-mails des boîtes aux lettres des utilisateurs vers des adresses e-mail externes. Il s'agit d'une méthode de fuite de données de plus en plus courante dans les organisations.

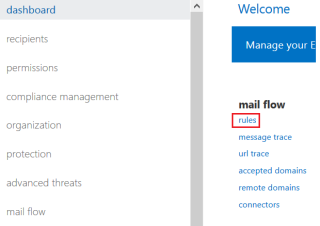

Accédez au Centre d'administration Exchange> Flux de messagerie> Règles

Cliquez sur le signe plus et sélectionnez Appliquer le chiffrement des messages Microsoft 365 et la protection des droits aux messages…

Ajoutez les propriétés suivantes à la règle :

Astuce 1 : Pour la 3ème condition, vous devez sélectionner Propriétés du message > Inclure ce type de message pour que l'option de transfert automatique soit remplie

Astuce 2 : Pour la 4ème condition, vous devez sélectionner Bloquer le message …> rejeter le message et inclure une explication à remplir

Powershell

Ne pas autoriser la délégation de boîte aux lettres

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType Tous

Filtrage des connexions

Vous utilisez le filtrage des connexions dans EOP pour identifier les serveurs de messagerie source bons ou mauvais par leurs adresses IP. Les composants clés de la stratégie de filtrage de connexion par défaut sont :

Liste d'adresses IP autorisées : Ignorez le filtrage anti-spam pour tous les messages entrants provenant des serveurs de messagerie source que vous spécifiez par adresse IP ou plage d'adresses IP. Pour plus d'informations sur la façon dont la liste verte d'adresses IP doit s'intégrer à votre stratégie globale d'expéditeurs fiables, consultez Créer des listes d'expéditeurs fiables dans EOP .

Liste de blocage IP : bloquez tous les messages entrants provenant des serveurs de messagerie source que vous spécifiez par adresse IP ou plage d'adresses IP. Les messages entrants sont rejetés, ne sont pas marqués comme spam et aucun filtrage supplémentaire n'est effectué. Pour plus d'informations sur la manière dont la liste rouge d'adresses IP doit s'intégrer dans votre stratégie globale d'expéditeurs bloqués, consultez Créer des listes d'expéditeurs bloqués dans EOP .

Spam et logiciels malveillants

Questions a poser:

Logiciels malveillants

Ceci est déjà configuré à l'échelle de l'entreprise via la politique anti-malware par défaut. Avez-vous besoin de créer des politiques plus granulaires pour un certain groupe d'utilisateurs, telles que des notifications supplémentaires par SMS ou un filtrage renforcé basé sur les extensions de fichiers ?

Politique anti-hameçonnage

Les abonnements Microsoft 365 sont livrés avec une stratégie par défaut pour l'anti-hameçonnage préconfigurée, mais si vous disposez de la licence appropriée pour ATP, vous pouvez configurer un paramètre supplémentaire pour les tentatives d'emprunt d'identité au sein du locataire. Nous allons configurer ces paramètres supplémentaires ici.

A lire également : Microsoft Cloud App Security : Le guide définitif

Configurer le filtrage amélioré

For enhanced filtering configuration steps: click here

Configure ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) allows you to create policies for safe links and safe attachments across Exchange, Teams, OneDrive, and SharePoint. Real-time detonation occurs when a user clicks on any link and the content is contained in a sandbox environment. Attachments are opened inside a sandbox environment as well before they are fully delivered over email. This allows zero-day malicious attachments and links to be detected.

Add SPF, DKIM and DMARC

To add records:

Use the following format for the CNAME Record:

Where:

= our primary domain = The prefix of our MX record (ex. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Example: DOMAIN = techieberry.com

CNAME Record #1:

Host Name: selector1._domainkey.techiebery.com

Points to address or value: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

CNAME Record #2:

Host Name: selector2._domainkey.techiebery.com

Points to address or value: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=policy

Où :

= domaine que nous voulons protéger

= 3600

= indique que cette règle doit être utilisée pour 100 % des e-mails

= spécifie la politique que vous souhaitez que le serveur de réception suive si DMARC échoue.

REMARQUE : Vous pouvez définir sur aucun, mettre en quarantaine ou rejeter

Exemple :

Ne pas autoriser le partage des détails du calendrier

Vous ne devez pas autoriser vos utilisateurs à partager les détails du calendrier avec des utilisateurs externes. Cette fonctionnalité permet à vos utilisateurs de partager tous les détails de leurs calendriers avec des utilisateurs externes. Les attaquants passeront très souvent du temps à se renseigner sur votre organisation (effectuer une reconnaissance) avant de lancer une attaque. Les calendriers accessibles au public peuvent aider les attaquants à comprendre les relations organisationnelles et à déterminer quand des utilisateurs spécifiques peuvent être plus vulnérables à une attaque, par exemple lorsqu'ils sont en déplacement.

Activer la recherche dans le journal d'audit

Vous devez activer l'enregistrement des données d'audit pour votre service Microsoft 365 ou Office 365 afin de vous assurer que vous disposez d'un enregistrement de chaque interaction d'utilisateur et d'administrateur avec le service, y compris Azure AD, Exchange Online, Microsoft Teams et SharePoint Online/OneDrive Entreprise. Ces données permettront d'enquêter et d'évaluer une faille de sécurité, si jamais elle se produisait. Vous (ou un autre administrateur) devez activer la journalisation d'audit avant de pouvoir lancer la recherche dans le journal d'audit .

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$journalaudit | Select-Object -Property CreationDate, UserIds, RecordType, AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Activer l'audit de la boîte aux lettres pour tous les utilisateurs

Par défaut, tous les accès non propriétaires sont audités, mais vous devez activer l'audit sur la boîte aux lettres pour que l'accès propriétaire soit également audité. Cela vous permettra de découvrir l'accès illicite à l'activité Exchange Online si le compte d'un utilisateur a été piraté. Nous devrons exécuter un script PowerShell pour activer l'audit pour tous les utilisateurs.

REMARQUE : utilisez le journal d'audit pour rechercher l'activité de la boîte aux lettres qui a été consignée. Vous pouvez rechercher l'activité d'une boîte aux lettres d'utilisateur spécifique.

Liste des actions d'audit de boîte aux lettres

Commandes powershell d'audit de boîte aux lettres

Pour vérifier l'état d'audit d'une boîte aux lettres :

Get-Mailbox [email protected] | fl *audit*

Pour rechercher un audit de boîte aux lettres :

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021

Pour exporter les résultats dans un fichier CSV :

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

Pour afficher et exporter les journaux en fonction des opérations :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete, Move, MoveToDeletedItems, SoftDelete -LogonTypes Admin, Delegate, Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Pour afficher et exporter les journaux en fonction des types de connexion :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Examiner les changements de rôle chaque semaine

Vous devez le faire car vous devez surveiller les changements de groupe de rôles illicites, qui pourraient donner à un attaquant des privilèges élevés pour effectuer des choses plus dangereuses et plus percutantes dans votre location.

Surveiller les changements de rôle dans tous les locataires du client

Examiner les règles de transfert de boîte aux lettres chaque semaine

Vous devez revoir les règles de transfert des boîtes aux lettres vers des domaines externes au moins une fois par semaine. Vous pouvez le faire de plusieurs manières, notamment en examinant simplement la liste des règles de transfert de courrier vers des domaines externes sur toutes vos boîtes aux lettres à l'aide d'un script PowerShell, ou en examinant l'activité de création de règles de transfert de courrier au cours de la semaine dernière à partir de la recherche dans le journal d'audit. Bien qu'il existe de nombreuses utilisations légitimes des règles de transfert de courrier vers d'autres emplacements, il s'agit également d'une tactique d'exfiltration de données très populaire pour les attaquants. Vous devez les consulter régulièrement pour vous assurer que les e-mails de vos utilisateurs ne sont pas exfiltrés. L'exécution du script PowerShell lié ci-dessous générera deux fichiers csv, "MailboxDelegatePermissions" et "MailForwardingRulesToExternalDomains", dans votre dossier System32.

Examinez le rapport d'accès à la boîte aux lettres par les non-propriétaires toutes les deux semaines

Ce rapport indique les boîtes aux lettres auxquelles une personne autre que le propriétaire de la boîte aux lettres a accédé. Bien qu'il existe de nombreuses utilisations légitimes des autorisations déléguées, l'examen régulier de cet accès peut aider à empêcher un attaquant externe de conserver l'accès pendant une longue période et peut aider à découvrir plus tôt une activité interne malveillante.

Consultez le rapport sur les détections de logiciels malveillants chaque semaine

Ce rapport montre des cas spécifiques où Microsoft empêche une pièce jointe malveillante d'atteindre vos utilisateurs. Bien que ce rapport ne soit pas strictement exploitable, son examen vous donnera une idée du volume global de logiciels malveillants ciblés sur vos utilisateurs, ce qui peut vous inciter à adopter des mesures d'atténuation des logiciels malveillants plus agressives.

Passez en revue votre rapport d'activité de provisionnement de compte chaque semaine

Ce rapport inclut un historique des tentatives de provisionnement des comptes vers des applications externes. Si vous n'utilisez pas habituellement un fournisseur tiers pour gérer les comptes, toute entrée sur la liste est probablement illicite. Mais, si vous le faites, c'est un excellent moyen de surveiller les volumes de transactions et de rechercher des applications tierces nouvelles ou inhabituelles qui gèrent les utilisateurs.

C'est ainsi que vous améliorez la protection en ligne d'échange pour une meilleure sécurité.

Maintenant, j'aimerais avoir de vos nouvelles :

Quelle conclusion du rapport d'aujourd'hui avez-vous trouvé la plus intéressante ? Ou peut-être avez-vous une question sur quelque chose que j'ai couvert.

Quoi qu'il en soit, j'aimerais vous entendre. Alors allez-y et laissez un commentaire ci-dessous.

Un tutoriel montrant comment faire jouer votre diaporama automatiquement dans Microsoft PowerPoint 365 en définissant le temps de défilement des diapositives.

Les ensembles de styles peuvent instantanément donner à votre document un aspect poli et cohérent. Voici comment utiliser les ensembles de styles dans Word et où les trouver.

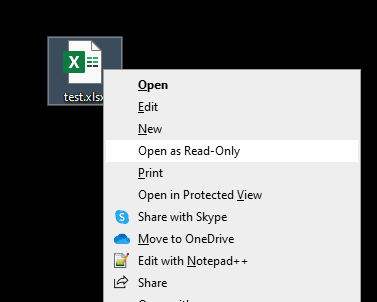

Forcer une invite sur vos fichiers Microsoft Excel pour Office 365 qui indique Ouvrir en tant que lecture seule grâce à ce guide.

Nous vous montrons une astuce que vous pouvez utiliser pour exporter facilement tous vos contacts Microsoft Outlook 365 vers des fichiers vCard.

Apprenez comment activer ou désactiver l

Apprenez à verrouiller et déverrouiller des cellules dans Microsoft Excel 365 avec ce tutoriel.

Il est courant que l

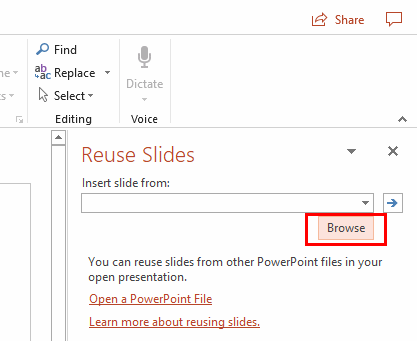

Un tutoriel montrant comment importer des diapositives d

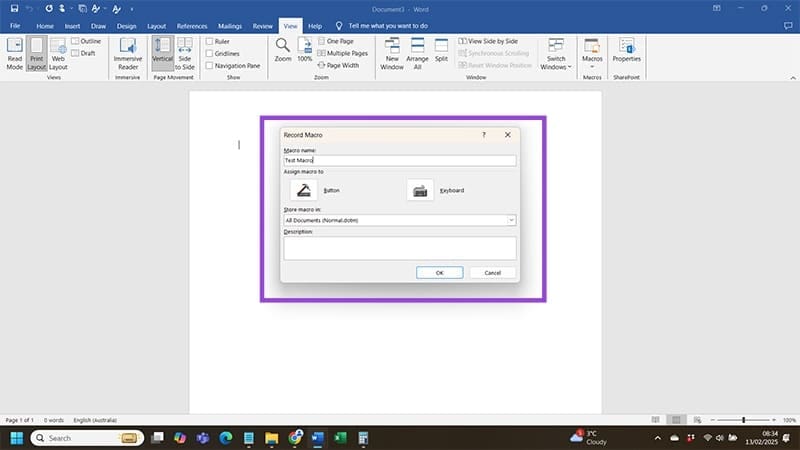

Découvrez comment créer une macro dans Word pour faciliter l

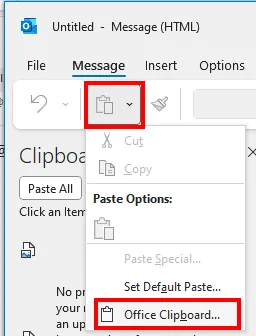

Nous vous montrons comment activer ou désactiver les options de presse-papiers visibles dans les applications Microsoft Office 365.