Cosa Fare Se i Powerbeats Pro Non Si Ricaricano nella Custodia

Se i tuoi Powerbeats Pro non si ricaricano, utilizza un

Zoom, la popolare piattaforma di videoconferenza, ha recentemente acquisito Keybase, una piattaforma di messaggistica con uno standard di crittografia collaudato. Questa acquisizione segna un nuovo livello di maggiore sicurezza per la piattaforma, consentendo agli utenti di continuare a utilizzare uno strumento così importante con un maggiore senso di privacy.

Attualmente, l'aggiornamento Zoom 5.0 supporta la crittografia utilizzando lo standard AES-GCM con chiavi a 256 bit. I server cloud Zoom generano le chiavi di crittografia tra i client Zoom. Tuttavia, per migliorare la loro sicurezza, Zoom è impostato per offrire riunioni crittografate end-to-end per i propri clienti.

L'abilitazione della crittografia impone la crittografia per i client desktop, mobili e Zoom Rooms e la messaggistica di gruppo end-to-end. Tuttavia, influisce sulle prestazioni delle videoconferenze in quanto richiede una maggiore potenza di elaborazione dai dispositivi dei partecipanti.

Se vuoi abilitare la nuova crittografia end-to-end di Zoom, tutto ciò che devi fare è fare un rapido viaggio alle tue impostazioni.

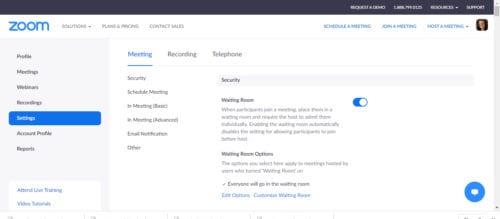

Vai al portale web di Zoom . Assicurati di disporre dei privilegi di amministratore che ti consentono di modificare le impostazioni dell'account.

Fare clic su Impostazioni riunione.

Nella scheda Riunione, seleziona Crittografia end-to-end.

Fare clic sull'interruttore Stato e attivarlo.

Se viene visualizzata una finestra di dialogo di verifica, fare clic su Attiva e verificare le modifiche.

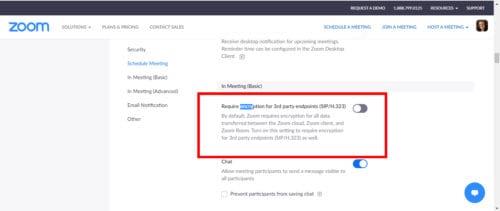

Vai al portale web di Zoom. Ancora una volta, assicurati di disporre dei privilegi di amministratore che ti consentono di modificare le impostazioni dell'account.

In Gestione account, seleziona Impostazioni account.

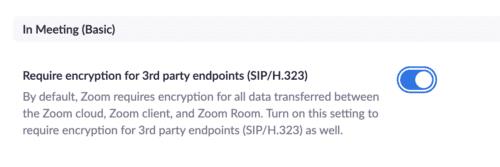

Nella scheda Richiedi crittografia per endpoint di terze parti, fai clic sull'interruttore Stato e abilitalo.

Se viene visualizzata una finestra di dialogo di verifica, fare clic su Attiva e verificare le modifiche.

Per gli amministratori che desiderano rendere obbligatoria la crittografia end-to-end per tutti gli utenti, fare clic sull'icona del lucchetto e confermare le modifiche.

Vai al portale web di Zoom . Assicurati di disporre dei privilegi di amministratore che ti consentono di modificare le impostazioni dell'account.

In Gestione utenti, seleziona Gestione gruppi.

Seleziona il nome del gruppo.

Fare clic sulla scheda delle impostazioni.

Nella scheda Richiedi crittografia per endpoint di terze parti, fai clic sull'interruttore Stato e abilitalo.

Nel caso in cui venga visualizzata una finestra di dialogo di verifica, fare clic su Attiva e verificare le modifiche.

Per gli amministratori che desiderano rendere obbligatoria la crittografia end-to-end per tutti i gruppi, fare clic sull'icona del lucchetto e confermare le modifiche.

Vai al portale web di Zoom . Per i membri dell'account individuale, non è necessario disporre dei privilegi di amministratore.

Fai clic sulla scheda Impostazioni, supponendo che tu sia un membro di un account individuale.

Nella scheda Richiedi crittografia per endpoint di terze parti, fai clic sull'interruttore Stato e abilitalo.

Nel caso in cui venga visualizzata una finestra di dialogo di verifica, fare clic su Attiva e verificare le modifiche.

Nota: a volte, potresti scoprire che questa opzione non è disponibile o è disattivata e non può apportare modifiche. Ciò significa che l'amministratore ha impedito ai singoli membri di apportare modifiche a livello di account o gruppo. In questo caso, dovrai contattare l'amministratore di Zoom per abilitare la crittografia end-to-end.

La crittografia end-to-end è un enorme impulso alla sicurezza e alla privacy dei dati nella piattaforma di videoconferenza. Gli utenti gratuiti o di base dovranno verificare i propri numeri di telefono affinché la funzione funzioni. Questo per prevenire attività illecite nella piattaforma video. Gli utenti a pagamento hanno già le loro informazioni autenticate tramite il processo di registrazione. Il piano iniziale era di offrire la crittografia end-to-end solo agli account a pagamento. Tuttavia, Zoom ha invertito la rotta tra le critiche dei sostenitori della privacy.

Un design di crittografia end-to-end aggiornato è disponibile su GitHub. Tuttavia, la versione beta preliminare verrà lanciata a luglio 2020. Nel frattempo, gli utenti continueranno a utilizzare la crittografia GSM AES 256.

La funzionalità sarà facoltativa poiché limita alcune funzionalità delle riunioni. Questo dipende interamente dall'host o dall'amministratore dell'account che avrà il potere di abilitare o disabilitare la crittografia end-to-end. Tuttavia, la funzionalità di crittografia end-to-end non sarà disponibile per i sistemi per sale conferenze, i bridge telefonici e la registrazione cloud non Zoom.

Se i tuoi Powerbeats Pro non si ricaricano, utilizza un

Mantenere le attrezzature in buone condizioni è fondamentale. Ecco alcuni utili suggerimenti per mantenere la tua stampante 3D in condizioni ottimali.

Come abilitare la scansione sulla Canon Pixma MG5220 quando si esaurisce l

Scopri alcune delle possibili cause per cui il tuo laptop si surriscalda, insieme a suggerimenti e trucchi per evitare questo problema e mantenere il tuo dispositivo fresco.

Ti stai preparando per una serata di gioco, ed è una grande serata - hai appena acquistato "Star Wars Outlaws" sul servizio di streaming GeForce Now. Scopri l

Mantenere le stampanti 3D è molto importante per ottenere i migliori risultati. Ecco alcuni consigli importanti da tenere a mente.

Hai difficoltà a scoprire quale indirizzo IP sta utilizzando la tua stampante? Ti mostreremo come trovarlo.

Se non sei sicuro se acquistare gli AirPods per il tuo telefono Samsung, questa guida può sicuramente aiutarti. La domanda più ovvia è se i due siano compatibili.

Scopri come configurare Spotify sul tuo Garmin Venu per ascoltare la tua musica preferita mentre ti alleni.

Scopri come risolvere i problemi dell