Uno dei tipi più recenti di malware è noto come ransomware. Il ransomware è un tipo di malware particolarmente sgradevole poiché attraversa e crittografa tutti i file sul tuo computer, quindi ti mostra una richiesta di riscatto. Per sbloccare il tuo dispositivo, devi pagare il riscatto per poi ricevere un codice di sblocco. Storicamente, la maggior parte delle campagne di ransomware decrittografano effettivamente i file una volta pagato il riscatto, poiché la pubblicità degli hacker che sostengono la loro parte dell'accordo è una parte importante per persuadere le persone a pagare.

Nota: in genere si consiglia di non pagare il riscatto. Ciò continua a dimostrare che il ransomware può essere redditizio, inoltre non garantisce che avrai nuovamente accesso ai tuoi dati.

Suggerimento: la crittografia è un processo di codifica dei dati con un codice e una chiave di crittografia. I dati crittografati possono essere decifrati solo tramite l'uso della chiave di decrittografia.

Come funziona?

Come qualsiasi malware, il ransomware deve entrare nel tuo computer per funzionare. Esistono molti potenziali metodi di infezione, ma alcuni dei metodi più comuni sono download infetti su pagine Web, malvertising e allegati di posta elettronica dannosi.

Suggerimento: il malvertising è la pratica di distribuire software dannoso attraverso reti pubblicitarie.

Una volta scaricato sul tuo computer, il ransomware inizierà a crittografare i file in background. Alcune varianti lo faranno il più velocemente possibile, potresti notare che ciò influisce sulle prestazioni del tuo sistema, ma poi hai poco tempo per fare qualcosa al riguardo. Alcune varianti di ransomware crittografano i dati lentamente, al fine di ridurre la possibilità che vengano notati in azione. Alcune varianti di ransomware rimangono inattive per settimane o mesi per essere incluse in eventuali backup che potrebbero essere utilizzati per ripristinare il sistema.

Suggerimento: il ransomware in genere evita di crittografare i file di sistema critici. Windows dovrebbe funzionare ancora, ma tutti i file personali, ecc. verranno crittografati.

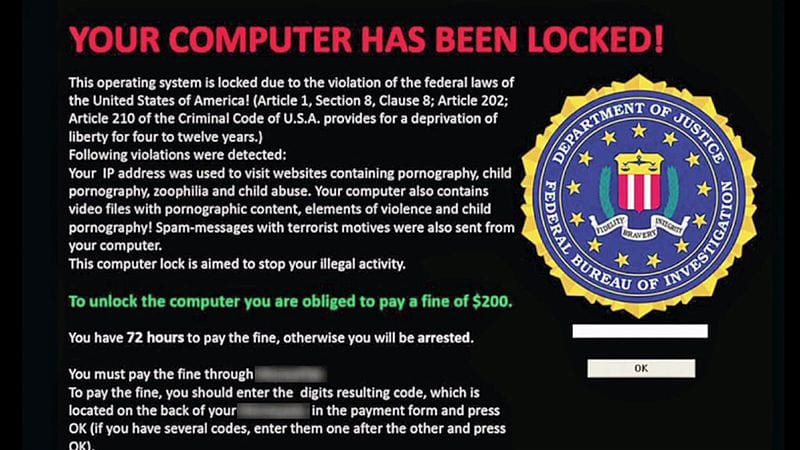

Una volta che il ransomware ha crittografato tutto sul computer, il suo atto finale è creare una richiesta di riscatto, in genere sul desktop. La richiesta di riscatto spiega generalmente cosa è successo, fornisce istruzioni su come pagare il riscatto e cosa accadrà se non lo fai. In genere viene anche fissato un limite temporale, con la minaccia di un aumento del prezzo o la cancellazione della chiave utilizzata per sollecitare le persone al pagamento.

Numerose varianti di ransomware forniscono una funzionalità che consente di decrittografare un numero limitato di file come gesto di "buona volontà" per dimostrare che i file possono essere decrittografati. Il metodo di pagamento sarà tipicamente bitcoin o varie altre criptovalute. La richiesta di riscatto generalmente fornisce una serie di collegamenti a siti in cui è possibile acquistare le criptovalute pertinenti, nel tentativo di rendere più facile il pagamento per le persone.

Una volta fornito il pagamento, o talvolta una prova di pagamento, ti verrà generalmente fornita una chiave di decrittazione che puoi utilizzare per decrittografare i tuoi dati. Sfortunatamente, ci sono alcune varianti che non decifrano mai, anche se paghi – in altre parole, NON dovresti pagare, ma cercare altre soluzioni.

Il processo di crittografia sul tuo computer viene generalmente eseguito con una chiave di crittografia simmetrica generata casualmente. Questa chiave di crittografia viene quindi crittografata con una chiave di crittografia asimmetrica, per la quale il creatore del ransomware dispone della chiave di decrittografia corrispondente. Ciò significa che solo il creatore del ransomware può decrittografare la password necessaria per decrittografare il computer.

Suggerimento: esistono due tipi di algoritmi di crittografia, simmetrico e asimmetrico. La crittografia simmetrica utilizza la stessa chiave di crittografia per crittografare e decrittografare i dati, mentre la crittografia asimmetrica utilizza una chiave diversa per crittografare e decrittografare i dati. La crittografia asimmetrica consente a una persona di fornire a più persone la stessa chiave di crittografia mantenendo l'unica chiave di decrittazione.

Alcune varianti di ransomware includono anche funzionalità di supporto che ti consentono di contattare la persona che esegue la truffa. Questo è progettato per aiutarti a guidarti attraverso il processo di pagamento, tuttavia, alcune persone hanno avuto successo nell'usarlo per cercare di contrattare il prezzo.

Suggerimento: in alcuni casi, il ransomware verrà distribuito come infezione secondaria per tentare di nascondere l'esistenza di un altro virus che potrebbe aver rubato altri dati di nascosto. L'intento, in questo caso, è principalmente quello di crittografare i file di registro e rendere più difficile la risposta agli incidenti e il processo forense. Questo tipo di attacco viene generalmente utilizzato solo in attacchi altamente mirati contro aziende piuttosto che utenti generici di computer.

Come proteggersi

Puoi ridurre le possibilità di essere infettato da ransomware e altri malware facendo attenzione su Internet. Non dovresti aprire allegati di posta elettronica che non ti aspettavi, anche se ti fidi del mittente. Non dovresti mai abilitare le macro nei documenti di Office, specialmente se il documento è stato scaricato da Internet. Le macro dei documenti di Office sono un metodo comune di infezione.

Un ad-blocker, come uBlock Origin, può essere un buon strumento per proteggersi dal malvertising. Dovresti anche assicurarti di scaricare file solo da siti Web legittimi e affidabili, poiché il malware può spesso essere nascosto nei download infetti mascherati da versioni gratuite di software a pagamento.

Avere e utilizzare un software antivirus o antimalware è generalmente una buona difesa contro il malware che riesce a superare la tua prima linea di difesa.

Aiuto, sono infetto!

Se ti trovi nella posizione in cui il ransomware ha preso il controllo del tuo computer, potresti essere in grado di sbloccare il ransomware gratuitamente. Un discreto numero di schemi ransomware sono stati progettati male e/o sono già stati eliminati dalle forze dell'ordine.

In questi casi, è possibile che la chiave di decrittazione principale sia stata identificata e sia disponibile. L' EC3 (European Cybercrime Centre) di Europol ha uno strumento chiamato " Crypto Sheriff " che può essere utilizzato per identificare il tipo di ransomware che hai e quindi collegarti allo strumento di decrittazione corretto, se ne esiste uno.

Una delle migliori protezioni che puoi avere contro il ransomware sono i buoni backup. Questi backup devono essere archiviati su un disco rigido non connesso al computer o sulla stessa rete del computer per evitare che vengano infettati anche loro. Il backup deve essere connesso al computer interessato solo una volta che il ransomware è stato rimosso, altrimenti verrà crittografato anch'esso.