Bagaimana untuk Nyahsekat Nombor pada iPhone dan Android

Ketahui cara menyahsekat nombor pada iPhone dan Android dengan langkah-langkah yang mudah dan efektif.

Penjenayah IT semakin menggunakan serangan siber yang berbeza untuk menganiaya pengguna web. Serangan seperti mencuri data- individu atau perniagaan, mencipta penipuan dan lain-lain telah menjadi lebih kerap. Penjenayah siber secara senyap-senyap mengawal sistem kami dan mencuri data kami. Oleh itu penjenayah telah menjadi mahir dengan mengeksploitasi kelemahan dan menguasai tindakan memanipulasi pengguna seperti yang dikehendaki. Tetapi ramai pengguna Internet masih tidak menyedari tentang perangkap yang dibuat oleh penjenayah IT profesional ini untuk melanggar privasi mereka. Oleh itu, kami telah menghasilkan artikel yang boleh membantu anda sentiasa dikemas kini tentang serangan siber utama dan cara untuk menanganinya. Teruskan membaca!

perisian hasad

Sumber imej: macobserver.com

Ia adalah serangan paling biasa yang digunakan sejak zaman berzaman untuk memerangkap pengguna biasa. Walaupun sudah lama, serangan itu telah berkembang menjadi alat yang hebat untuk melanggar data dan privasi pengguna. Berikut ialah contoh serangan perisian hasad:

Semasa melayari Internet, pengguna biasanya menjumpai pop timbul yang direka untuk memikat mereka. Secara sengaja atau tidak sengaja, sebaik sahaja pengguna mengklik pada pop timbul, ia memulakan serangan dan pengguna berakhir dengan jangkitan perisian hasad pada peranti mereka.

Mesti Baca: Cara Untuk Melindungi Transaksi Mata Wang Kripto Anda

Bagaimana Ia Memudaratkan Sistem Anda?

Bagaimana Untuk Melawan Hasad?

Perisian hasad hanya boleh memasuki peranti anda apabila pemasangan berniat jahat dicetuskan oleh pengguna. Oleh itu, jangan sekali-kali klik pada pop timbul atau lawati tapak web yang tidak dipercayai. Selain itu, cari sijil SSL "HTTPS selamat" semasa melayari web. Gunakan Antimalware terbaik untuk memastikan peranti anda selamat daripada serangan sedemikian. Advanced System Protector ialah program perlindungan perisian hasad kelas terbaik yang boleh mengesan dan membersihkan sebarang perisian hasad dalam masa yang pantas. Pangkalan datanya terdiri daripada lebih daripada 10 juta definisi perisian hasad (masih berkembang). Muat turun aplikasi berkuasa ringan ini dengan mengklik pada butang muat turun.

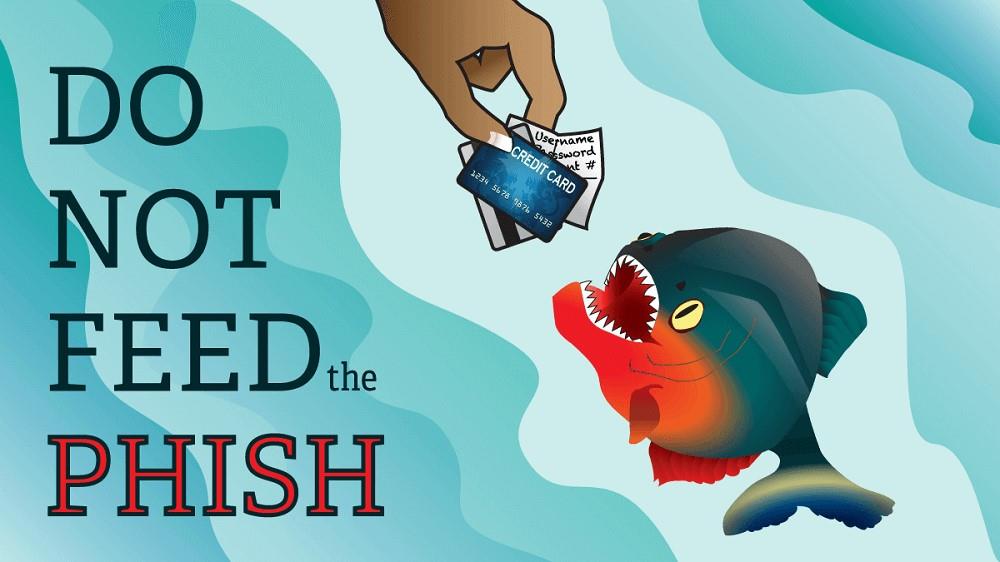

Pancingan data

Sumber imej: itsecurity.blog.fordham.edu

Penyerang cuba mencuri maklumat pengguna dengan bantuan e-mel dan kaedah komunikasi lain. Komunikasi sebegitu menyamar sebagai komunikasi yang sah untuk meyakinkan pengguna bahawa mereka adalah daripada sumber yang dipercayai. E-mel akan mengandungi lampiran. Sebaik sahaja pengguna mengklik pada lampiran, ia secara automatik memuat turun perisian hasad ke dalam peranti.

Bagaimana Ia Memudaratkan Sistem Anda?

Malware kemudian melanggar keselamatan peranti, mencuri maklumat, menjemput perisian hasad lain atau mengawal peranti.

Bagaimana Untuk Melawan Phishing?

Ia adalah masalah yang serius jika tidak dicegah pada awalnya. Ia boleh membuka pintu kepada serangan serius lain pada peranti anda. Anda boleh menghalang acara itu dengan mengimbas lampiran e-mel sebelum membukanya. Walaupun banyak pembekal e-mel terkemuka mempunyai pengimbas e-mel terbina untuk mengesan e-mel pancingan data, adalah lebih baik untuk memasang alat pengimbas e-mel dalam peranti anda sebagai lapisan keselamatan tambahan. Sekali lagi, anda boleh membeli program antivirus atau antimalware yang mengimbas e-mel masuk anda juga.

Mesti Baca: 9 Cara Mudah Mencegah Pelanggaran Data dengan Cekap

Tauliah yang Sama

Ia adalah amalan yang sangat biasa dalam kalangan orang untuk menggunakan semula bukti kelayakan dalam akaun yang berbeza. Pakar keselamatan menasihatkan untuk menggunakan kata laluan unik yang kuat dalam semua akaun yang berbeza. Tetapi ia biasanya tidak diikuti dan penggodam mengambil kesempatan daripada situasi sedemikian. Sebaik sahaja penjenayah IT mendapat akses kepada maklumat peribadi pengguna, mereka mengeksploitasi keadaan dan cuba menggunakan maklumat tersebut untuk memecahkan akaun.

Cara Mengatasi Situasi

Tiada cara lain selain menggunakan bukti kelayakan unik yang kukuh dalam akaun yang berbeza. Anda boleh menggunakan alat pengurus kata laluan untuk menyimpan semua kata laluan penting anda.

Nota:- Anda boleh menggantikan kata laluan dengan frasa laluan. Contohnya, anda boleh membuat bukti kelayakan seperti – “ ILove2RideBike$ ” .

Frasa sebegitu mudah diingati dan sukar untuk dipecahkan.

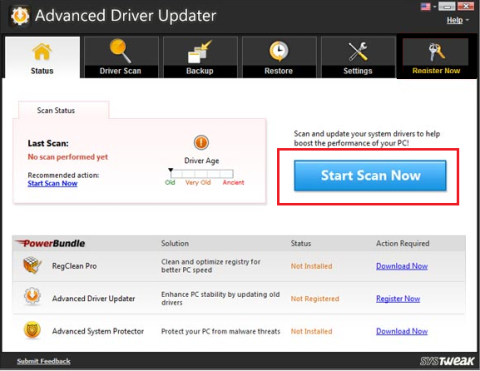

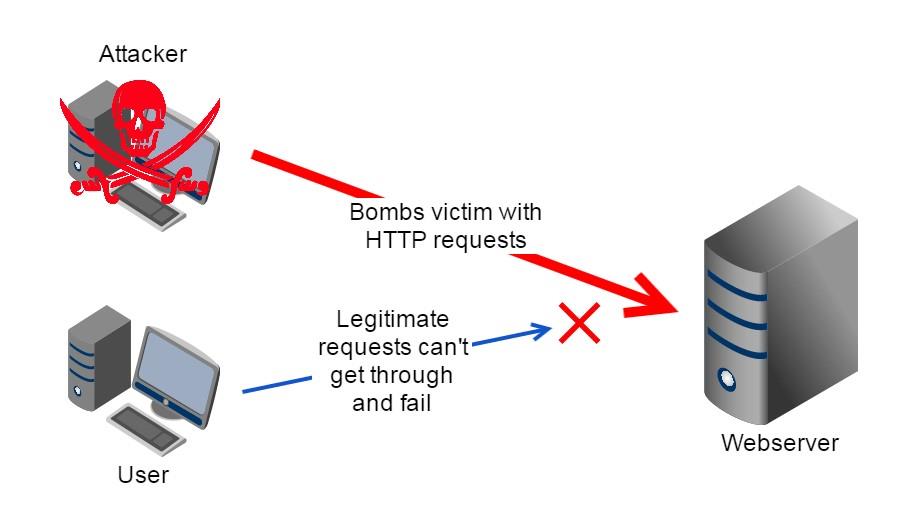

Serangan DoS

Sumber imej: windowsreport.com

DoS atau serangan penafian perkhidmatan adalah serangan yang sangat popular di kalangan penjenayah siber. Matlamat serangan adalah untuk mewujudkan trafik yang tinggi di laman web untuk membuat penafian perkhidmatan kepada penggunanya.

Serangan sedemikian dimulakan daripada IP di seluruh dunia untuk menyembunyikan lokasi sebenar penyerang. Penjenayah siber menggunakan perisian hasad seperti botnet untuk melancarkan serangan seperti DoS.

Nota:- Botnet boleh menghasilkan lebih 100,000 alamat IP berbeza dalam serangan DoS.

Bagaimana Untuk Mencegah Serangan DoS?

Anda boleh menghalang serangan DoS dengan memasang program antivirus yang berkuasa pada peranti anda. Untuk perusahaan, terdapat perkhidmatan pihak ketiga yang melindungi tapak web daripada serangan DoS. Mereka mungkin mahal tetapi ia boleh berkesan.

Mesti Baca: 10 Pelanggaran Data Abad Ke-21 Terbesar

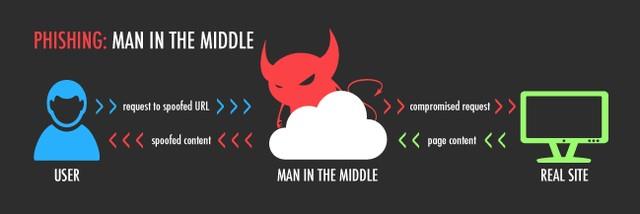

Serangan Man-In-The-Middle (MITM)

Sumber gambar: ebuddyblog.com

Juga dikenali sebagai Rampasan ID Sesi, serangan ini berlaku semasa aktiviti Internet secara langsung. ID sesi membolehkan pengguna berinteraksi dengan tapak web. Penyerang tiba di antara komputer pengguna dan pelayan web dan mencuri maklumat yang dikongsi tanpa pengetahuan pengguna.

Bagaimana Untuk Mencegah Serangan MITM?

Elakkan menyambung ke Wifi terbuka secara terus. Jika anda ingin menyambung, gunakan pemalam penyemak imbas seperti ForceTLS atau HTTPS Everywhere. Kebanyakan perkara seperti melaksanakan pensijilan pengesahan dan menggunakan HSTS di tapak web mesti dilakukan di bahagian pelayan.

Untuk Perniagaan

SQL, bahasa pengaturcaraan digunakan untuk berinteraksi dengan pangkalan data yang berbeza. Pelayan pangkalan data yang menyimpan maklumat tapak web penting menggunakan SQL untuk mengurus pangkalan data mereka.

Penyerang menggunakan serangan suntikan SQL untuk mengakses maklumat dalam tapak web dengan menyuntik kod hasad ke dalam pangkalan data.

Bagaimana Ia Memudaratkan Sistem Anda?

Ia adalah serangan yang teruk kerana ia boleh mengekstrak semua kata laluan dan maklumat pengguna penting lain yang disimpan untuk tapak sebaik sahaja ia berjaya. Penyerang mendapat kawalan ke kotak carian tapak. Penyerang kemudian memasukkan kod yang mendedahkan maklumat pengguna mengikut keperluannya.

Bagaimana Untuk Menghentikan Serangan Suntikan SQL?

Serangan boleh dihentikan dengan:-

Serangan Skrip Merentas Tapak

Dalam serangan ini, penyerang menyasarkan pengguna laman web. Penyerang memasukkan kod berniat jahat ke dalam tapak web popular dan secara automatik menjalankan skrip dan ulasan untuk mencuri maklumat pengguna. Oleh itu, ia merosakkan reputasi laman web.

Bagaimana Untuk Menghentikan Serangan Skrip Merentas Tapak?

Memasang tembok api aplikasi web boleh menghalang skrip merentas tapak atau serangan XSS kerana tembok api menyemak silang sama ada tapak web anda terdedah kepada serangan XSS dan mengukuhkan keselamatan tapak web.

Mesti Baca: Serangan Siber Besar-besaran Menyapu Dunia Selepas Melenyapkan Ukraine

Sebagai pengguna Internet yang menyimpan maklumat peribadi, kerja dan fail lain dalam talian, kita harus sedar tentang serangan siber. Mengetahui serangan ini akan melengkapkan kami untuk mencegah seawal mungkin untuk melindungi data dan peranti kami. Kami berharap artikel ini membantu anda dalam melindungi aset IT anda.

Ketahui cara menyahsekat nombor pada iPhone dan Android dengan langkah-langkah yang mudah dan efektif.

Adakah anda sering menerima teks yang tidak diingini daripada telemarketer atau bot? Pelajari cara menyekat teks spam pada telefon pintar Android anda.

Chrome, secara lalai, tidak menunjukkan kepada anda URL penuh. Anda mungkin tidak terlalu mengambil berat tentang butiran ini, tetapi jika atas sebab tertentu anda memerlukan URL penuh dipaparkan, Arahan terperinci tentang cara untuk menjadikan Google Chrome memaparkan URL penuh dalam bar alamat.

Reddit menukar reka bentuk mereka sekali lagi pada Januari 2024. Reka bentuk semula boleh dilihat oleh pengguna penyemak imbas desktop dan mengecilkan suapan utama sambil menyediakan pautan

Menaip petikan kegemaran anda dari buku anda ke Facebook memerlukan masa dan penuh dengan ralat. Ketahui cara menggunakan Google Lens untuk menyalin teks daripada buku ke peranti anda.

Kadangkala, apabila anda menggunakan Chrome, anda tidak boleh mengakses tapak web tertentu dan mendapat ralat "Betulkan alamat DNS Pelayan tidak dapat ditemui dalam Chrome". Berikut ialah cara anda boleh menyelesaikan isu tersebut.

Peringatan sentiasa menjadi sorotan utama Google Home. Mereka pasti menjadikan hidup kita lebih mudah. Mari ikuti lawatan pantas tentang cara membuat peringatan di Google Home supaya anda tidak terlepas melakukan tugasan penting.

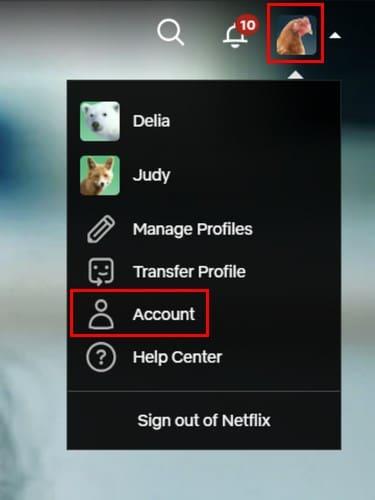

Cara menukar kata laluan anda pada perkhidmatan video penstriman Netflix menggunakan penyemak imbas pilihan anda atau apl Android.

Use Microsoft Edge Drop and easily share files and messages between devices by following these beginner-friendly steps.

Pernah berada dalam situasi apabila anda tersilap telefon orang lain berdering sebagai telefon anda kerana ia mempunyai nada dering lalai yang sama. Android membenarkan banyak penyesuaian dan ini termasuk keupayaan untuk menukar nada dering anda.