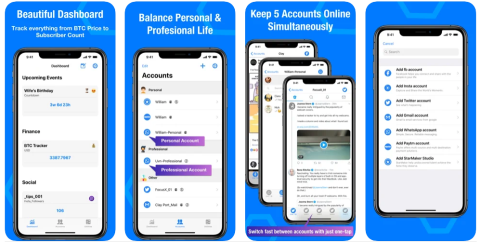

Najlepsze aplikacje do klonowania aplikacji na iPhonea w celu uruchomienia wielu kont | Nie jest wymagany jailbreak

Dowiedz się, jak sklonować aplikacje na iPhone

Komputery ułatwiają życie, ale każdy ma coś dziwnego. Wraz z rozwojem technologii zagrożenia stały się potężniejsze i bardziej powszechne. Obecnie ryzyko złośliwego oprogramowania osiągnęło swój szczyt z miliardem trafień docelowych. Od nieprawidłowego działania komputera po straty finansowe, złośliwe oprogramowanie celowo odgrywało swoją rolę. Chociaż istnieją środki ostrożności, które można podjąć, aby być bezpiecznym, ale nie są one w stanie zapewnić centowej gwarancji. Aby Ci w tym pomóc, omówimy i powiemy Ci wszystko, co musisz wiedzieć o złośliwym oprogramowaniu.

Co to jest złośliwe oprogramowanie?

Malware jest mal icious miękki towar , który jest przeznaczony do funkcjonalności komputera kompromis. Złośliwe oprogramowanie ma głównie na celu kradzież danych, ominięcie kontroli dostępu, naruszenie bezpieczeństwa oraz uszkodzenie komputera i znajdujących się na nim danych. Malware to nazwa, która jest powszechnie używana i zawiera wiele różnych złośliwych programów. Jeśli komputer zostanie zaatakowany przez złośliwe oprogramowanie, może to pozostać niezauważone, jeśli nie jesteś dobrze świadomy i przygotowany. Czasami jest za późno, aby zdać sobie sprawę, że twój komputer został zainfekowany, a dane na nim naruszone.

Przeczytaj także: Najlepsze narzędzia do usuwania złośliwego oprogramowania na komputer z systemem Windows w 2018 roku

Rodzaje złośliwego oprogramowania

Jak wspomniano, złośliwe oprogramowanie to duże pojęcie i zawiera wiele rodzajów. Złośliwe oprogramowanie zostało zaprojektowane tak, aby wyrządzić szkody na Twoim komputerze z zamiarem przechwycenia jak największej ilości informacji. Informacje te mogą później zostać wykorzystane przeciwko Tobie lub do kradzieży pieniędzy na różne sposoby. Rodzaje złośliwego oprogramowania można rozumieć jako:

1. Trojan : Trojan jest jednym z najpopularniejszych terminów oznaczających złośliwe oprogramowanie na komputerze. Koń trojański znany również jako „trojan” to rodzaj złośliwego oprogramowania, które podszywa się pod zwykły plik lub narzędzie, dzięki czemu użytkownicy mogą go pobrać bez zastanowienia. Gdy się dostanie, może zapewnić zdalny dostęp atakującemu i może w konsekwencji doprowadzić do strat finansowych, ponieważ atakujący usunie informacje finansowe i login banku z twojego komputera.

2. Wirus : Wirus to kolejna forma złośliwego oprogramowania, które może się kopiować i rozprzestrzeniać na wiele komputerów. Wirusy mogą się rozprzestrzeniać, przyklejając się do programu lub pliku wykonywalnego, który uwalnia je po uruchomieniu.

3. Oprogramowanie reklamowe : Oprogramowanie reklamowe to małe programy stworzone po to, aby wyświetlać reklamy, nawet jeśli ich nie chcesz. Oprogramowanie reklamowe najprawdopodobniej dostanie się do komputera, gdy pobierzesz bezpłatną wersję dowolnego oprogramowania ze strony internetowej innej firmy. Możesz doświadczyć obecności adware poprzez różne wyskakujące okienka i reklamy w witrynie na swoim komputerze.

4. Oprogramowanie szpiegujące : Oprogramowanie szpiegujące to złośliwe oprogramowanie, które ma na celu mieć na ciebie oko. Narzędzia te mogą rejestrować Twoją aktywność na Twoim komputerze, w tym zbieranie naciśnięć klawiszy, informacji o koncie, danych logowania, danych finansowych i osobistych itp. Oprogramowanie szpiegujące może również tworzyć bazę danych Twoich informacji i przekazywać je osobie atakującej.

Przeczytaj także: Jak chronić komputer przed złośliwym oprogramowaniem?

5. Ransomware : Jak sama nazwa wskazuje, Ransomware ma za zadanie dostać się do twojego komputera i poprosić o pieniądze. Ransomware to narzędzie, które możesz omyłkowo pobrać z dowolnej strony internetowej, która przejmuje kontrolę nad Twoim komputerem. Ogranicza dostęp użytkownika do komputera poprzez szyfrowanie lub blokowanie dysku twardego. Pokazuje również ekran blokady z kwotą okupu, którą należy zapłacić za odzyskanie dostępu do własnego komputera. To jedno z największych zagrożeń dla komputerów komercyjnych. W 2017 r. oprogramowanie ransomware zażądało okupu w postaci Bitcoina, aby nikt nie mógł go wyśledzić ze względu na jego zdecentralizowaną własność.

6. Rootkit : Rootkit jest łatwym do zdobycia i trudnym do rozpoznania narzędziem na twoim komputerze. Jest to rodzaj złośliwego oprogramowania, które ma na celu zdalny dostęp do komputera lub kontrolowanie go bez wykrycia przez żadne narzędzie bezpieczeństwa. Rootkit umożliwia atakującemu przejęcie kontroli nad Twoim komputerem i kradzież znajdujących się na nim danych. Zapobieganie i wykrywanie programu typu rootkit jest prawie niemożliwe ze względu na jego skryte działanie. Możesz dowiedzieć się więcej o rootkicie, klikając tutaj.

7. Błąd : błąd to wada w każdym oprogramowaniu, która powoduje niepożądany rezultat. Błędy nie są bardzo szkodliwe, ponieważ wynikają z błędu człowieka i mogą znajdować się tylko w kompilacji lub kodzie źródłowym. Błędy generalnie nie powodują poważnych szkód, ale z pewnością wpływają na zachowanie programu. Istnieje duże prawdopodobieństwo, że pozostaną niekontrolowane i niewykryte przez długi czas. Ponadto, jeśli błąd ma duże znaczenie, może spowodować zawieszenie lub awarię programu.

8. Bot : Boty są zaprojektowane do automatycznego wykonywania określonych działań. Ogólnie rzecz biorąc, boty są tworzone w nieszkodliwych celach, takich jak aukcje internetowe, wyszukiwarki, konkursy organizowane online itp. Istnieje jednak duże prawdopodobieństwo, że mogą zostać stworzone w złośliwych celach. Boty mogą być stosowane w botnetach, które są zbiorem systemów komputerowych kontrolowanych przez stronę trzecią w celu różnych ataków, takich jak DDos.

9. Robak : Robaki to najpowszechniejsze złośliwe oprogramowanie, które rozprzestrzenia się w sieci komputerowej poprzez wykorzystywanie luk w zabezpieczeniach systemu operacyjnego. Chociaż niektóre narzędzia rozpoznają robaki jako wirusy, są jednak pewne punkty, które odróżniają je od wirusa. Gdy znajdą się na twoim komputerze, szkodzą sieciom hostów, przeciążając serwery i zużywając przepustowość.

Przeczytaj także: Jak zabezpieczyć komputer Mac za pomocą Systweak Anti-Malware

10. Spam : Spam to proces zalewania Internetu tą samą treścią, która ma na celu wymuszenie zwrócenia na niego uwagi opinii publicznej. Większość spamu to reklamy komercyjne lub fałszywe produkty i usługi. Ważne jest, aby wiedzieć, że spam zazwyczaj nie jest rodzajem złośliwego oprogramowania, ale złośliwe oprogramowanie może być rozprzestrzeniane za pośrednictwem spamu.

Jak zapobiegać infekcji złośliwym oprogramowaniem?

1. Ochrona na komputerze: Ochronę przed złośliwym oprogramowaniem najlepiej zapewnia dedykowane narzędzie, takie jak Advanced System Protector dla Windows i Systweak Anti Malware dla komputerów Mac. Narzędzia te zostały zaprojektowane profesjonalnie z ogromną bazą danych złośliwego oprogramowania do zwalczania i można je pobrać całkowicie za darmo. Jeśli uzyskujesz dostęp do Internetu przez swój komputer, zdecydowanie zaleca się, aby wyposażyć go w profesjonalne narzędzie do zwalczania złośliwego oprogramowania.

2. Ochrona na Androida: Jeśli jesteś świadomy swojego Androida, oprócz przestrzegania zasad bezpieczeństwa, możesz również zainstalować aplikację Systweak Anti-Malware na Androida, która jest całkowicie darmowa.

3. Zaktualizuj narzędzia: Możesz zabezpieczyć swoje urządzenie przed infekcją złośliwym oprogramowaniem, aktualizując system operacyjny. Czasami pojawiają się nowe aktualizacje systemu operacyjnego, przeglądarek i oprogramowania z aktualizacjami zabezpieczeń i łatkami.

4. Usuń niepotrzebne narzędzia: Jednym z najlepszych sposobów uniknięcia ataku złośliwego oprogramowania jest odinstalowanie oprogramowania, którego pobierania nie pamiętasz. Musisz także usunąć oprogramowanie, którego już nie używasz.

5. Ostrożnie z wiadomościami e-mail: Ważne jest, aby zwracać szczególną uwagę podczas otwierania wiadomości e-mail i załącznika. Jeśli otrzymujesz dużo e-maili, przyjrzyj się bliżej, aby sprawdzić, czy nie jest to spam. Upewnij się, że nie otwierasz żadnego załącznika w wiadomości e-mail otrzymanej z nieznanego źródła.

6. Bezpieczne przeglądanie: surfowanie po sieci to najczęstsze zadanie na komputerze. Musisz jednak zachować szczególną ostrożność podczas przeglądania strony internetowej. Należy unikać wchodzenia na niezabezpieczone strony i zawsze sprawdzać znak https:// na pasku adresu, aby sprawdzić, czy strona jest legalna.

7. Wyloguj się po użyciu: Bardzo często pozostawia się profil zalogowany nawet po zakończeniu korzystania z portalu. Niezależnie od tego, czy jest to platforma społecznościowa, czy bank, ludzie po prostu zamykają kartę lub okno, aby wyjść z ekranu. Eksperci sugerują, że zamknięcie okna może nie wyprowadzić Cię ze stanu zalogowania, a to może prowadzić do utraty pieniędzy i tożsamości. Chociaż utratą tożsamości można się zająć za pomocą narzędzi takich jak Advanced Identity Protector, nadal ważne jest, aby bezpiecznie wylogować się z dowolnego profilu, do którego jesteś zalogowany.

Ogólnie rzecz biorąc, złośliwe oprogramowanie to tylko mały program, którego celem jest naruszenie bezpieczeństwa z wielu powodów. Możesz zapewnić sobie ochronę przed takim zagrożeniem, stosując dowolne z powyższych sugerowanych narzędzi i sztuczek. Musisz upewnić się, że pobierasz zawartość tylko z oficjalnych stron internetowych i nie zabawiasz żadnego nieznanego wydawcy lub nadawcy. Jeśli chcesz podzielić się dodatkowymi radami, daj nam znać w komentarzach poniżej.

Dowiedz się, jak sklonować aplikacje na iPhone

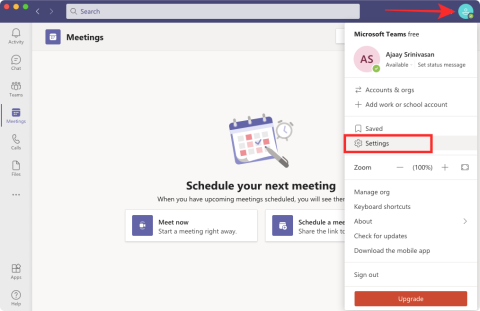

Dowiedz się, jak skutecznie przetestować kamerę w Microsoft Teams. Odkryj metody, które zapewnią doskonałą jakość obrazu podczas spotkań online.

Jak naprawić niedziałający mikrofon Microsoft Teams? Sprawdź nasze sprawdzone metody, aby rozwiązać problem z mikrofonem w Microsoft Teams.

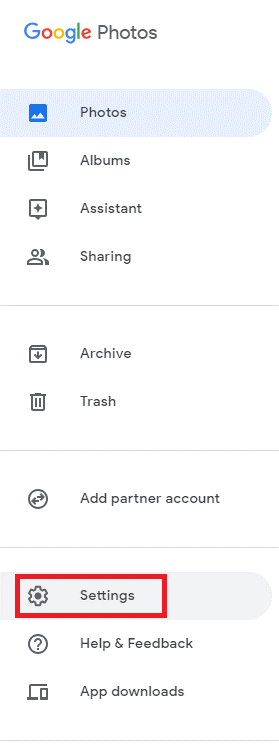

Jeśli masz dużo duplikatów zdjęć w Zdjęciach Google, sprawdź te cztery skuteczne metody ich usuwania i optymalizacji przestrzeni.

Chcesz zobaczyć wspólnych znajomych na Snapchacie? Oto, jak to zrobić skutecznie, aby zapewnić znaczące interakcje.

Aby zarchiwizować swoje e-maile w Gmailu, utwórz konkretną etykietę, a następnie użyj jej do utworzenia filtra, który zastosuje tę etykietę do zestawu e-maili.

Czy Netflix ciągle Cię wylogowuje? Sprawdź przyczyny oraz 7 skutecznych sposobów na naprawienie tego problemu na dowolnym urządzeniu.

Jak zmienić płeć na Facebooku? Poznaj wszystkie dostępne opcje i kroki, które należy wykonać, aby zaktualizować profil na Facebooku.

Dowiedz się, jak ustawić wiadomość o nieobecności w Microsoft Teams, aby informować innych o swojej niedostępności. Krok po kroku guide dostępny teraz!

Dowiedz się, jak wyłączyć Adblock w Chrome i innych przeglądarkach internetowych, aby móc korzystać z wartościowych ofert reklamowych.