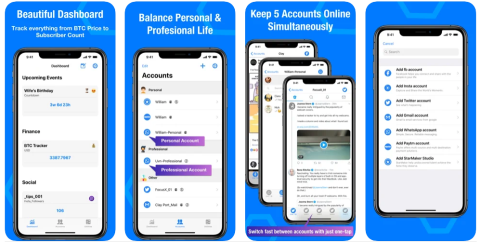

Najlepsze aplikacje do klonowania aplikacji na iPhonea w celu uruchomienia wielu kont | Nie jest wymagany jailbreak

Dowiedz się, jak sklonować aplikacje na iPhone

Pomimo aplikacji komunikatorów do czatów osobistych i rosnącego wykorzystania aplikacji komunikatorów internetowych w ustawieniach korporacyjnych, poczta e-mail pozostaje najlepszym i najczęściej używanym środkiem wymiany informacji zawodowych lub osobistych oraz udostępniania wielu dokumentów przez Internet. Łącząc serwery na całym świecie, e- maile pomagają użytkownikom udostępniać wszelkiego rodzaju dane, w tym poufne, bez ingerencji osób trzecich. Jednak będąc najszerzej akceptowaną platformą wymiany informacji, e-maile są również najczęściej atakowanym medium.

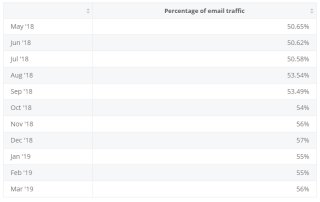

Wskaźnik globalnej dystrybucji spamu za pośrednictwem ruchu e-mail (źródło obrazu: Statista)

Według raportów Statista w 2018 roku na całym świecie było 3,8 miliarda aktywnych użytkowników poczty e-mail. Ta duża baza użytkowników przyciągnęła hakerów i napastników, którzy zamierzają ukraść cenne informacje od użytkowników, a następnie wykorzystać je do nielegalnych środków lub wyłudzenia okupu. Ponieważ zapory ogniowe i mechanizmy obrony antywirusowej stają się coraz lepsze, hakerzy tworzą również nowe metody kontynuowania ich naruszeń. To sprawiło, że identyfikacja spamu w usługach pocztowych była dość trudnym zadaniem.

Chociaż organizacje mogą sobie pozwolić na zbudowanie działającej 24 godziny na dobę zapory sieciowej chroniącej przed spamem i próbami włamań, dla indywidualnych użytkowników może to nie być takie łatwe. Dlatego powinni zdawać sobie sprawę z pewnych sygnałów ostrzegawczych, które mogą pomóc im wykryć i zidentyfikować spam w wiadomości e-mail. To ostatecznie zapobiega kradzieży ich danych osobowych lub kredytowych związanych z tą pocztą.

Jak rozpoznać spam?

Co to jest spam?

Źródło obrazu: PC World

Spam e-mail zazwyczaj odnosi się do niechcianych wiadomości e-mail, które są wysyłane do odbiorcy poczty w celach komercyjnych. W przypadku spamowania marketerzy najpierw uzyskują Twoje adresy z kont w mediach społecznościowych lub z dowolnej zarejestrowanej aplikacji lub usługi. Następnie mają tendencję do sprzedawania siebie lub swoich produktów, wysyłając Ci masowo wiadomości e-mail. Teraz te spamowe adresy e-mail nie zawsze mogą być niebezpieczne. Niektóre wiadomości spamowe są tylko próbą zirytowania Cię niechcianymi wiadomościami e-mail przez niecierpliwą grupę marketerów. Ale teraz spamowanie stało się coraz większe. Hakerzy wykorzystują spam do wysyłania wiadomości e-mail zawierających złośliwe pliki, foldery lub łącza. Ataki phishingowe są również przeprowadzane jako spam, w którym hakerzy mają tendencję do kradzieży danych osobowych i informacji kredytowych, aby przeforsować fałszywe lub oszukańcze oferty.

Oto kilka środków, które możesz podjąć, aby zidentyfikować spam w Twoich skrzynkach e-mail . Te kroki zapewnią, że nie zostaniesz wciągnięty w wiadomość e-mail, która może uszkodzić Twój system lub konto:

1. Sprawdź adresy e-mail

Źródło obrazu: LifeWire

Aby zidentyfikować spam w wiadomości e-mail, musisz najpierw upewnić się, że nadawca określonej wiadomości e-mail nie spamował adresu e-mail. Zdarzają się przypadki, gdy użytkownicy otrzymują wiele promocyjnych wiadomości e-mail od różnych marketerów. Większość prawdziwych marketerów, którzy używają Google jako swojego portalu pocztowego, kupuje własny G-Suite i rejestruje nazwę domeny po swojej firmie. Na przykład adresy e-mail pracowników Amazon zawsze będą miały format – [email protected] . Nie [ochrona poczty e-mail]. Użytkownicy zwykle nie zadają sobie trudu, aby odczytać nazwy domen, i to jest miejsce, w którym nie wykrywają adresu spamowego. To podszywanie się pod adresy e-mail jest również nazywane fałszowaniem wiadomości e-mail. Istnieje kilka przypadków oszustw, w których oszuści wykorzystują fałszywe lub wymyślone adresy e-mail w celu przejęcia kont użytkowników. Dlatego zawsze upewnij się, że każdy załącznik do wiadomości e-mail lub link wysłany do Ciebie pochodzi z autentycznego adresu e-mail, zanim otworzysz go w swoim systemie. Może to być złośliwy spam, który można wykryć za pośrednictwem adresu e-mail.

2. Nie otwieraj plików archiwum

Jednym z najłatwiejszych sposobów identyfikacji spamu jest sprawdzenie, czy istnieje plik archiwum wysłany do Ciebie z nieznanego konta. Pliki archiwum są ukryte w formatach folderów, takich jak ZIP, RAR, 7Z. Teraz, gdy pobierzesz ukryte pliki w folderze archiwum, twój systemowy skaner anty-malware lub antywirusowy może nie być w stanie wykryć spamu w tej wiadomości wysłanej za pośrednictwem tego folderu. Jeśli istnieje jakikolwiek złośliwy program, który nadawca dołączył do folderu, może to na wiele sposobów utrudnić prywatność systemu. Co więcej, może również zawierać plik kontroli poleceń, który zapewniałby zdalne sterowanie systemem hakerowi bez Twojej wiedzy.

3. Powstrzymaj się od wiadomości e-mail z prośbą o podanie danych osobowych lub poświadczeń płatności

Jednym z najsłynniejszych zidentyfikowanych spamów jest spam e-mailowy Netflix z 2018 roku. W tym przypadku istniała wiadomość e-mail rozsyłana za pośrednictwem spamowanego adresu e-mail z prośbą o informacje rozliczeniowe użytkowników. Treść e-maili została całkiem dobrze zaprojektowana, a interfejs skopiowany ze zwykłych e-maili promocyjnych z serwisu Netflix. Wiadomość e-mail twierdziła, że sam Netflix ma problemy z informacjami rozliczeniowymi danego użytkownika i chce, aby użytkownik ponownie zaktualizował dane uwierzytelniające rozliczenia za pomocą linku podanego w wiadomości e-mail.

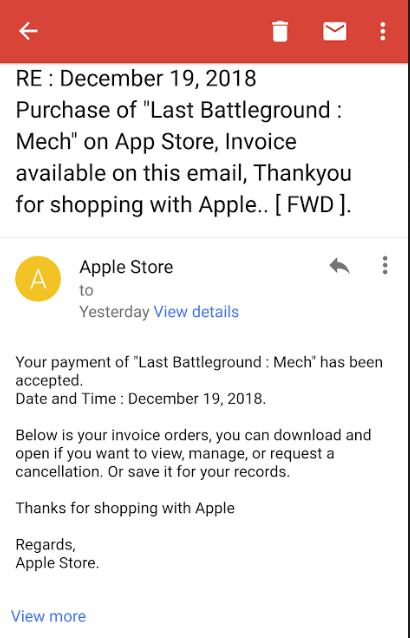

Źródło obrazu: Federalna Komisja Handlu

Użytkownicy zidentyfikowali również spam na kontach Gmail, które rozpoczęły się w imieniu Apple Inc. Zidentyfikowana wiadomość e-mail ze spamem wysłała fałszywy rachunek za transakcję za pośrednictwem App Store i poprosiła użytkownika o kliknięcie łącza w celu wyświetlenia faktury za to samo. Każdy użytkownik, który odwiedził łącze, napotkał wiadomość „Apple ID Blocked”, a następnie został poproszony o podanie danych osobowych w celu odblokowania. Do czasu wykrycia spamu oszuści zrabowali tożsamości setek konsumentów Apple.

Źródło obrazu: WestStar Multimedia Ent.

Użytkownicy nie mogą udostępniać żadnych informacji w odpowiedzi na takie e-maile. Firmy takiej rangi jak Netflix i Apple posiadają osobne i zabezpieczone portale dla takich procedur. Żadna aktualizacja informacji rozliczeniowych nie jest wysyłana pocztą. Dlatego uważaj na takie wiadomości phishingowe, aby zidentyfikować spam w wiadomościach e-mail i powstrzymać się od ujawniania swoich danych osobowych.

4. Uważaj na rozszerzenia

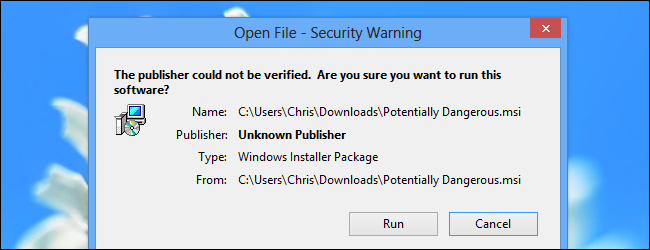

Źródło obrazu: How-To Geek

Aby zrozumieć, jak identyfikować spam w wiadomościach e-mail, należy pamiętać o czerwonych flagach związanych z plikami rozszerzeń. Wstrzykiwanie wirusa poprzez pliki złośliwych rozszerzeń jest najczęstszym przykładem spamu e-mail. Chociaż najczęstszym rozszerzeniem używanym do wstrzykiwania złośliwego oprogramowania do systemów za pośrednictwem poczty jest EXE, istnieją inne, o których również powinieneś wiedzieć. Te rozszerzenia plików nie powinny być uruchamiane w systemie, jeśli są wysyłane za pośrednictwem poczty e-mail. Mogą być bardzo zdolne do infiltracji plików systemowych, a nawet wyłączania środków antywirusowych. Oto kilka rozszerzeń, których nie powinieneś uruchamiać w swoim systemie, zwłaszcza jeśli są one dołączone do komercyjnej poczty:

5. Wykrywaj spam, analizując zawartość poczty

Źródło obrazu: LifeWire

Użytkownicy często otrzymują e-maile dotyczące zatwierdzenia kart kredytowych z banku, ofert kuponów z ulubionych sklepów firmowych, a może upominków od ulubionej firmy produkującej gadżety. Twoje konta są powiązane z wszelkiego rodzaju zakupami onlineplatformy, aplikacje do rezerwacji biletów i zamawiania jedzenia, które pobierasz na swój telefon. Twoje wybory i wyszukiwania z tych aplikacji są śledzone przez reklamodawców; na przykład widzisz podobne reklamy produktów, których szukasz na Facebooku. Czasami te zapisy są zbierane przez hakerów z różnych mediów. Następnie stosują taktyki, takie jak fałszywe oferty promocyjne i bezpłatne prezenty produktów/usług z Twoich wyszukiwań. Ma to na celu zwabienie Cię do podania danych uwierzytelniających konto i innych informacji w zamian za takie fałszywe oferty. Jest to następnie dalej wykorzystywane do nieautoryzowanych transakcji, przestępstw związanych z kradzieżą tożsamości i fałszowaniem dokumentów pod Twoim nazwiskiem.

Dlatego, aby zidentyfikować spam w wiadomości e-mail, użytkownicy muszą przejrzeć treść i przeanalizować, czy ma to sens, czy nie.

6. Użyj narzędzia innej firmy, aby zapobiec niebezpieczeństwu spamu

Źródło obrazu: Kaspersky

Chociaż czerwone flagi wyjaśnione powyżej są najczęstszymi, o których należy pamiętać podczas wykrywania spamu w poczcie. Ale zdarzają się próby spamowania, które pozostają niezauważone, a następnie oczywiście istnieją witryny, których nie powinniśmy oferować dostępu do naszej lokalizacji lub adresu e-mail. Zapisywanie haseł w przeglądarce może również spowodować ataki spamowe na Twój system dla tych haseł.

Aby upewnić się, że Twój system jest chroniony przed wszystkimi zagrożeniami ze strony spamu i może identyfikować spam w załącznikach do wiadomości e-mail i przeglądarkach, należy użyć narzędzia do ochrony tożsamości. Advanced Identity Protector to świetne oprogramowanie, które pomaga chronić dane osobowe i dane uwierzytelniające konta zapisane w przeglądarkach internetowych. Takie informacje mogą zostać wykorzystane śmiertelnie przeciwko Tobie, jeśli zostaną ujawnione i mogą spowodować problemy prawne i finansowe.

W związku z tym Advanced Identity Protector oferuje następujące usługi, aby zabezpieczyć Twoją obecność online przed różnego rodzaju spamem:

Identyfikacja spamu w poczcie za pomocą tych prostych sygnałów ostrzegawczych jest łatwiejsza. Pamiętaj, że te czerwone flagi mogą uchronić Cię przed atakami spamowymi, takimi jak niechciane komercyjne wiadomości e-mail, podszywanie się pod e-maile i próby phishingu. Jednak to nasza nieostrożność w Internecie prowadzi tych atakujących do naszych osobistych identyfikatorów i innych informacji. Korzystanie z Advanced Identity Protector może pomóc w uniknięciu tych błędów. Wykorzeniając wszystkie ślady tożsamości z działań przeglądarki, pomaga osiągnąć bezpieczne i bezpieczne przeglądanie i surfowanie po Internecie. Poza tym pomaga w zapisaniu wielu haseł, dzięki czemu nie musisz używać podobnych haseł do wszystkich kont, co z kolei jest niebezpieczne dla Twojej tożsamości internetowej.

Jeśli chcesz dowiedzieć się więcej o technologii, której używasz na co dzień i zagłębić się w nią, śledź Systweak na Twitterze i Facebooku. Ponadto zasubskrybuj nasz kanał YouTube, aby dowiedzieć się o ekscytujących narzędziach programowych od nas, które mogą być bardzo optymalne dla codziennego korzystania z systemu i Internetu.

Dowiedz się, jak sklonować aplikacje na iPhone

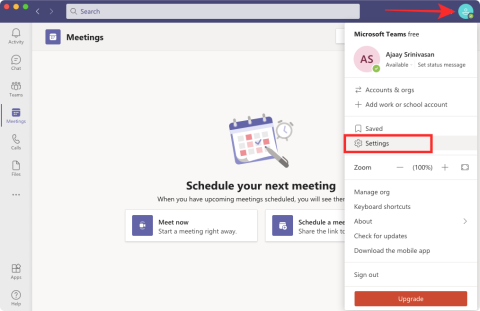

Dowiedz się, jak skutecznie przetestować kamerę w Microsoft Teams. Odkryj metody, które zapewnią doskonałą jakość obrazu podczas spotkań online.

Jak naprawić niedziałający mikrofon Microsoft Teams? Sprawdź nasze sprawdzone metody, aby rozwiązać problem z mikrofonem w Microsoft Teams.

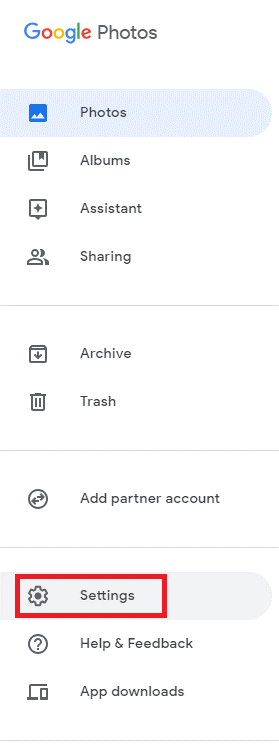

Jeśli masz dużo duplikatów zdjęć w Zdjęciach Google, sprawdź te cztery skuteczne metody ich usuwania i optymalizacji przestrzeni.

Chcesz zobaczyć wspólnych znajomych na Snapchacie? Oto, jak to zrobić skutecznie, aby zapewnić znaczące interakcje.

Aby zarchiwizować swoje e-maile w Gmailu, utwórz konkretną etykietę, a następnie użyj jej do utworzenia filtra, który zastosuje tę etykietę do zestawu e-maili.

Czy Netflix ciągle Cię wylogowuje? Sprawdź przyczyny oraz 7 skutecznych sposobów na naprawienie tego problemu na dowolnym urządzeniu.

Jak zmienić płeć na Facebooku? Poznaj wszystkie dostępne opcje i kroki, które należy wykonać, aby zaktualizować profil na Facebooku.

Dowiedz się, jak ustawić wiadomość o nieobecności w Microsoft Teams, aby informować innych o swojej niedostępności. Krok po kroku guide dostępny teraz!

Dowiedz się, jak wyłączyć Adblock w Chrome i innych przeglądarkach internetowych, aby móc korzystać z wartościowych ofert reklamowych.