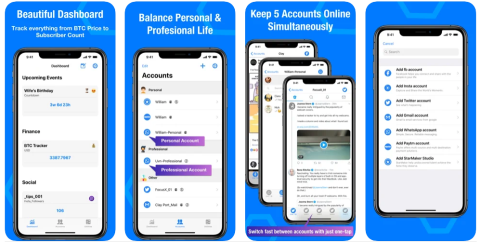

Najlepsze aplikacje do klonowania aplikacji na iPhonea w celu uruchomienia wielu kont | Nie jest wymagany jailbreak

Dowiedz się, jak sklonować aplikacje na iPhone

Przez cały ten czas słyszeliśmy o raportach o włamaniach i o tym, jak szybko hakerzy rozprzestrzeniają zagrożenie. Dla użytkowników nigdy nie jest wystarczająco okropne. Jednak dla hakerów jest bardziej nastawiony na zabawę, naukę i, co najważniejsze, pieniądze.

Przeglądając rok 2016, możemy spodziewać się, że hakerzy bawili się wesoło. Zaprogramowali, opracowali i uruchomili kilka szkodliwych programów. Ponadto udało im się przestraszyć użytkowników, być indywidualnymi użytkownikami lub organizacjami. Jednak podstawowym zapytaniem dla wielu użytkowników pozostaje — czym dokładnie jest hakowanie? Jak mogą się przed tym uchronić?

Zobacz też: Czy należy zachęcać do hakowania?

Czym jest hakowanie?

Hakowanie w najprostszym sensie oznacza techniczne wysiłki podejmowane w celu manipulowania normalnym zachowaniem systemu lub połączeń sieciowych i systemu z nim połączonego. Zazwyczaj hakowanie obejmuje złośliwe ataki programistyczne na Internet i inne sieci.

Większość użytkowników ma pasywne nastawienie do hakowania. Oczywiście wielu z nich zostało zaatakowanych i wyłudzonych bez konkretnego powodu. Jednak, gdy zagłębimy się trochę głębiej, zrozumiemy, że istnieją trzy rodzaje hakowania, a mianowicie hakowanie białych, szarych i czarnych kapeluszy. Wśród nich hakerzy praktykują ten drugi, w którym wszystko, co robi, jest nielegalne i stanowi przestępstwo. Powiedziawszy to, jeśli jest to nielegalne, to dlaczego w ogóle jest praktykowane?

Zobacz też: Incydenty hakerskie, które wstrząsnęły Internetem w 2016 roku

Jak rozprzestrzeniło się hakowanie?

Pierwsze szczepy hakerskie pojawiły się w latach 50. i 60. XX wieku. Niektórzy inżynierowie z MIT ukuli termin i koncepcję hakowania, ćwicząc programowanie sprzętu i inne starsze języki. Wtedy ludzie nie mieli pojęcia o hakowaniu, więc zaakceptowali to jako pozytywną etykietę. Szybko jednak uznano to za czynnik szkodliwy, gdyż w żaden sposób nie pomagał społeczeństwu. Ataki hakerskie rosły z każdą dekadą, stając się silne i coraz częstsze. Lata 80. stały się złotą erą hakowania. W tej dekadzie grupa hakerów o nazwie „414” została aresztowana przez FBI. Również w latach 80. społeczeństwo zyskało wystarczającą świadomość złośliwych działań hakerskich i zaczęło chronić się przed takimi atakami.

Po tym, jak wiele zostało zrobione, hakowanie nie zatrzymało się i mieliśmy nasz pierwszy najbardziej złośliwy atak złośliwego oprogramowania — Ransomware. Został wypuszczony w 1989 roku pod nazwą AIDS. Od tego czasu wiele szkodliwych programów jest opracowywanych i bombardowanych na niewinnych użytkowników.

Najbardziej złośliwe ataki hakerskie?

Przez cały ten czas mieliśmy niezliczoną ilość wirusów, ale tylko niektórym udało się rozprzestrzenić zagrożenie do tego stopnia, że zostały spopularyzowane w mgnieniu oka. Niektóre z tych złośliwych programów to CryptoLocker, ILOVEYOU, Strom Worm, Sasser & Netsky itp.

Między innymi Ransomware jest jednym z najsilniejszych złośliwych programów, które rozprzestrzeniły się w tej dekadzie. W szczególności rok 2016 został wyznaczony jako „Rok oprogramowania ransomware” i odnotował 500% wzrost liczby infekcji. Niektóre z najpopularniejszych ataków ransomware, które miały miejsce w tym roku, to Biały Dom , przechwytywanie komputerów Mac KeyRanger , Locky Ransomware atakujące szkoły K10 itp. Niemniej jednak niektóre z nich pozostały niezauważone, niezależnie od tego, czy były poważne.

Zobacz też: Czy zastanawiałeś się kiedyś, jak hakerzy zarabiają pieniądze?

Ataki, które w tym roku pozostały niezauważone

Nie wszystkie ataki są w centrum uwagi. W rzeczywistości istnieje kilka ataków, które pozostają całkowicie niezauważone, niezależnie od tego, czy są poważne. Ogólnie rzecz biorąc, ataki ukierunkowane pozostają niezauważone. Są to ataki, w których haker po uzyskaniu dostępu do systemu użytkownika zabierał informacje i usuwał wszystkie dowody. Co więcej, nie pozostawia to miejsca na śledzenie, a zatem nigdy nie otrzymują powiadomienia.

Możesz polubić: Najbardziej złośliwe włamania komputerowe, które wprawiły wszystkich w oszołomienie

Jak możesz się zabezpieczyć przed atakami hakerskimi?

Chociaż technologia gwałtownie się rozwija, złośliwe działania również się rozwijają. Użytkownicy są stale proszeni przez badaczy bezpieczeństwa, aby śledzili twoje działania online, a także podejmowali pewne środki bezpieczeństwa, aby uniknąć ataków hakerskich. Biorąc pod uwagę ataki, które pojawiają się dzisiaj, najlepszą alternatywą dla nich jest wykonanie bezpiecznej kopii zapasowej wszystkich danych. Aby chronić swoje dane, musisz używać zabezpieczeń w chmurze . W tym celu możesz użyć Right Backupi zapewnić absolutne bezpieczeństwo Twoich danych. Ponadto należy również używać rozszerzeń blokujących reklamy, autentycznych programów antywirusowych oraz aktualizować oprogramowanie, aplikacje i programy. Aktywne podejmowanie tych środków pomoże ci mieć bezpieczny rok 2017 (no cóż, jeśli nie całkowicie, to przynajmniej do pewnego stopnia), kiedy oczekuje się, że ataki hakerskie będą rosły z jeszcze większym uporem.

Dowiedz się, jak sklonować aplikacje na iPhone

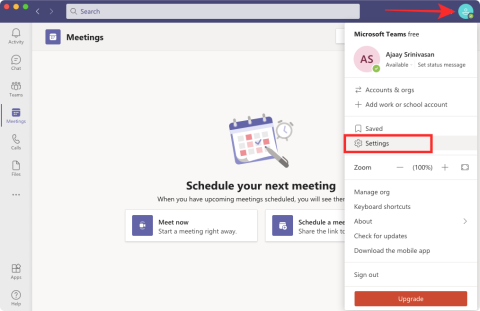

Dowiedz się, jak skutecznie przetestować kamerę w Microsoft Teams. Odkryj metody, które zapewnią doskonałą jakość obrazu podczas spotkań online.

Jak naprawić niedziałający mikrofon Microsoft Teams? Sprawdź nasze sprawdzone metody, aby rozwiązać problem z mikrofonem w Microsoft Teams.

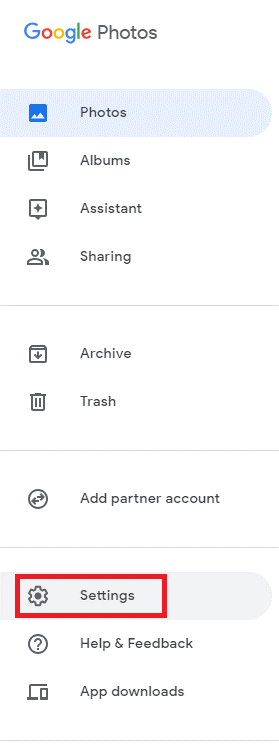

Jeśli masz dużo duplikatów zdjęć w Zdjęciach Google, sprawdź te cztery skuteczne metody ich usuwania i optymalizacji przestrzeni.

Chcesz zobaczyć wspólnych znajomych na Snapchacie? Oto, jak to zrobić skutecznie, aby zapewnić znaczące interakcje.

Aby zarchiwizować swoje e-maile w Gmailu, utwórz konkretną etykietę, a następnie użyj jej do utworzenia filtra, który zastosuje tę etykietę do zestawu e-maili.

Czy Netflix ciągle Cię wylogowuje? Sprawdź przyczyny oraz 7 skutecznych sposobów na naprawienie tego problemu na dowolnym urządzeniu.

Jak zmienić płeć na Facebooku? Poznaj wszystkie dostępne opcje i kroki, które należy wykonać, aby zaktualizować profil na Facebooku.

Dowiedz się, jak ustawić wiadomość o nieobecności w Microsoft Teams, aby informować innych o swojej niedostępności. Krok po kroku guide dostępny teraz!

Dowiedz się, jak wyłączyć Adblock w Chrome i innych przeglądarkach internetowych, aby móc korzystać z wartościowych ofert reklamowych.