Jak tworzyć i zarządzać pokojami w Google Chat

Dowiedz się wszystkiego o Google Chat. Zobacz, jak tworzyć pokoje i nimi zarządzać.

Dowiedz się wszystkiego o Google Chat. Zobacz, jak tworzyć pokoje i nimi zarządzać.

Szkoły i uniwersytety często udostępniają swoim uczniom bezpłatne usługi Wi-Fi. Dostęp może być niezwykle przydatny w dostępie do edukacji

Jeśli nie jesteś jednym z niewielu rodziców, którzy nie pozwalają swoim dzieciom na dostęp do technologii, Twoje dziecko prawdopodobnie ma telefon lub tablet, którego używa do

Czy jesteś użytkownikiem Twittera, który nie może już znieść przytłaczających wiadomości i trollingowych odpowiedzi na tweety, które stały się powszechne? Czy ci pisarze,

Nowa funkcja serwisu Netflix Party to świetny sposób na zdalne udostępnianie serwisu Netflix. Chociaż udostępnianie konta jest mile widziane, a nawet w niektórych przypadkach niezgodne z Regulaminem,

Nie jest tajemnicą, że Twoja przeglądarka może zapisywać historię wyszukiwania i przeglądania, ale czy wiesz, że sam Google też może? Zakładając, że jesteś zalogowany do

W filmie z 2002 roku, Raport mniejszości, jest scena, w której główny bohater wchodzi do sklepu Gap i jest witany przez holograficzną kobietę. Ona wita

Dropbox to jedna z najbardziej przydatnych i używanych usług przechowywania w chmurze, ale czy jesteś pewien, że czerpiesz z niej jak najwięcej? Są świetne wskazówki

Istnieją różne sposoby znajdowania niskich cen lotów. Na przykład możesz zainstalować aplikacje na Androida, które pomogą Ci zaoszczędzić pieniądze na lotach. Jednak,

Wydrukowanie prezentacji opartej na slajdzie może być bardzo pomocne podczas wszelkiego rodzaju wystąpień publicznych, nauki i nie tylko – zwłaszcza jeśli masz notatki

Dowiedz się, czego nie robić, aby zachować bezpieczeństwo podczas korzystania z publicznej sieci Wi-Fi.

Bitdefender oferuje szereg produktów zabezpieczających komputer, w tym usługę VPN. Jednak usługa VPN jest dostępna tylko w pakiecie z jednym z

Na platformach społecznościowych często możesz chcieć, aby Twoje posty były widoczne dla wszystkich. Są jednak chwile, w których możesz chcieć, aby Twoje posty były tylko

Discord to świetna platforma komunikacyjna przeznaczona dla graczy. Obsługa komunikacji tekstowej, głosowej i wideo sprawia, że Discord jest szczególnie

Warrant canary to metoda negatywnej wypowiedzi, za pomocą której strona internetowa lub firma może poinformować swoich użytkowników, że zastosowali się do sądu kneblującego Czy słyszałeś pojęcie Warrant Canary i zastanawiasz się, co ono oznacza? Nasz przewodnik pomoże Ci zrozumieć ten post.

W miarę jak koronawirus szturmem podbija świat, coraz więcej osób zostaje poddanych kwarantannie w swoich domach. Z tym wydłużonym czasem wolnym i nałożonymi ograniczeniami

Użytkownicy są siłą napędową każdej przestrzeni roboczej Slack. Oczywiście bez żadnych użytkowników nie ma nikogo, kto mógłby publikować lub czytać wiadomości. Aby móc dodawać osoby do

Chroń swoją prywatność i zapobiegaj znajdowaniu Cię w Duo przy użyciu Twojego adresu e-mail. Zobacz, jakie ustawienia musisz zmienić.

Numery telefonów mają podstawową strukturę, chociaż dokładna struktura różni się w zależności od kraju. Podstawowy format nazywa się E.164, który

Mapy Google mają dedykowaną opcję pomiaru odległości, która pozwala szybko zmierzyć odległość między dwoma punktami.

Jeśli YouTube nie odtwarza filmów prawidłowo, wypróbuj te czynności, aby rozwiązać problem.

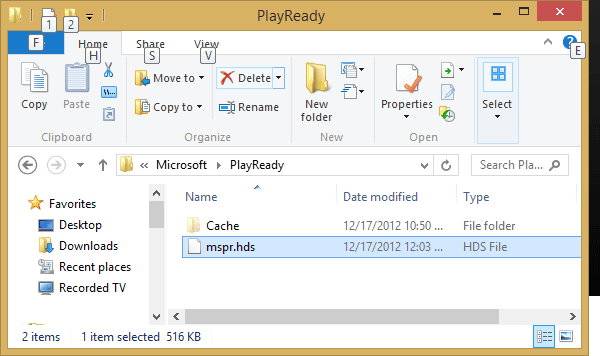

Czy masz problem z przeglądaniem treści Netflix z powodu błędu DRM? Mamy poprawkę dla użytkowników Microsoft Windows i MacOS.

Amazon(.com) to gigant eCommerce, wiodący sprzedawca internetowy na świecie. Od rozpoczęcia sprzedaży książek do teraz hostingu własnego streamingu wideo

W dłuższych dokumentach rozbicie tekstu na rozdziały lub sekcje jest prawie oczywiste. W fizycznym dokumencie przeskakiwanie do przodu lub do tyłu jest łatwe — to nie tak

Pokażemy Ci, jak przenieść dane z Dysku Google z jednego konta Google na drugie, korzystając z jednej z dwóch metod opisanych w tym samouczku.

Przejmij kontrolę nad danymi zapisanymi przez Google na temat Twoich nawyków przeglądania. Dowiedz się, jak to wszystko usunąć, wykonując te czynności.

Istnieje wiele różnych rodzajów luk w zabezpieczeniach znalezionych na stronach internetowych, jedna interesująca nazywa się „Session Fixation”. Utrwalanie sesji jest

Funkcja reklamowana na wielu nowoczesnych routerach Wi-Fi to „Beamforming”. Informacje na opakowaniu ogólnie wyjaśniają, że może poprawić zasięg Wi-Fi i Dowiedz się, co oznacza Wi-Fi Beamforming i o co chodzi w tym przewodniku.

Nigdy nie chciałbyś przegapić ważnej wiadomości w Slack. Może to prowadzić do niedotrzymania terminów i nieporozumień w miejscu pracy. Niestety,

Korzystając z dowolnej usługi, która umożliwia komunikację z innymi użytkownikami, możesz natknąć się na użytkowników, którzy są nadmiernie nieprzyjemni. W wielu przypadkach po prostu