Windows 11 vs. MacOS – Pięć Kluczowych Różnic

Windows 11 vs. MacOS – Odkryj kluczowe różnice między tymi systemami operacyjnymi, aby pomóc w wyborze urządzenia.

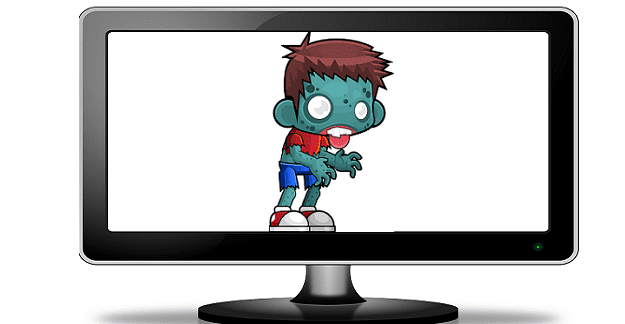

Jeśli po raz pierwszy słyszysz termin „ komputer zombie ” i nie wiesz, co ono oznacza, czytaj dalej ten przewodnik, aby dowiedzieć się więcej na jego temat. Nawiasem mówiąc, twoja maszyna może być komputerem zombie, nawet nie będąc tego świadomym.

Komputer zombie to zaatakowana maszyna, którą hakerzy mogą zdalnie kontrolować i zlecać jej wykonywanie różnych złośliwych zadań. Większość komputerów zombie to w rzeczywistości komputery domowe, których właścicielami i którymi są przeciętni Joe i Jane. Najgorsze jest to, że użytkownicy rzadko podejrzewają, że hakerzy przejęli ich komputery i zamienili je w zombie.

Atak zombie to skoordynowany atak na komputery zombie, który obejmuje tysiące komputerów zdalnie kontrolowanych przez hakerów. Wszystkie te komputery współpracują ze sobą, aby osiągnąć wspólny cel, taki jak spamowanie użytkowników, kradzież danych lub zatykanie całych systemów.

Hakerzy preferują ataki zombie, ponieważ są tanie (nie muszą płacić za przepustowość) i są trudne do wykrycia.

Hakerzy często wykorzystują komputery zombie do przeprowadzania ataków spamowych . W rzeczywistości analitycy bezpieczeństwa szacują, że około 80 procent ataków spamowych dotyczy komputerów zombie. Hakerzy często polegają na zombie, aby przeprowadzać ataki typu phishing i kradzież danych .

Zombie są idealne do przeprowadzania ataków DDoS . Kierując jednocześnie dużą liczbę żądań do jednej witryny, hakerzy mogą spowolnić, a nawet spowodować awarię serwerów tej witryny.

Cyberprzestępcy mogą również wykorzystywać komputery zombie do przechowywania i dystrybucji nielegalnych plików . A tak przy okazji, czy pamiętasz falę ataków ransomware z 2017 roku, w której na czele stoją Wannacry i Petya? Tak, hakerzy wykorzystali komputery zombie do przeprowadzenia ataków ransomware.

Komputer zombie jest często trudny do zauważenia, ponieważ objawy rzadko uruchamiają dzwonki alarmowe. Dzieje się tak, ponieważ urządzenia pozostają uśpione i działają zgodnie z przeznaczeniem, dopóki hakerzy nie zaczną wydawać im poleceń. Gdy objawy stają się widoczne, właściciele zazwyczaj doświadczają problemów ze spowolnieniem komputera , nieznane procesy mogą pojawić się w Menedżerze zadań; możesz również zauważyć wzrost wykorzystania przepustowości, a także wysokie zużycie procesora i pamięci RAM.

Bot to skrypt lub narzędzie, które umożliwia hakerom uruchamianie zadań na zainfekowanych maszynach. Zombie to komputer, który został zainfekowany przez boty. Mówiąc najprościej, boty infekują zwykłe komputery i zamieniają je w zombie. Innymi słowy, boty są środkiem, a ich rezultatem są komputery zombie. Kiedy hakerzy wykorzystują komputery zombie do rozprzestrzeniania złośliwego oprogramowania, zamieniają je w boty.

Hakerzy nieustannie poszukują możliwości zwiększenia puli komputerów zombie w celu przeprowadzania ataków na dużą skalę, takich jak ataki DDoS. Im większa liczba komputerów zombie, tym większe szkody mogą wyrządzić hakerzy. Sieć maszyn zombie gotowych do rozprzestrzeniania złośliwego oprogramowania lub przeprowadzania ataków zombie nazywana jest botnetem.

Jeśli chcesz, aby Twój komputer był bezpieczny i nie zmienił się w zombie, postępuj zgodnie z poniższymi wskazówkami.

Komputer zombie to maszyna, która nie ma już własnej woli, tak jak żywe trupy. Dzieje się tak, ponieważ hakerzy mogą zdalnie kontrolować jego zachowanie i używać go do rozprzestrzeniania złośliwego oprogramowania i spamu lub przeprowadzania ataków DDoS. Aby zapewnić bezpieczeństwo komputera, zainstaluj niezawodny program antywirusowy i kompatybilne narzędzie antymalware.

Czy kiedykolwiek podejrzewałeś, że Twoja maszyna może być komputerem zombie? Jakie znaki zabrzmiały po alarmie? Daj nam znać w komentarzach poniżej.

Windows 11 vs. MacOS – Odkryj kluczowe różnice między tymi systemami operacyjnymi, aby pomóc w wyborze urządzenia.

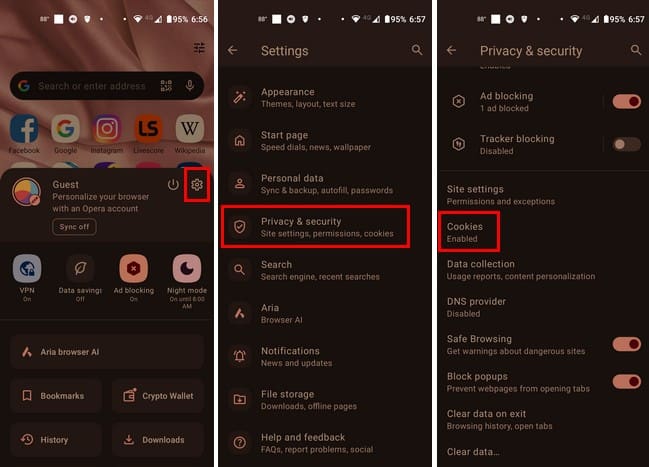

Kiedy słyszysz słowo ciasteczka, możesz pomyśleć o tych z kawałkami czekolady. Istnieją jednak także ciasteczka w przeglądarkach, które pomagają w skonfigurowaniu preferencji dotyczących ciasteczek w przeglądarce Opera na Androidzie.

Jeśli ustawisz ekran blokady na swoim urządzeniu z Androidem, ekran wprowadzania PIN-u będzie zawierał przycisk Połączenie alarmowe w dolnej część ekranu. Przycisk umożliwi każdemu, kto złapie telefon, zadzwonienie pod numer 911 w przypadku nagłej sytuacji bez potrzeby wprowadzania PIN-u lub wzoru blokady.

Ustaw Chrome, aby usuwał pliki cookie po wyjściu, aby poprawić bezpieczeństwo poprzez usunięcie plików cookie, gdy zamkniesz wszystkie okna przeglądarki. Oto jak to zrobić.

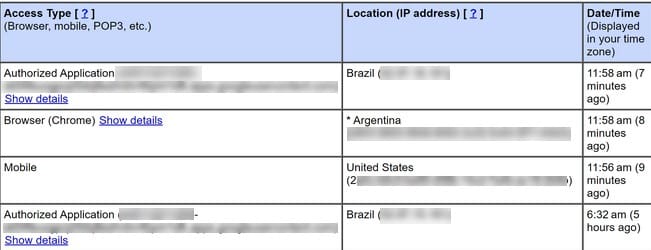

Sprawdź historię logowania do Gmaila i zobacz, jakie wiadomości wysyłałeś lub usuwałeś, korzystając z tych przyjaznych dla początkujących instrukcji.

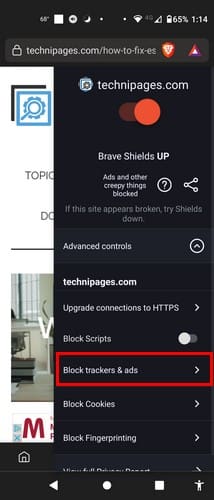

Jak skonfigurować ustawienia blokady reklam w Brave na Androidzie, postępując zgodnie z tymi krokami, które można wykonać w mniej niż minutę. Chroń się przed intruzyjnymi reklamami, korzystając z tych ustawień blokady reklam w przeglądarce Brave na Androida.

Dowiedz się, dlaczego podczas próby przechwycenia ekranu pojawia się komunikat "Nie można wykonać zrzutu ekranu z powodu komunikatu o polityce bezpieczeństwa" na urządzeniach z Androidem.

Twój pracodawca może monitorować, co robisz w usłudze Teams, rejestrował rozmowy i nagrywać rozmowy. Dowiedz się więcej o prywatności i bezpieczeństwie w Microsoft Teams.

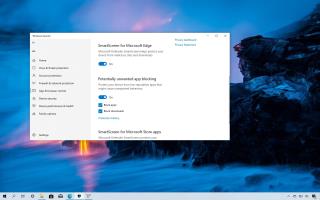

Dowiedz się, jak wyłączyć Windows Defender SmartScreen w Windows 11, aby umożliwić korzystanie z zaufanych aplikacji. Przeczytaj nasze kroki dla bezpieczeństwa twojego systemu.

Windows 10 może teraz blokować potencjalnie niechciane aplikacje, a oto jak włączyć tę funkcję począwszy od wersji 2004.

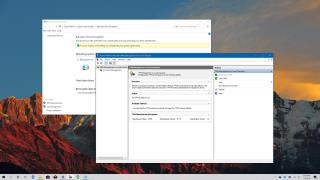

Możesz wykonać te czynności, aby sprawdzić, czy Twój komputer ma układ Trusted Platform Module (TPM), aby włączyć szyfrowanie dysków lub funkcję BitLocker w systemie Windows 10

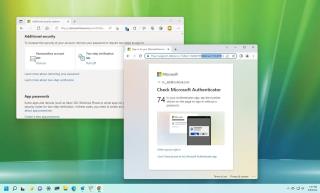

Możesz włączyć weryfikację dwuetapową na swoim koncie Microsoft w ustawieniach Zaawansowane opcje zabezpieczeń. Możesz także wyłączyć tę funkcję.

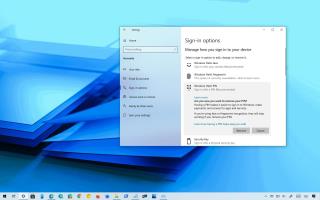

Aby usunąć kod PIN konta w systemie Windows 10, przejdź do pozycji Ustawienia > Konta > Opcje logowania i usuń kod PIN Windows Hello.

Chrome zawiera tajne narzędzie o nazwie Czyszczenie Chrome, które służy do usuwania złośliwego oprogramowania z komputera z systemem Windows 10. Oto jak z niego korzystać.

Oto dwa sposoby usunięcia hasła do konta w systemie Windows 10 podczas korzystania z konta Microsoft lub konta lokalnego.

W systemie Windows 10 możesz szybko OTWORZYĆ PORT w ZAPORZE, używając Zabezpieczenia systemu Windows. Oto jak to zrobić i kroki, aby zamknąć port.

Jeśli nie masz dostępu do swojego konta YouTube, przejdź do strony odzyskiwania konta i odpowiedz na pytania zabezpieczające, aby odzyskać konto.

Jeśli Kaspersky Antivirus nie chce się odinstalować, usuń program z Panelu sterowania i usuń folder KasperskyLab z Edytora rejestru.

W systemie Windows 11 możesz bezpłatnie chronić swój komputer przed wirusami i hakerami za pomocą wielu wbudowanych narzędzi. Oto wszystko, co musisz wiedzieć.

Chroń swoje poufne informacje przed oczami szpiegów. Oto, jak ukryć dane ekranu blokady na Androidzie.

Jeśli nieprzypięte aplikacje i programy ciągle pojawiają się na pasku zadań, możesz edytować plik Layout XML i usunąć niestandardowe linie.

Usuń zapisane informacje z funkcji Autofill w Firefoxie, postępując zgodnie z tymi szybkim i prostymi krokami dla urządzeń z systemem Windows i Android.

W tym samouczku pokażemy, jak wykonać miękki lub twardy reset na urządzeniu Apple iPod Shuffle.

Na Google Play jest wiele świetnych aplikacji, w które warto się zaangażować subskrypcyjnie. Po pewnym czasie lista subskrypcji rośnie i trzeba nimi zarządzać.

Szukając odpowiedniej karty do płatności, można się mocno zdenerwować. W ostatnich latach różne firmy opracowały i wprowadziły rozwiązania płatności zbliżeniowych.

Usunięcie historii pobierania na urządzeniu z Androidem pomoże zwiększyć przestrzeń dyskową i poprawić porządek. Oto kroki, które należy podjąć.

Ten przewodnik pokaże Ci, jak usunąć zdjęcia i filmy z Facebooka za pomocą komputera, urządzenia z systemem Android lub iOS.

Spędziliśmy trochę czasu z Galaxy Tab S9 Ultra, który idealnie nadaje się do połączenia z komputerem z systemem Windows lub Galaxy S23.

Wycisz wiadomości tekstowe w grupie w Androidzie 11, aby kontrolować powiadomienia dla aplikacji Wiadomości, WhatsApp i Telegram.

Wyczyść historię URL paska adresu w Firefox i zachowaj sesje prywatne, postępując zgodnie z tymi szybkim i łatwymi krokami.