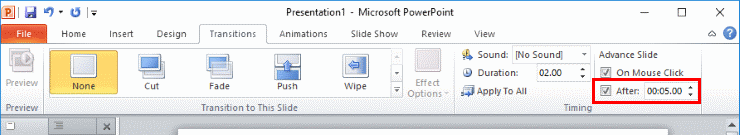

Jak automatycznie przełączać slajdy w PowerPoint 365

Samouczek pokazujący, jak ustawić automatyczne odtwarzanie prezentacji w Microsoft PowerPoint 365 poprzez ustawienie czasu przełączania slajdów.

Głównym celem tego artykułu jest ulepszenie ochrony wymiany online w przypadku utraty danych lub konta, które zostało złamane, poprzez postępowanie zgodnie z najlepszymi praktykami bezpieczeństwa firmy Microsoft i przejście przez rzeczywistą konfigurację. Firma Microsoft oferuje dwa poziomy zabezpieczeń poczty e-mail platformy Microsoft 365 — Exchange Online Protection (EOP) i Microsoft Defender Advanced Threat Protection. Rozwiązania te mogą zwiększyć bezpieczeństwo platformy Microsoft i złagodzić obawy dotyczące bezpieczeństwa poczty e-mail platformy Microsoft 365.

1 Włącz szyfrowanie wiadomości e-mail

2 Włącz blokowanie przekazywania reguł klienta

4 Nie zezwalaj na przekazywanie skrzynek pocztowych

6 Spam i złośliwe oprogramowanie

9 Skonfiguruj rozszerzone filtrowanie

10 Konfiguracja bezpiecznych łączy ATP i zasad bezpiecznych załączników

12 Nie zezwalaj na udostępnianie szczegółów kalendarza

13 Włącz przeszukiwanie dziennika kontroli

14 Włącz audyt skrzynek pocztowych dla wszystkich użytkowników

15 poleceń powershell audytujących skrzynkę pocztową

16 Przegląd zmian ról co tydzień

17 Przejrzyj zasady przekazywania skrzynek pocztowych raz w tygodniu

18 Sprawdź dostęp do skrzynki pocztowej przez osoby niebędące właścicielami Raport co dwa tygodnie

19 Co tydzień przeglądaj raport o wykrytych złośliwych programach

20 Cotygodniowe przeglądanie raportu aktywności na koncie

Włącz szyfrowanie wiadomości e-mail

Reguły szyfrowania wiadomości e-mail można dodać, aby zaszyfrować wiadomość za pomocą określonego słowa kluczowego w temacie lub treści. Najczęstszym jest dodanie „Bezpieczny” jako słowa kluczowego w temacie, aby zaszyfrować wiadomość. Szyfrowanie wiadomości M365/O365 działa z usługami Outlook.com, Yahoo!, Gmail i innymi usługami poczty e-mail. Szyfrowanie wiadomości e-mail zapewnia, że tylko zamierzeni adresaci mogą wyświetlać treść wiadomości.

Aby sprawdzić, czy dzierżawa jest skonfigurowana do szyfrowania, użyj następującego polecenia, upewniając się, że wartość Sender jest prawidłowym kontem w ramach dzierżawy:

Test-IRMConfiguration -Sender [email protected]

Jeśli widzisz „WYNIK OGÓLNY: ZALECANE”, jesteś gotowy do pracy

Przeczytaj także : Jak szyfrować wiadomości e-mail Microsoft 365 za pomocą ATP?

Włącz blokowanie przekazywania reguł klienta

Jest to reguła transportu, która pomaga zatrzymać eksfiltrację danych za pomocą reguł utworzonych przez klienta, które automatycznie przekazują wiadomości e-mail ze skrzynek pocztowych użytkowników na zewnętrzne adresy e-mail. Jest to coraz powszechniejsza metoda wycieku danych w organizacjach.

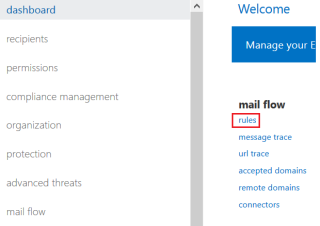

Przejdź do Exchange Admin Center>Przepływ poczty>Reguły

Kliknij znak plus i wybierz Zastosuj szyfrowanie wiadomości Microsoft 365 i ochronę praw do wiadomości…

Dodaj następujące właściwości do reguły:

Wskazówka 1: W przypadku trzeciego warunku musisz wybrać Właściwości wiadomości > Uwzględnij ten typ wiadomości, aby uzyskać opcję automatycznego przesyłania dalej do wypełnienia

Wskazówka 2 : W przypadku czwartego warunku musisz wybrać Zablokuj wiadomość…> odrzuć wiadomość i dołącz wyjaśnienie, aby wypełnić

Powershell

Nie zezwalaj na przekazywanie skrzynek pocztowych

Usuń-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Filtrowanie połączeń

Używasz filtrowania połączeń w EOP do identyfikowania dobrych lub złych źródłowych serwerów poczty e-mail na podstawie ich adresów IP. Kluczowymi składnikami domyślnej polityki filtrów połączeń są:

Lista dozwolonych adresów IP : Pomiń filtrowanie spamu dla wszystkich wiadomości przychodzących ze źródłowych serwerów poczty e-mail, które określisz według adresu IP lub zakresu adresów IP. Aby uzyskać więcej informacji o tym, jak lista dozwolonych adresów IP powinna pasować do ogólnej strategii bezpiecznych nadawców, zobacz Tworzenie list bezpiecznych nadawców w EOP .

Lista zablokowanych adresów IP : blokuj wszystkie wiadomości przychodzące ze źródłowych serwerów poczty e-mail, które określisz według adresu IP lub zakresu adresów IP. Wiadomości przychodzące są odrzucane, nie są oznaczane jako spam i nie jest stosowane żadne dodatkowe filtrowanie. Aby uzyskać więcej informacji na temat tego, jak lista zablokowanych adresów IP powinna pasować do ogólnej strategii blokowanych nadawców, zobacz Tworzenie list zablokowanych nadawców w EOP .

Spam i złośliwe oprogramowanie

Pytania do zadania:

Złośliwe oprogramowanie

Jest to już skonfigurowane w całej firmie za pomocą domyślnej polityki ochrony przed złośliwym oprogramowaniem. Czy musisz tworzyć bardziej szczegółowe zasady dla określonej grupy użytkowników, takie jak dodatkowe powiadomienia za pośrednictwem tekstu lub ulepszone filtrowanie na podstawie rozszerzeń plików?

Polityka antyphishingowa

Subskrypcje platformy Microsoft 365 są dostarczane ze wstępnie skonfigurowanymi domyślnymi zasadami ochrony przed wyłudzaniem informacji, ale jeśli masz odpowiednią licencję na usługę ATP, możesz skonfigurować dodatkowe ustawienie dla prób personifikacji w ramach dzierżawy. Tutaj będziemy konfigurować te dodatkowe ustawienia.

Przeczytaj także : Microsoft Cloud App Security: ostateczny przewodnik

Skonfiguruj rozszerzone filtrowanie

Aby uzyskać rozszerzone kroki konfiguracji filtrowania: kliknij tutaj

Skonfiguruj zasady bezpiecznych łączy ATP i bezpiecznych załączników

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) umożliwia tworzenie zasad bezpiecznych łączy i bezpiecznych załączników w Exchange, Teams, OneDrive i SharePoint. Detonacja w czasie rzeczywistym następuje, gdy użytkownik kliknie dowolny link, a treść znajduje się w środowisku piaskownicy. Załączniki są otwierane w środowisku piaskownicy, zanim zostaną w pełni dostarczone pocztą e-mail. Umożliwia to wykrywanie złośliwych załączników i linków typu zero-day.

Dodaj SPF, DKIM i DMARC

To add records:

Użyj następującego formatu rekordu CNAME :

Gdzie :

= nasza domena podstawowa = Prefiks naszego rekordu MX (np. domain-com.mail.protection.outlook.com)

= domena.onmicrosoft.com

Przykład : DOMAIN = techieberry.com

Rekord CNAME #1:

Nazwa hosta: selector1._domainkey.techiebery.com

Wskazuje na adres lub wartość: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

Rekord CNAME #2 :

Nazwa hosta : selector2._domainkey.techiebery.com

Punkty do adresu lub wartości: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

_dmarc.domain TTL W TXT “v=DMARC1; proc=100; p=polityka

Gdzie :

= domena, którą chcemy chronić

= 3600

= wskazuje, że ta reguła powinna być używana dla 100% wiadomości e-mail

= określa, jaką politykę ma przestrzegać serwer odbierający, jeśli DMARC nie powiedzie się.

UWAGA: Możesz ustawić brak, poddać kwarantannie lub odrzucić

Przykład :

Nie zezwalaj na udostępnianie szczegółów kalendarza

Nie należy zezwalać użytkownikom na udostępnianie szczegółów kalendarza użytkownikom zewnętrznym. Ta funkcja umożliwia użytkownikom udostępnianie pełnych szczegółów swoich kalendarzy użytkownikom zewnętrznym. Atakujący bardzo często spędzają czas na poznawaniu Twojej organizacji (przeprowadzając rekonesans) przed rozpoczęciem ataku. Publicznie dostępne kalendarze mogą pomóc atakującym zrozumieć relacje organizacyjne i określić, kiedy konkretni użytkownicy mogą być bardziej narażeni na atak, na przykład podczas podróży.

Włącz przeszukiwanie dzienników kontroli

Należy włączyć rejestrowanie danych inspekcji dla usługi Microsoft 365 lub Office 365, aby mieć pewność, że masz rejestr interakcji każdego użytkownika i administratora z usługą, w tym Azure AD, Exchange Online, Microsoft Teams i SharePoint Online/OneDrive dla Firm. Dane te umożliwią zbadanie i określenie zakresu naruszenia bezpieczeństwa, jeśli kiedykolwiek wystąpi. Ty (lub inny administrator) musisz włączyć rejestrowanie kontrolne przed rozpoczęciem przeszukiwania dziennika kontrolnego .

$auditlog = Search-UnifiedAuditLog -StartDate 01.01.2021 -EndDate 31.01.2021 -RecordType SharePointFileOperation

$auditlog | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Włącz audyt skrzynek pocztowych dla wszystkich użytkowników

Domyślnie cały dostęp niebędący właścicielem jest kontrolowany, ale musisz włączyć kontrolę w skrzynce pocztowej, aby dostęp właściciela również był kontrolowany. Umożliwi to wykrycie nielegalnego dostępu do aktywności Exchange Online, jeśli konto użytkownika zostało naruszone. Będziemy musieli uruchomić skrypt PowerShell, aby umożliwić inspekcję dla wszystkich użytkowników.

UWAGA : Użyj dziennika audytu, aby wyszukać aktywność skrzynki pocztowej, która została zarejestrowana. Możesz wyszukiwać aktywność dla określonej skrzynki pocztowej użytkownika.

Lista działań audytu skrzynki pocztowej

Polecenia powershell audytujące skrzynki pocztowe

Aby sprawdzić stan audytu skrzynki pocztowej:

Get-Mailbox [email protected] | fl *audyt*

Aby przeszukać inspekcję skrzynki pocztowej:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01.01.2021 -EndDate 31.01.2021

Aby wyeksportować wyniki do pliku csv:

Search-MailboxAuditLog [email protected] -ShowDetails -Data rozpoczęcia 1.01.2021 -Data zakończenia 31.01.2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

Aby wyświetlić i wyeksportować dzienniki na podstawie operacji :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operacje HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Właściciel -StartDate 01.01.2021 -EndDate 31.01.2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Aby wyświetlić i wyeksportować dzienniki oparte na typach logowania :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Właściciel,Delegant,Administrator -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Przegląd zmian ról co tydzień

Powinieneś to zrobić, ponieważ powinieneś uważać na niedozwolone zmiany grup ról, które mogą dać atakującemu wyższe uprawnienia do wykonywania bardziej niebezpiecznych i wpływowych czynności w Twojej dzierżawie.

Monitoruj zmiany ról we wszystkich najemcach klientów

Przejrzyj zasady przekazywania skrzynek pocztowych raz w tygodniu

Reguły przekierowania skrzynek pocztowych do domen zewnętrznych należy sprawdzać przynajmniej raz w tygodniu. Można to zrobić na kilka sposobów, w tym po prostu przeglądając listę reguł przekierowania poczty do domen zewnętrznych we wszystkich skrzynkach pocztowych za pomocą skryptu PowerShell lub przeglądając aktywność tworzenia reguł przekierowania poczty w ostatnim tygodniu z przeszukiwania dzienników inspekcji. Chociaż istnieje wiele uzasadnionych zastosowań reguł przekazywania poczty do innych lokalizacji, jest to również bardzo popularna taktyka eksfiltracji danych przez atakujących. Należy je regularnie przeglądać, aby upewnić się, że poczta e-mail użytkowników nie jest eksfiltrowana. Uruchomienie skryptu PowerShell, do którego link znajduje się poniżej, wygeneruje dwa pliki csv, „MailboxDelegatePermissions” i „MailForwardingRulesToExternalDomains”, w folderze System32.

Przejrzyj raport dotyczący dostępu do skrzynki pocztowej przez osoby niebędące właścicielami co dwa tygodnie

Ten raport pokazuje, do których skrzynek pocztowych uzyskał dostęp ktoś inny niż właściciel skrzynki pocztowej. Chociaż istnieje wiele uzasadnionych zastosowań uprawnień delegowanych, regularne sprawdzanie tego dostępu może pomóc zapobiec utrzymywaniu dostępu przez atakującego z zewnątrz przez długi czas i szybciej wykryć złośliwą aktywność wewnątrz firmy.

Przejrzyj raport o wykrytych złośliwych programach raz w tygodniu

Ten raport przedstawia konkretne przypadki, w których firma Microsoft blokuje złośliwe załączniki przed dotarciem do użytkowników. Chociaż ten raport nie jest ściśle związany z działaniami, zapoznanie się z nim pozwoli określić ogólną liczbę złośliwego oprogramowania wymierzonego w użytkowników, co może skłonić Cię do zastosowania bardziej agresywnych metod ograniczania złośliwego oprogramowania

Przejrzyj cotygodniowy raport z działalności związanej z obsługą kont

This report includes a history of attempts to provision accounts to external applications. If you don’t usually use a third-party provider to manage accounts, any entry on the list is likely illicit. But, if you do, this is a great way to monitor transaction volumes, and look for new or unusual third-party applications that are managing users.

That’s how you improve exchange online protection for a better security.

Now I’d like to hear from you:

Which finding from today’s report did you find most interesting? Or maybe you have a question about something that I covered.

Either way, I’d like to hear from you. So go ahead and leave a comment below.

Samouczek pokazujący, jak ustawić automatyczne odtwarzanie prezentacji w Microsoft PowerPoint 365 poprzez ustawienie czasu przełączania slajdów.

Zestawy stylów mogą natychmiast nadać całemu dokumentowi wypolerowany i spójny wygląd. Oto jak używać zestawów stylów w Wordzie i gdzie je znaleźć.

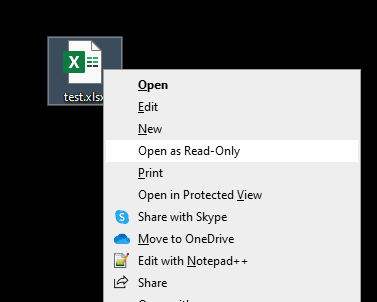

Wymuś monit w Microsoft Excel dla plików Office 365 informujący o otwarciu jako tylko do odczytu za pomocą tego przewodnika.

Pokazujemy, jak łatwo wyeksportować wszystkie kontakty z Microsoft Outlook 365 do plików vCard.

Dowiedz się, jak włączyć lub wyłączyć wyświetlanie formuł w komórkach w Microsoft Excel.

Dowiedz się, jak zablokować i odblokować komórki w Microsoft Excel 365 za pomocą tego poradnika.

Często zdarza się, że opcja Spam jest wyszarzona w Microsoft Outlook. Ten artykuł pokazuje, jak sobie z tym poradzić.

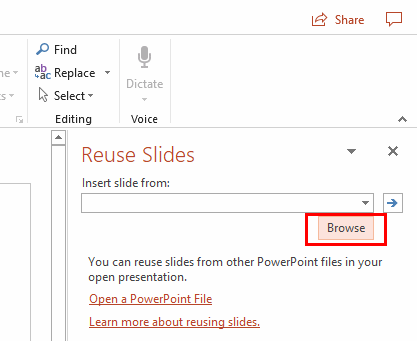

Poradnik pokazujący, jak importować slajdy z innego pliku prezentacji Microsoft PowerPoint 365.

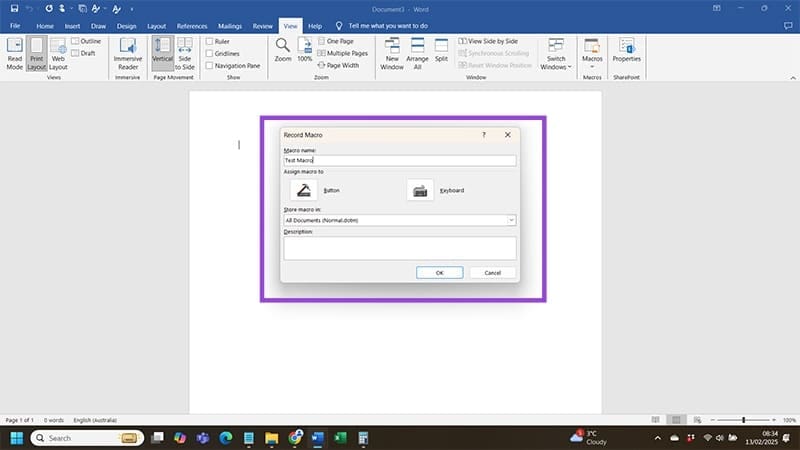

Dowiedz się, jak stworzyć makro w Wordzie, aby ułatwić sobie wykonywanie najczęściej używanych funkcji w krótszym czasie.

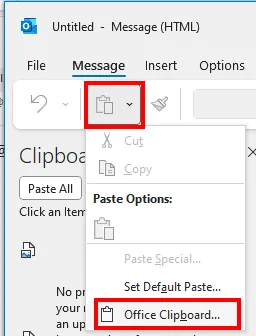

Pokazujemy, jak włączyć lub wyłączyć opcje schowka widocznego w aplikacjach Microsoft Office 365.