Como Remover Informações Salvas do Autofill do Firefox

Remova informações salvas do Autofill do Firefox seguindo estes passos rápidos e simples para dispositivos Windows e Android.

Os criminosos de TI estão usando cada vez mais ataques cibernéticos diferentes para vitimar os usuários da web. Ataques como roubo de dados individuais ou empresariais, criação de golpes, etc., tornaram-se mais frequentes. Os cibercriminosos controlam furtivamente nossos sistemas e roubam nossos dados. Assim, os criminosos se tornaram bem versados na exploração de brechas e dominaram o ato de manipular os usuários conforme desejado. Mas muitos usuários da Internet ainda não estão cientes das armadilhas colocadas por esses criminosos profissionais de TI para violar sua privacidade. Portanto, elaboramos um artigo que pode ajudá-lo a se manter atualizado sobre os principais ataques cibernéticos e as formas de enfrentá-los. Leia!

Malware

Fonte da imagem: macobserver.com

É o ataque mais comum usado desde tempos imemoriais para prender usuários comuns. Embora seja antigo, o ataque evoluiu para uma ótima ferramenta para violar dados e privacidade dos usuários. Aqui está um exemplo de ataque de malware:

Enquanto navegam na Internet, os usuários geralmente encontram pop-ups projetados para atraí-los. Intencionalmente ou não, uma vez que o usuário clica no pop-up, ele inicia o ataque e o usuário acaba com uma infecção por malware em seu dispositivo.

Deve ler: maneiras de proteger suas transações de criptomoeda

Como isso prejudica o seu sistema?

Como combater o malware?

O malware só pode entrar no seu dispositivo quando a instalação maliciosa é acionada pelo usuário. Portanto, nunca clique em pop-ups ou visite sites não confiáveis. Além disso, procure por certificados SSL “HTTPS seguro” enquanto navega na web. Use o melhor Antimalware para manter seus dispositivos protegidos contra tais ataques. Advanced System Protector é o melhor programa de proteção contra malware que pode detectar e limpar qualquer malware em um piscar de olhos. Seu banco de dados consiste em mais de 10 milhões de definições de malware (ainda em crescimento). Baixe este aplicativo poderoso e leve clicando no botão de download.

Phishing

Fonte da imagem: itsecurity.blog.fordham.edu

O invasor tenta roubar informações do usuário com a ajuda de e-mails e outros métodos de comunicação. Essas comunicações são representadas como legítimas para convencer os usuários de que são de uma fonte confiável. O e-mail conterá um anexo. Assim que o usuário clica no anexo, ele baixa automaticamente o malware para o dispositivo.

Como isso prejudica o seu sistema?

O malware então viola a segurança do dispositivo, rouba informações, convida outro malware ou assume o controle do dispositivo.

Como combater o phishing?

É um problema sério se não for evitado no início. Ele pode abrir as portas para outros ataques sérios ao seu dispositivo. Você pode evitar o evento verificando os anexos de e-mail antes de abri-los. Embora muitos provedores de e-mail líderes tenham um verificador de e-mail embutido para detectar e-mails de phishing, é melhor instalar a ferramenta de verificador de e-mail em seu dispositivo como uma camada de segurança adicional. Novamente, você pode comprar um programa antivírus ou antimalware que também verifica seus e-mails recebidos.

Deve ler: 9 maneiras fáceis de prevenir a violação de dados com eficiência

Credenciais Idênticas

É uma prática muito comum entre as pessoas reutilizar credenciais em contas diferentes. Os especialistas em segurança aconselham o uso de senhas fortes exclusivas em todas as contas diferentes. Mas geralmente não é seguido e os hackers se aproveitam de tais situações. Assim que os criminosos de TI obtêm acesso às informações pessoais do usuário, eles exploram a situação e tentam usar as informações para invadir contas.

Como enfrentar a situação

Não há outra maneira a não ser usar credenciais fortes exclusivas em contas diferentes. Você pode usar uma ferramenta de gerenciamento de senhas para armazenar todas as suas senhas importantes.

Nota: - Você pode substituir as senhas por frase secreta. Por exemplo, você pode criar uma credencial como - “ ILove2RideBike $ ” .

Essas frases são fáceis de lembrar e um osso duro de roer.

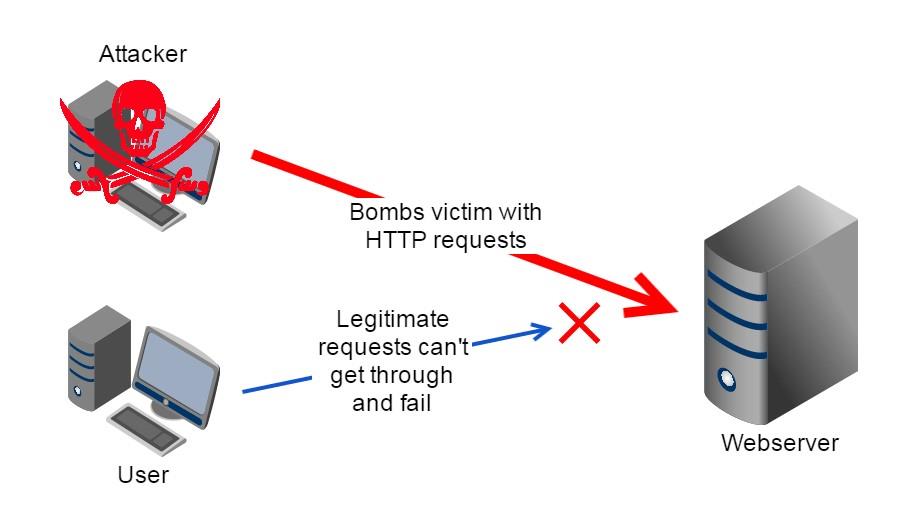

Ataques DoS

Fonte da imagem: windowsreport.com

O ataque DoS ou negação de serviço é um ataque muito popular entre os criminosos cibernéticos. O objetivo do ataque é criar alto tráfego em sites para criar negação de serviços para seus usuários.

Esses ataques são iniciados a partir de IPs em todo o mundo para ocultar a localização exata do invasor. Os cibercriminosos usam malware como botnets para lançar um ataque como DoS.

Nota: - Um botnet pode produzir mais de 100.000 endereços IP diferentes em um ataque DoS.

Como prevenir ataques DoS?

Você pode evitar um ataque DoS instalando um poderoso programa antivírus em seu dispositivo. Para empresas, existem serviços de terceiros que protegem sites contra ataques DoS. Eles podem ser caros, mas podem ser eficazes.

Deve ler: as dez maiores violações de dados do século 21

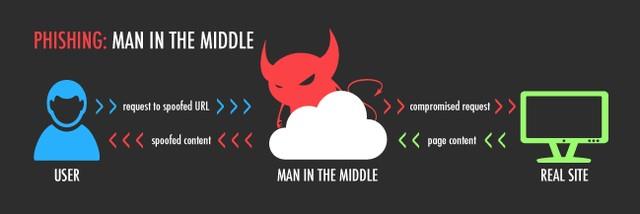

Ataque man-in-the-middle (MITM)

Fonte da imagem: ebuddyblog.com

Também conhecido como sequestro de ID de sessão, esse ataque ocorre durante uma atividade ativa na Internet. Um ID de sessão permite que o usuário interaja com o site. O invasor chega entre o computador do usuário e o servidor da Web e rouba as informações que estão sendo compartilhadas sem o conhecimento do usuário.

Como prevenir ataques MITM?

Evite conectar-se a um Wifi aberto diretamente. Se você deseja se conectar, utilize um plugin de navegador como ForceTLS ou HTTPS Everywhere. A maioria das coisas, como a implementação de certificações de autenticação e o uso de HSTS no site, deve ser realizada no lado do servidor.

Para Negócios

SQL, uma linguagem de programação é usada para interagir com diferentes bancos de dados. Os servidores de banco de dados que armazenam informações vitais do site usam SQL para gerenciar seu banco de dados.

Um invasor usa um ataque de injeção de SQL para acessar as informações no site, injetando um código malicioso no banco de dados.

Como isso prejudica o seu sistema?

É um ataque severo, pois pode extrair todas as senhas e outras informações vitais do usuário armazenadas para o site, uma vez bem-sucedido. O invasor ganha o controle da caixa de pesquisa do site. O invasor então insere o código que revela as informações do usuário de acordo com suas necessidades.

Como parar o ataque de injeção de SQL?

O ataque pode ser interrompido por: -

Ataque de script entre sites

Nesse ataque, o atacante visa o usuário do site. O invasor insere um código malicioso em um site popular e executa automaticamente em scripts e comentários para roubar informações do usuário. Portanto, prejudica a reputação do site.

Como parar o ataque de script entre sites?

A instalação de um firewall de aplicativo da web pode evitar scripts entre sites ou ataques XSS, pois o firewall verifica se o seu site é vulnerável a ataques XSS e reforça a segurança do site.

Leitura obrigatória: Ataque cibernético massivo varre o globo após destruir a Ucrânia

Por ser um usuário da Internet que armazena informações pessoais, trabalhos e outros arquivos online, devemos estar cientes dos ataques cibernéticos. Conhecer esses ataques nos equipará para prevenir o mais cedo possível para proteger nossos dados e dispositivos. Esperamos que este artigo o ajude a proteger seus ativos de TI.

Remova informações salvas do Autofill do Firefox seguindo estes passos rápidos e simples para dispositivos Windows e Android.

Neste tutorial, mostramos como executar um soft reset ou hard reset no Apple iPod Shuffle.

Existem muitos aplicativos incríveis no Google Play que você não pode deixar de assinar. Após um tempo, essa lista cresce e você precisará gerenciar suas assinaturas do Google Play.

Procurar aquele cartão na carteira pode ser um verdadeiro incômodo. Nos últimos anos, várias empresas têm desenvolvido e lançado soluções de pagamento sem contato.

Ao excluir o histórico de downloads do Android, você ajuda a liberar espaço de armazenamento e outros benefícios. Aqui estão os passos a seguir.

Este guia mostrará como excluir fotos e vídeos do Facebook usando um PC, Android ou dispositivo iOS.

Nós passamos um pouco de tempo com o Galaxy Tab S9 Ultra, que é o tablet perfeito para emparelhar com seu PC Windows ou o Galaxy S23.

Silencie mensagens de texto em grupo no Android 11 para manter as notificações sob controle no aplicativo de Mensagens, WhatsApp e Telegram.

Aprenda a limpar o histórico de URLs da barra de endereços no Firefox e mantenha suas sessões privadas seguindo estes passos simples e rápidos.

Para denunciar um golpista no Facebook, clique em Mais opções e selecione Encontrar suporte ou denunciar perfil. Em seguida, preencha o formulário de denúncia.