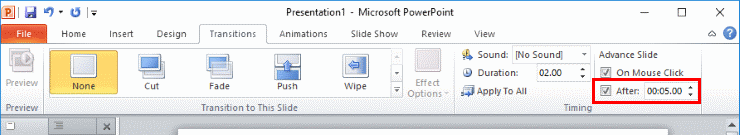

Cum să avansați automat PowerPoint 365

Un tutorial care arată cum să faceți Microsoft PowerPoint 365 să redată automat prezentarea setând timpul de avansare a diapozitivelor.

Doriți să îmbunătățiți protecția aplicațiilor dvs. cloud?

Atunci ești în locul potrivit.

Pentru că astăzi vă voi arăta tehnicile exacte pe care le folosesc pentru a menține vizibilitatea aplicațiilor mele cloud.

1 Ce este Microsoft Cloud App Security?

2 Cum funcționează Microsoft Cloud App Security?

2.2 Sancționare și nesancționare

2.3 Conectori pentru aplicații

3 Ce oferă Microsoft Cloud App Security?

4.1 Cum se creează un nou raport de descoperire?

5.1 Crearea unei politici de descoperire a aplicațiilor

6.1 Cum se creează o politică de fișiere?

7 Protecția împotriva amenințărilor

7.1 Crearea politicilor de activitate

8 Detectarea programelor malware

9 Investigarea și remedierea alertelor

9.1 Reducerea falselor pozitive

9.3 Gestionați aplicațiile OAuth

9.3.1 Interziceți sau aprobați și aplicați:

10 CASB pentru platforme cloud

11 Monitorizare și control în timp real

12 Azure Portal – Azure Active Directory

13 Crearea unei politici de sesiune

14 Licență Microsoft Cloud App Security

Ce este Microsoft Cloud App Security?

Cum funcționează Microsoft Cloud App Security?

Descoperire

Cloud discovery folosește jurnalele de trafic pentru a descoperi și analiza ce aplicații cloud sunt utilizate. Puteți încărca manual fișiere jurnal pentru analiză din firewall-uri și proxy sau puteți alege încărcarea automată.

Sancționare și nesancționare

Conectori pentru aplicații

Setarea politicii

Ce oferă Microsoft Cloud App Security?

Descoperire

Descoperirea aplicațiilor utilizate în cadrul unei organizații este doar primul pas pentru a vă asigura că datele corporative sensibile sunt protejate. Înțelegerea cazurilor de utilizare, identificarea utilizatorilor de top și determinarea riscului asociat fiecărei aplicații sunt toate componente importante pentru înțelegerea poziției generale de risc a unei organizații. Microsoft Cloud App Security oferă detectarea continuă a riscurilor, analize și raportare puternică asupra utilizatorilor, modelelor de utilizare, traficului de încărcare/descărcare și tranzacții, astfel încât să puteți identifica imediat anomaliile.

Cum se creează un nou raport de descoperire?

Apoi, introduceți detaliile dorite și selectați „ Creare ”

Notă : Procesarea analizei pentru crearea rapoartelor durează până la 24 de ore

Controlul datelor

Creați politici de descoperire a aplicațiilor în cloud pentru a vă oferi posibilitatea de a primi alerte atunci când sunt descoperite aplicații noi care sunt fie riscante, neconforme sau în tendințe. Începeți prin a utiliza șabloanele încorporate pentru a crea politici de descoperire a aplicațiilor pentru aplicații riscante și cu volum mare. Configurația poate fi ajustată dacă este necesar.

Odată ce politica este creată, veți fi notificat când este descoperită o aplicație cu volum mare și risc ridicat. Acest lucru vă va permite să monitorizați eficient și continuu aplicațiile din rețeaua dvs.

Crearea unei politici de descoperire a aplicațiilor

Creați politici de fișiere

Creați următoarele politici de fișiere pentru a obține vizibilitate asupra modului în care informațiile sunt utilizate în organizația dvs.

Utilizați șabloane prestabilite pentru a începe, a examina fișierele din fila Politici potrivite. Aplicați politicile la un singur site SharePoint/OneDrive pentru a înțelege cum funcționează politicile înainte de a adăuga aplicații sau site-uri suplimentare.

Cum se creează o politică de fișiere?

Urmați aceiași pași și utilizați șabloanele menționate mai sus.

Pentru informații suplimentare despre politicile de fișiere, urmați acest link .

Protecția împotriva amenințărilor

Permisiuni : Administrator global, Administrator de securitate sau Administrator de grup de utilizatori

Crearea unei politici de activitate vă poate ajuta să detectați utilizarea rău intenționată a unui utilizator final sau a unui cont privilegiat sau o indicație a unei posibile sesiuni compromise.

Crearea politicilor de activitate

Urmați acest link pentru a afla mai multe despre politicile de activitate.

Detectarea programelor malware

Notă : Detectarea programelor malware este dezactivată în mod implicit. Asigurați-vă că îl activați pentru a fi alertat cu privire la posibilele fișiere infectate.

Investigarea și remedierea alertelor

Investigați și determinați natura încălcării asociate cu alerta. Încercați să înțelegeți dacă este o încălcare gravă, discutabilă sau un comportament anormal pentru utilizator. Investigați în continuare uitându-vă la descrierea alertei și a ceea ce a declanșat, precum și la activități similare.

Dacă respingeți alertele, este important să înțelegeți de ce nu au nicio importanță sau dacă este un fals pozitiv. Dacă intră prea mult zgomot, asigurați-vă că revizuiți și ajustați politica care declanșează alerta.

Reducerea falselor pozitive

Politicile de detectare a anomaliilor sunt declanșate atunci când sunt comportamente neobișnuite efectuate de utilizatorii din mediul dumneavoastră. Microsoft Cloud App Security are o perioadă de învățare în care utilizează analiza comportamentală a entităților, precum și învățarea automată pentru a înțelege comportamentul „ normal ” al utilizatorilor dvs. Utilizați glisorul de sensibilitate pentru a decide sensibilitatea politicii respective, pe lângă stabilirea politicilor specifice numai pentru un anumit grup.

De exemplu, pentru a reduce numărul de false pozitive în cadrul alertei de călătorie imposibilă, puteți seta glisorul de sensibilitate la scăzut. Dacă aveți utilizatori în organizația dvs. care sunt deseori călători corporativi, îi puteți adăuga la un grup de utilizatori și puteți selecta acel grup în domeniul de aplicare al politicii.

Adăugați adresa IP corporativă și intervalele VPN , veți vedea mai puține alerte în legătură cu călătoriile imposibile și țările rare.

Faceți clic pe Setări urmat de intervale de adrese IP

Denumiți intervalul

Introduceți intervalul de adrese IP

Selectați o categorie

Adăugați o etichetă pentru a eticheta anumite activități din acest interval

Aplicații OAuth

Acestea sunt aplicațiile instalate de utilizatorii de afaceri din organizația dvs. solicită permisiunea de a accesa informațiile și datele utilizatorului și de a se conecta în numele utilizatorului în alte aplicații cloud, cum ar fi Microsoft 365, G Suite și Salesforce. Când utilizatorii instalează aceste aplicații, deseori fac clic pe Accept, fără a examina îndeaproape detaliile din solicitare, inclusiv acordarea de permisiuni pentru aplicație.

Veți avea capacitatea de a interzice și de a revoca accesul la aceste aplicații.

Mulți utilizatori acordă acces la conturile lor corporative Microsoft 365, G-Suite și Salesforce atunci când încearcă să acceseze o aplicație OAuth. Problema care apare este că IT-ul nu a avut, de obicei, nicio vizibilitate asupra acestor aplicații sau care este nivelul de risc asociat. Cloud App Security vă oferă posibilitatea de a descoperi aplicațiile OAuth pe care utilizatorii dvs. le-au instalat și ce cont corporativ îl folosesc pentru a se conecta. Odată ce descoperiți ce aplicații OAuth sunt folosite de care cont, puteți permite sau interzice accesul în portal.

Gestionați aplicațiile OAuth

Pagina OAuth conține informații despre aplicațiile la care utilizatorii dvs. acordă acces folosind acreditările lor corporative Microsoft 365, Salesforce și G-Suite.

Interzice sau aproba și aplicație:

Notă : Dacă decideți să interziceți o aplicație, puteți notifica utilizatorul că aplicația pe care a instalat-o și i-au oferit permisiuni este interzisă și puteți adăuga un mesaj de notificare personalizat.

Revocați aplicația

Această funcționalitate este disponibilă numai pentru aplicațiile conectate G-Suite și Salesforce.

Politici OAuth

Politicile OAuth vă informează când este descoperită o aplicație OAuth care îndeplinește criteriile specifice.

Urmați acest link pentru instrucțiuni pentru a crea politici pentru aplicații OAuth.

CASB pentru platforme cloud

Permisiuni : Administrator global

Notă : Rolul Azure AD Global nu oferă automat utilizatorilor privilegiați acces la abonamentele Azure.

Creșteți permisiunile utilizatorilor privilegiați pentru a vă adăuga abonamentele Azure - după ce adăugați abonamentele asigurați-vă că dezactivați elevația.

Pentru a vă îmbunătăți postura de securitate în cloud, adăugați abonamentele dvs. Azure în Cloud App Security; integrarea cu Azure Security Center vă va anunța când lipsesc configurații și controale de securitate. Veți putea să identificați anomaliile din mediul dvs. și să vă orientați către portalul Azure Security pentru a aplica aceste recomandări și a rezolva vulnerabilitățile.

Pentru a afla mai multe despre integrarea cu Azure Security Center, faceți clic aici .

Monitorizare și control în timp real

Permisiuni : Administrator de securitate sau Administrator global

Politicile de acces și sesiune vă oferă următoarele capabilități:

Azure Portal – Azure Active Directory

Crearea unei politici de sesiune

Vom crea o politică de sesiune folosind un șablon pentru a monitoriza toate activitățile pentru a începe.

Creați politici suplimentare folosind șabloanele prestabilite pentru a testa diferitele controale disponibile.

Licență Microsoft Cloud App Security

Prețul pentru licențele comerciale pentru Microsoft Cloud App Security variază în funcție de program, regiune și tip de acord. În canalul Direct, există prețuri de listă de sine stătătoare ERP. Vă rugăm să vedeți detalii despre configurațiile de preț aici . În plus, dacă clienții doresc să utilizeze caracteristica de control al aplicației cu acces condiționat din Microsoft Cloud App Security, trebuie să aibă, de asemenea, cel puțin o licență Azure Active Directory Premium P1 (AAD P1) pentru toți utilizatorii pe care intenționează să îi activeze pentru această caracteristică.

Planurile de licențiere disponibile clienților guvernamentali din SUA care includ Microsoft Cloud App Security sunt descrise în tabelele de licențiere de mai jos. Detalii suplimentare pot fi găsite în descrierile noastre de licențiere și preț:

La sfârșit, ar trebui să înțelegeți protecția informațiilor, monitorizarea în timp real și capacitățile de protecție împotriva amenințărilor ale Microsoft 365 Cloud App Security.

Acum aș dori să aud de la tine:

Ce strategie din postarea de azi vei încerca mai întâi? Sau poate nu am menționat unul dintre sfaturile tale preferate de securitate pentru aplicația cloud.

Oricum ar fi, anunțați-mă lăsând un comentariu mai jos chiar acum.

Doriți să vă îmbunătățiți experiența Exchange Online pentru o productivitate mai bună? Consultați sfaturile și trucurile menționate aici .

Un tutorial care arată cum să faceți Microsoft PowerPoint 365 să redată automat prezentarea setând timpul de avansare a diapozitivelor.

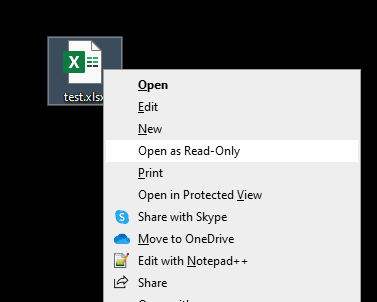

Forțați un prompt pe fișierele Microsoft Excel pentru Office 365 care spune Deschide ca fișier doar în citire cu acest ghid.

Vă arătăm o metodă simplă de a exporta toate contactele din Microsoft Outlook 365 în fișiere vCard.

Învățați cum să activați sau să dezactivați afișarea formulelor în celule în Microsoft Excel.

Învățați cum să blocați și să deblocați celule în Microsoft Excel 365 cu acest tutorial.

Este obișnuit ca opțiunea Junk să fie ștearsă în Microsoft Outlook. Acest articol vă arată cum să faceți față acestei probleme.

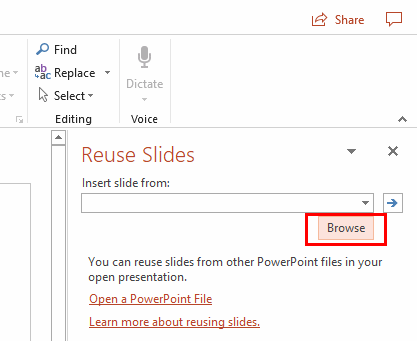

Un tutorial care arată cum să importați diapozitive dintr-un alt fișier de prezentare Microsoft PowerPoint 365.

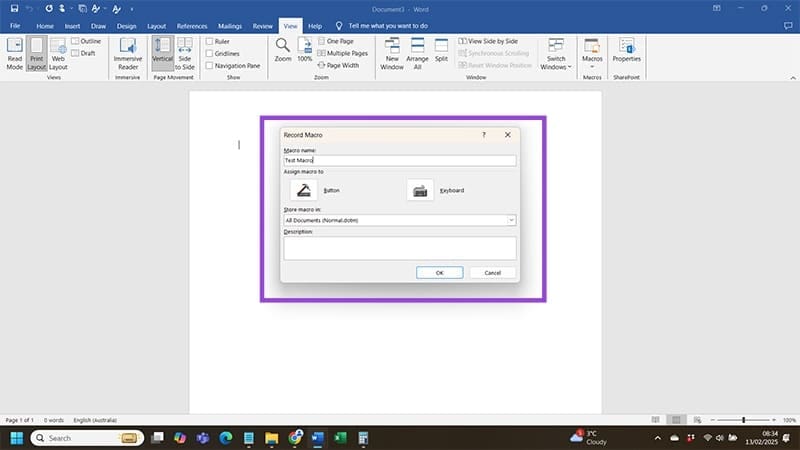

Aflați cum să creați un Macro în Word pentru a facilita executarea funcțiilor utilizate cel mai frecvent în mai puțin timp.

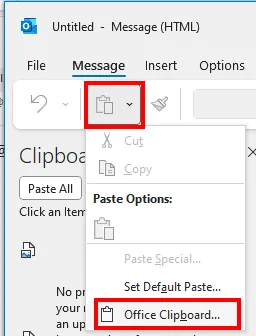

Îți arătăm cum să activezi sau să dezactivezi opțiunile vizibile ale clipboard-ului în aplicațiile Microsoft Office 365.

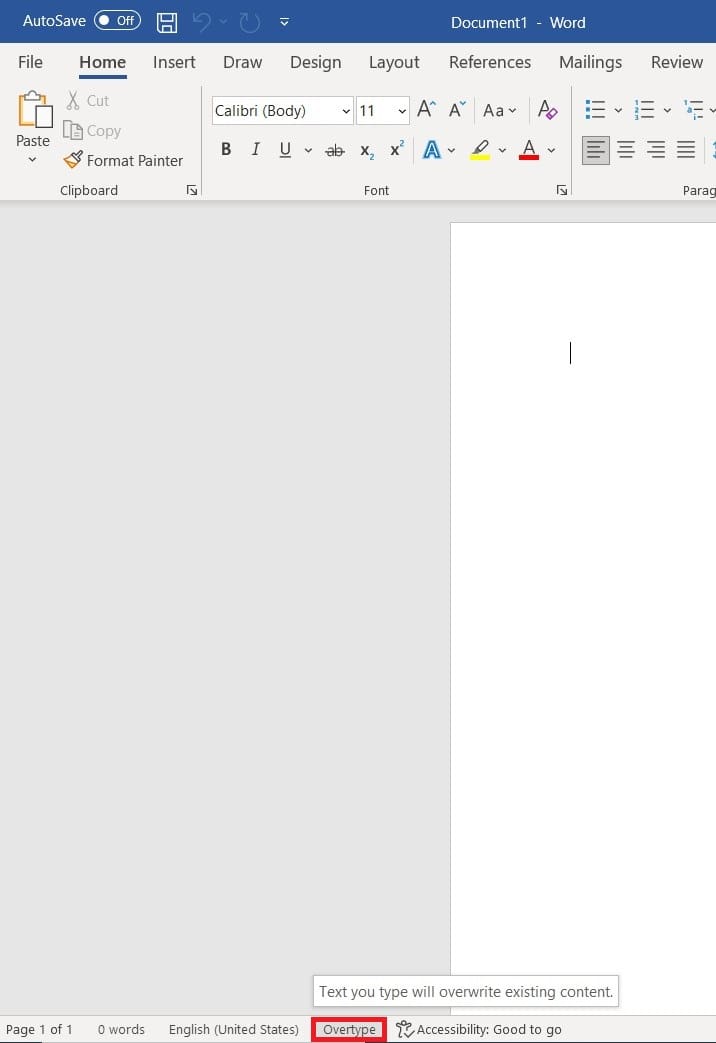

Microsoft Word 2016 scrie peste textul deja existent? Află cum să rezolvi rapid problema de "text suprapus în Word" în pași simpli și ușor de urmat.