วิธีการติดตั้ง Directus 6.4 CMS บน CentOS 7 LAMP VPS

เรียนรู้วิธีการติดตั้ง Directus 6.4 CMS บน CentOS 7; ระบบการจัดการเนื้อหา Headless ที่มีความยืดหยุ่นสูงและปลอดภัย

LUKS (การตั้งค่าคีย์รวมของ Linux) เป็นหนึ่งในรูปแบบการเข้ารหัสดิสก์ที่หลากหลายสำหรับ Linux ซึ่งเป็นแพลตฟอร์มที่ไม่เชื่อเรื่องพระเจ้า บทช่วยสอนนี้จะช่วยให้คุณมีพาร์ทิชัน root และ swap ภายในไดรฟ์ข้อมูล LVM (Linux Volume Manager) ที่อยู่ภายในพาร์ติชัน LUKS ที่เข้ารหัส บทช่วยสอนนี้ยังให้คุณปลดล็อคพาร์ติชัน LUKS จากระยะไกลโดยใช้ daemon เซิร์ฟเวอร์ SSH แบบง่าย ๆ โดยใช้โปรแกรมไคลเอนต์ SSH ที่เข้ากันได้

บนหน้าปรับใช้เซิร์ฟเวอร์ทำต่อไปนี้:

Server Locationส่วนCentOS7ใต้ISO Libraryแท็บของServer Typeส่วนServer Sizeส่วนDeploy Nowปุ่มใช้View Consoleตัวเลือกเพื่อเข้าถึงอินสแตนซ์ VPS ผ่านทางคอนโซล noVNC

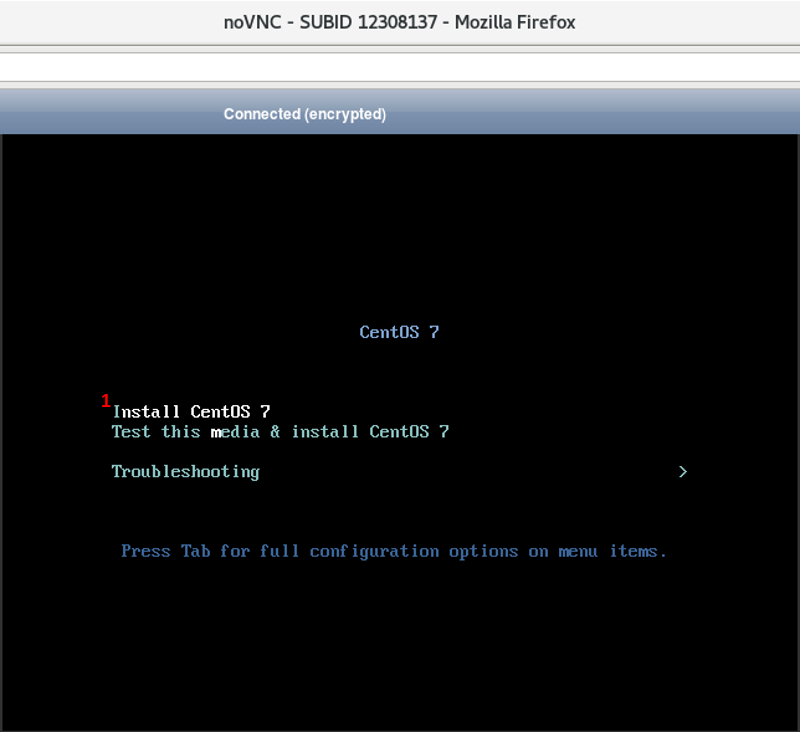

เลือกInstall CentOS Linux 7ตัวเลือก

กดTabปุ่ม

ป้อนtextหลังจากvmlinuz initrd=initrd.img inst.stage2=hd:LABEL=CentOS\x207\x20\86_64 quietนั้นเพื่อให้มีลักษณะเช่นนี้vmlinuz initrd=initrd.img inst.stage2=hd:LABEL=CentOS\x207\x20\86_64 quiet textและกดEnterปุ่ม

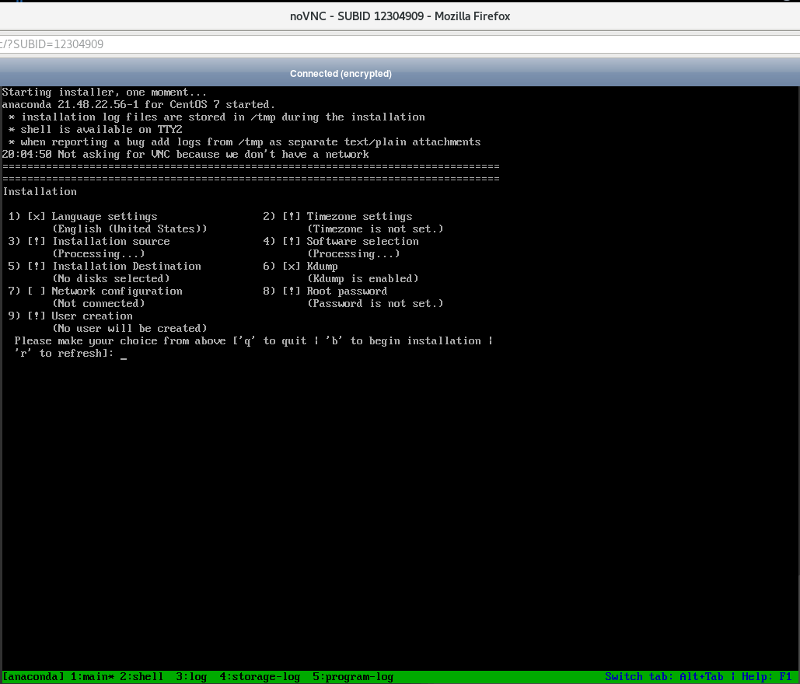

ตอนนี้ VPS จะบูตเข้าสู่ตัวติดตั้ง CentOS ของโหมดข้อความ คุณจะเห็นหน้าจอในคอนโซล noVNC เหมือนภาพในภาพด้านล่าง

ใช้Alt + Right Arrow Keyชุดค่าผสมเพื่อนำทางไปยังคอนโซล TTY2 เพื่อพิมพ์คำสั่งบนบรรทัดคำสั่ง

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างพาร์ติชันสำหรับเก็บบูทโหลดเดอร์ GRUB2 /bootพาร์ติชันที่ไม่ได้เข้ารหัสและพาร์ติชันหลักที่จะเก็บพาร์ติชัน LUKS

parted -a opt -s /dev/vda mklabel gpt

parted -s /dev/vda unit mb

parted -s /dev/vda mkpart primary 1 3

parted -s /dev/vda name 1 grub

parted -s /dev/vda set 1 bios_grub on

parted -s /dev/vda mkpart primary 3 259

parted -s /dev/vda name 2 boot

parted -s /dev/vda mkpart primary 259 100%

parted -s /dev/vda name 3 root

พิมพ์คำสั่งต่อไปนี้เพื่อแสดงโครงร่างพาร์ติชัน

parted -s /dev/vda print

จากนั้นเติมrootfsพาร์ทิชันที่มีชื่อด้วยข้อมูลแบบหลอกเทียม การดำเนินการนี้จะใช้เวลาประมาณครึ่งชั่วโมงกว่าจะเสร็จสมบูรณ์

dd if=/dev/urandom of=/dev/vda3 bs=1M status=progress

บน CentOS 7 cryptsetupคำสั่งจะใช้รหัสลับaes-xts-plain64เริ่มต้นขนาดของคีย์เริ่มต้นที่ 256 บิตและแฮชเริ่มต้นของ SHA1 พาร์ติชัน LUKS จะถูกสร้างขึ้นแทนด้วยรหัสลับงูที่ปลอดภัยกว่าด้วยขนาดคีย์ 512 บิตและแฮช Whirlpool

cryptsetup luksFormat /dev/vda3 -c serpent-xts-plain64 -h whirlpool -s 512

ป้อนคำตอบเมื่อได้รับพร้อมท์ด้วยแบบสอบถามต่อไปนี้จากนั้นกดEnterปุ่ม:

YESstrong-passwordstrong-passwordคำเตือน นี่จะอนุญาตให้ล็อกอินรูทและคัดลอกโดยไม่ต้องใส่รหัสผ่าน กำจัดเซิร์ฟเวอร์ SSH นี้หลังจากที่คุณได้รับ/tmp/luks-header-backup.imgไฟล์

เพื่อความปลอดภัยให้บันทึกสำเนาของส่วนหัวพาร์ติชัน LUKS สิ่งนี้ช่วยให้มั่นใจได้ว่าหากส่วนหัวของพาร์ติชัน LUKS ของคุณเกิดความเสียหายจะสามารถกู้คืนได้ หากส่วนหัวเสียหายโดยไม่มีการสำรองข้อมูลทำงานข้อมูลของคุณจะสูญหายไปตลอดกาล

cryptsetup luksHeaderBackup /dev/vda3 --header-backup-file /tmp/luks-header-backup.img

ในการคัดลอก/tmp/luks-header-backup.imgไฟล์จากเซิร์ฟเวอร์เซิร์ฟเวอร์ SSH จะต้องเริ่มต้นชั่วคราวโดยใช้การคัดลอกที่ปลอดภัยที่สามารถดำเนินการได้scpบนโฮสต์ไคลเอ็นต์เพื่อดึงข้อมูล

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างคีย์โฮสต์ SSH

sshd-keygen

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้าง/etc/ssh/sshd_configไฟล์

cp /etc/ssh/sshd_config.anaconda /etc/ssh/sshd_config

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อแก้ไข/etc/ssh/sshd_configไฟล์

vi /etc/ssh/sshd_config

ในการแก้ไขไฟล์ให้กดInsertปุ่มและใช้ปุ่มลูกศรเพื่อไปยังส่วนต่าง ๆ ของไฟล์ที่ต้องการแก้ไข

ในบรรทัดที่หนึ่งเปลี่ยนหมายเลขในPort 22จากค่าเริ่มต้นของ22การสุ่มตัวเลขที่คุณเลือกระหว่างและ1025 65535(ตัวอย่าง: พอร์ต25782)

เลื่อนลงไปที่หมายเลขบรรทัดที่สิบสามกดEndปุ่มแล้วกดEnterปุ่ม

ในบรรทัดถัดไปเพิ่มHostKey /etc/ssh/ssh_host_ed25519_keyและกดEnterปุ่ม

ในบรรทัดถัดไปเพิ่มHostKey /etc/ssh/ssh_host_rsa_keyและกดEnterปุ่ม

กดปุ่มEscพิมพ์:wqและกดEnterปุ่มเพื่อบันทึกไฟล์

อินเตอร์เฟสเครือข่ายเริ่มต้นeth0จำเป็นต้องมีที่อยู่ IP พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อกำหนดที่อยู่ IP ที่ระบุไว้สำหรับอินสแตนซ์ของคุณไปยังeth0อินเทอร์เฟซเครือข่าย

dhclient

พิมพ์คำสั่งต่อไปนี้เพื่อแสดงที่อยู่ IP ที่กำหนด ที่อยู่ IP จะแสดงทันทีหลังจากที่ก่อนinet netmask(ตัวอย่าง: inet 192.0.2.1netmask)

ifconfig eth0

พิมพ์คำสั่งต่อไปนี้เพื่อเริ่มเซิร์ฟเวอร์ SSH

/usr/sbin/sshd

หากใช้scpคำสั่งจากบรรทัดคำสั่งบนเครื่องไคลเอนต์ให้ใช้คำสั่งต่อไปนี้เป็นเทมเพลตเพื่อดึง/tmp/luks-header-backup.imgไฟล์ แทนที่ด้วยหมายเลขพอร์ตที่เกิดขึ้นจริงที่ได้รับมอบหมายใน25782 /etc/ssh/sshd_configแทนที่192.0.2.1ด้วยที่อยู่ IP ที่กำหนดจริง

scp -P 25782 [email protected]:/tmp/luks-header-backup.img .

หลังจากดึงluks-header-backup.imgไฟล์แล้วให้ฆ่าเซิร์ฟเวอร์ SSH ทันทีโดยพิมพ์คำสั่งด้านล่างในหน้าต่างคอนโซล noVNC

killall sshd

เปิดพาร์ติชัน LUKS เพื่อตั้งค่าฟิสิคัลวอลุ่ม LVM ที่จะอยู่ภายใน

cryptsetup luksOpen /dev/vda3 centos

ป้อนวลีรหัสผ่านที่สร้างไว้ก่อนหน้านี้เพื่อเปิดพาร์ติชัน LUKS เมื่อได้รับพร้อมต์จากนั้นกดEnterปุ่ม

ป้อนวลีรหัสผ่านสำหรับ/dev/vda3:strong-password

พิมพ์คำสั่งต่อไปนี้ด้านล่าง:

ls /dev/mapper

มันจะมีไฟล์ต่อไปนี้ชื่อcentos, control, และlive-base เป็นพาร์ทิชัน LUKSlive-rwcentos

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างฟิสิคัลวอลุ่ม LVM

pvcreate /dev/mapper/centos

เมื่อสำเร็จคุณจะได้รับข้อความต่อไปนี้:

Physical volume "/dev/mapper/centos" successfully created

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างกลุ่มวอลุ่ม LVM

vgcreate ssd /dev/mapper/centos

เมื่อสำเร็จคุณจะได้รับข้อความต่อไปนี้:

Volume group "ssd" successfully created

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างโลจิคัลวอลุ่ม LVM สำหรับพาร์ติชัน swap ใช้วิจารณญาณทางเสียงเพื่อสร้างพาร์ติชัน swap ของขนาดที่จำเป็น (-L = ขนาดของไดรฟ์) ตาม VPS อินสแตนซ์ของคุณ

lvcreate -L 1G -n swap ssd

เมื่อสำเร็จคุณจะได้รับข้อความต่อไปนี้:

Logical volume "swap" created

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อสร้างโลจิคัลวอลุ่ม LVM สำหรับพาร์ติชันราก สิ่งนี้จะใช้พื้นที่ว่างที่เหลือในขณะที่จองห้าเปอร์เซ็นต์ (5%) เพื่อเก็บภาพรวมของ LVM ของโลจิคัลวอลุ่มของคุณหากคุณเลือก

lvcreate -l 95%FREE -n root ssd

เมื่อสำเร็จคุณจะได้รับข้อความต่อไปนี้:

Logical volume "root" created

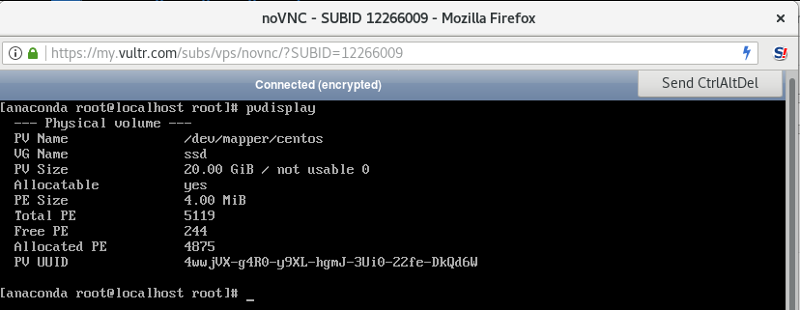

แสดงฟิสิคัลวอลุ่ม LVM

pvdisplay

คุณจะเห็นข้อความในคอนโซล noVNC คล้ายกับภาพในภาพด้านล่าง

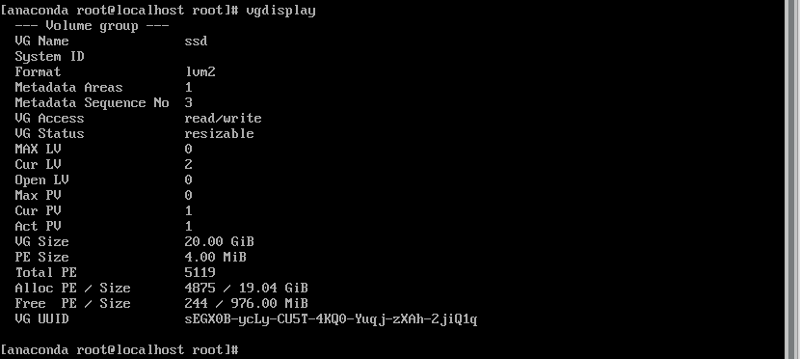

แสดงกลุ่มวอลุ่ม LVM

vgdisplay

คุณจะเห็นข้อความในคอนโซล noVNC คล้ายกับภาพในภาพด้านล่าง

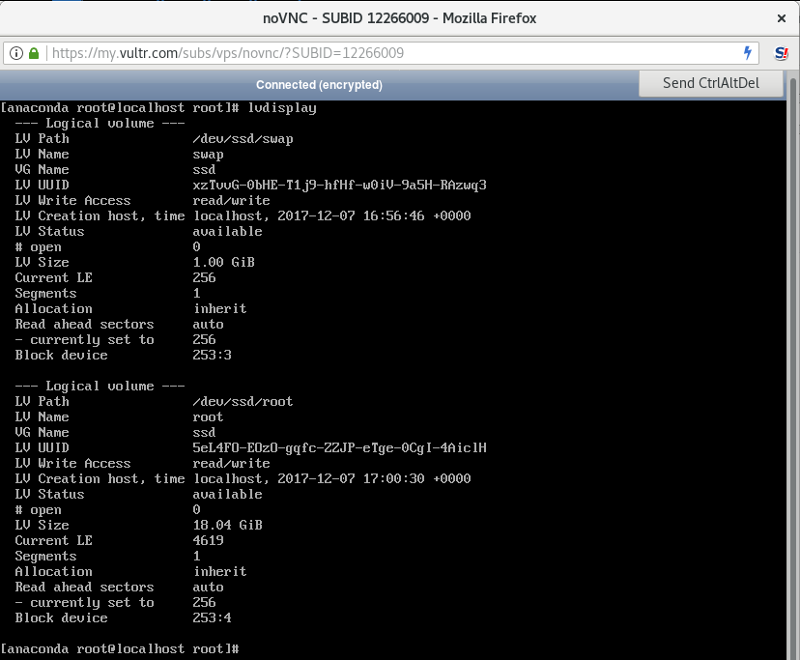

แสดงโลจิคัลวอลุ่ม LVM

lvdisplay

คุณจะเห็นข้อความในคอนโซล noVNC คล้ายกับภาพในภาพด้านล่าง

พิมพ์คำสั่งต่อไปนี้ด้านล่างเพื่อปิดใช้งานกลุ่มวอลุ่ม LVM สิ่งนี้จะต้องเสร็จสิ้นเพื่ออนุญาตให้cryptsetupปิดพาร์ติชัน LUKS ในขั้นตอนถัดไป

vgchange -a n

เมื่อสำเร็จคุณจะได้รับข้อความต่อไปนี้:

0 logical volume(s) in volume group "ssd" now active

ปิดปริมาณ LUKS

cryptsetup luksClose centos

พิมพ์คำสั่งต่อไปนี้ด้านล่าง:

ls /dev/mapper

มันจะมีไฟล์ต่อไปนี้ชื่อcontrol, และlive-base ไฟล์ที่มีพาร์ทิชัน LUKS จะหายไปเพื่อให้มั่นใจว่ามันจะถูกปิดอย่างถูกต้องlive-rwcentos

พิมพ์rebootและกดEnterปุ่มเพื่อรีบูต

เลือกInstall CentOS Linux 7ตัวเลือกและกดEnterปุ่ม

ตอนนี้ VPS จะบู๊ตเข้าสู่ตัวติดตั้ง CentOS ของโหมด GUI คุณจะเห็นหน้าจอในคอนโซล noVNC เหมือนภาพในภาพด้านล่าง เลือกInstall CentOS 7(1) และกดEnterปุ่ม

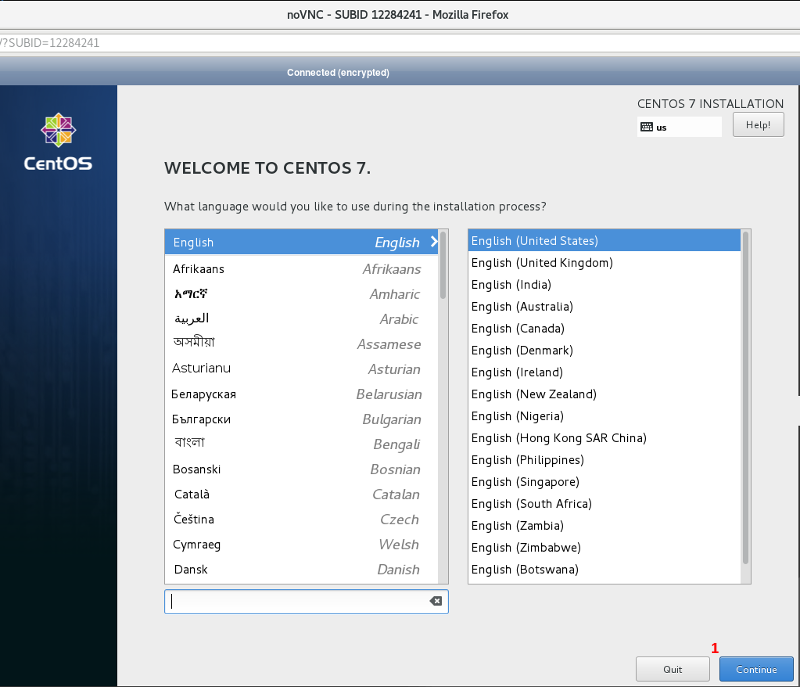

บนWELCOME TO CENTOS 7หน้าจอคลิกContinueปุ่มสีน้ำเงิน(1)

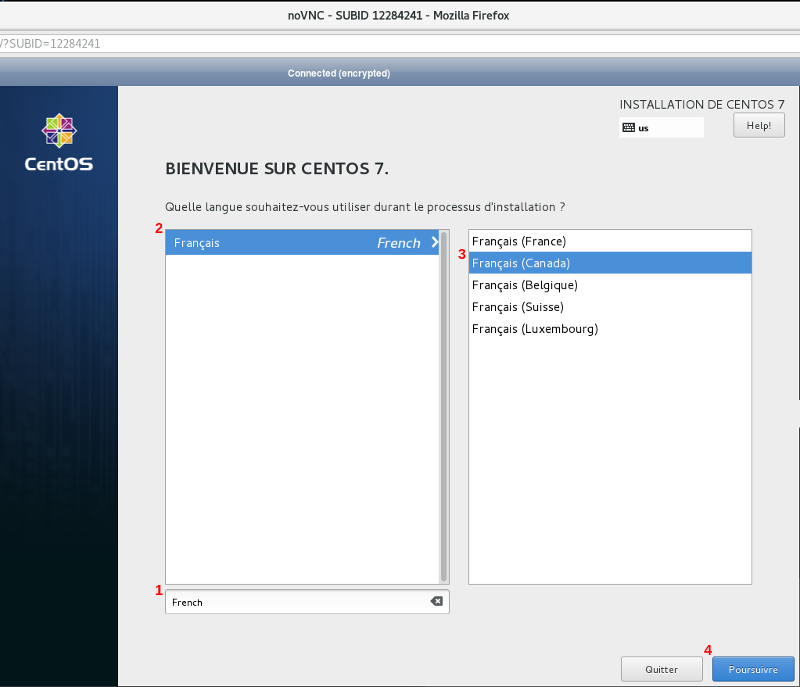

ข้อควรระวังหากคุณไม่ได้ใช้ภาษาเริ่มต้นเป็นภาษาอังกฤษและภาษาของสหรัฐอเมริกาให้ป้อนภาษาของคุณในแถบค้นหา (1) คลิกที่ภาษา (2) และโลแคลที่เหมาะสม (3) ที่เกี่ยวข้อง เมื่อพอใจให้คลิกที่Continueปุ่มสีน้ำเงิน(4)

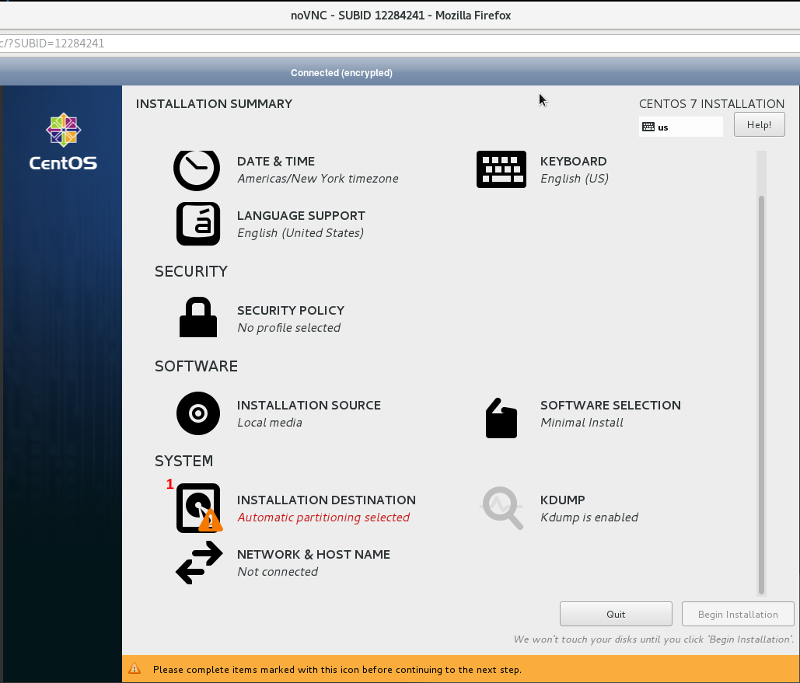

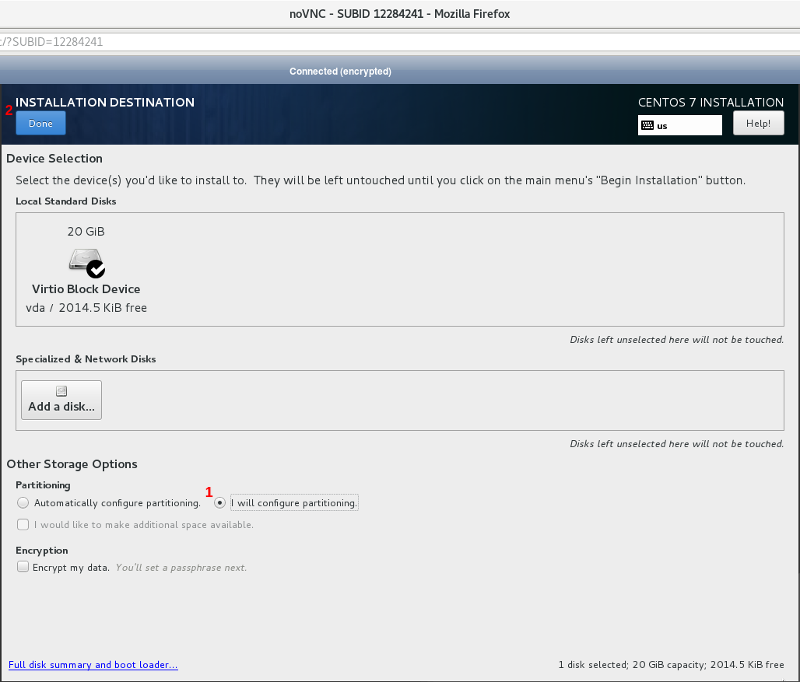

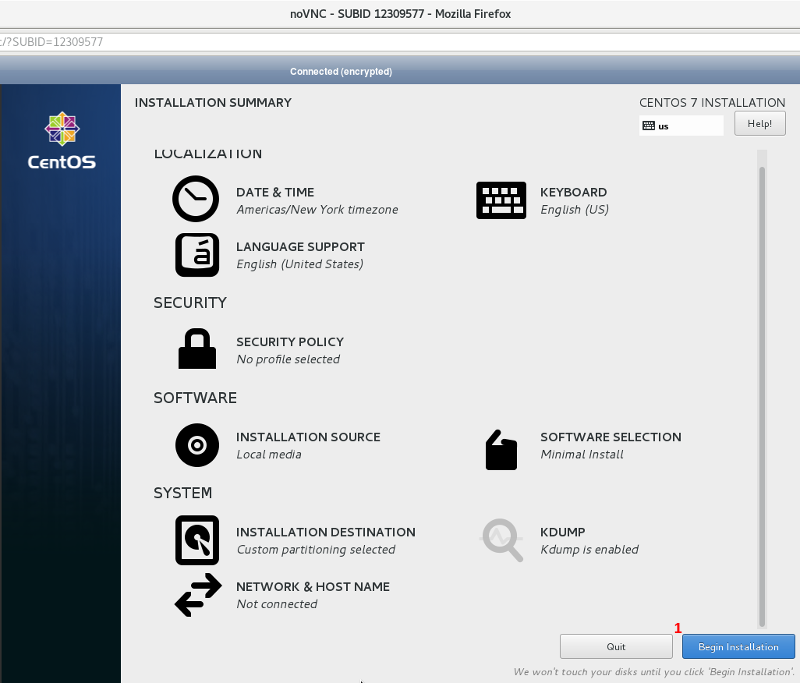

บนINSTALLATION SUMMARYหน้าจอคลิกที่INSTALLATION DESTINATION (Automatic partitioning selected)(1) SYSTEMภายใต้

บนINSTALLATION DESTINATIONหน้าจอเลือกตัวเลือกI will configure partitioning(1) ใต้Other Storage Options (Partitioning)และคลิกDoneปุ่มสีน้ำเงิน(2) ที่ด้านบนซ้ายของหน้าจอ

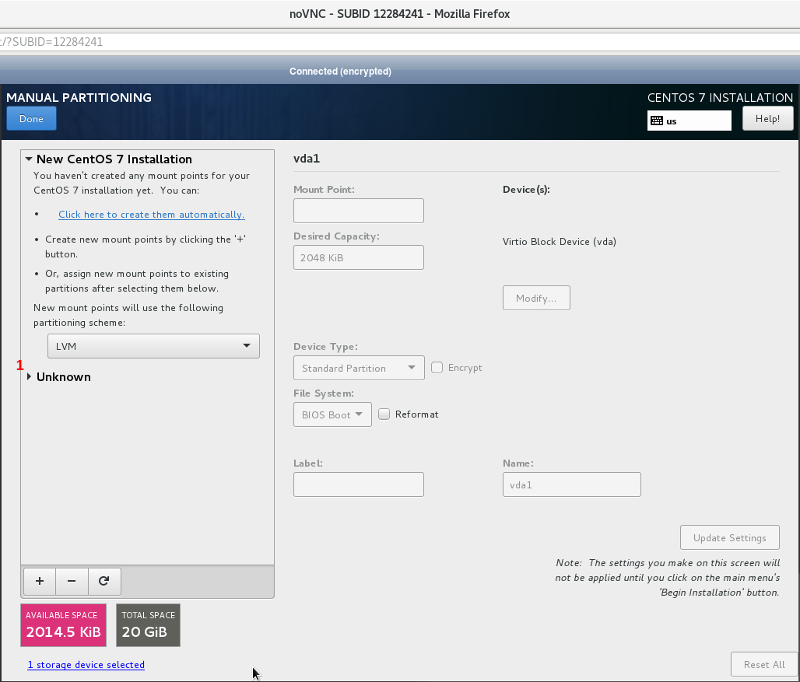

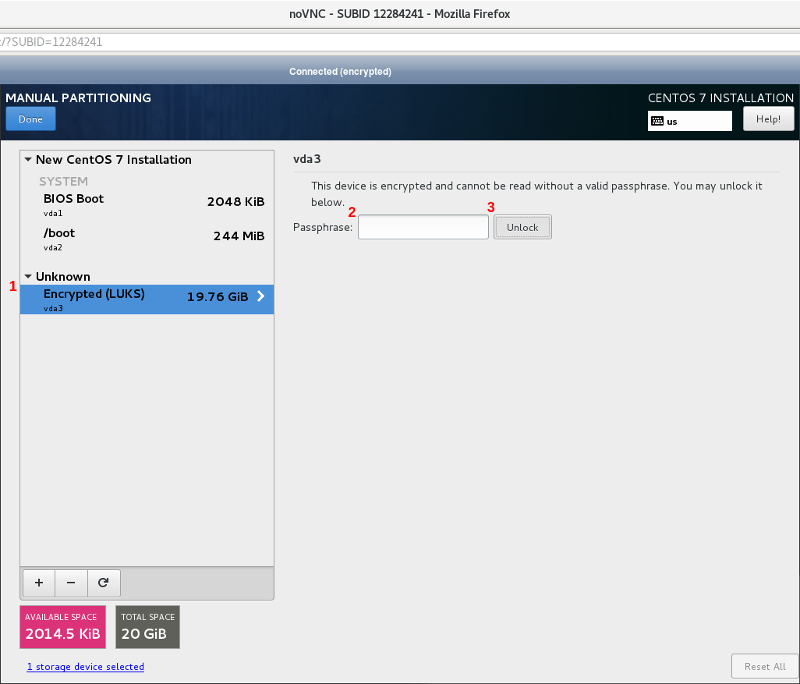

บนMANUAL PARTITIONINGหน้าจอคลิกที่Unknownหีบเพลงที่ขยายได้ (1) มันจะเปิดเผยสามพาร์ทิชันชื่อBIOS Boot (vda1), และUnknown (vda2)Encrypted (LUKS) (vda3)

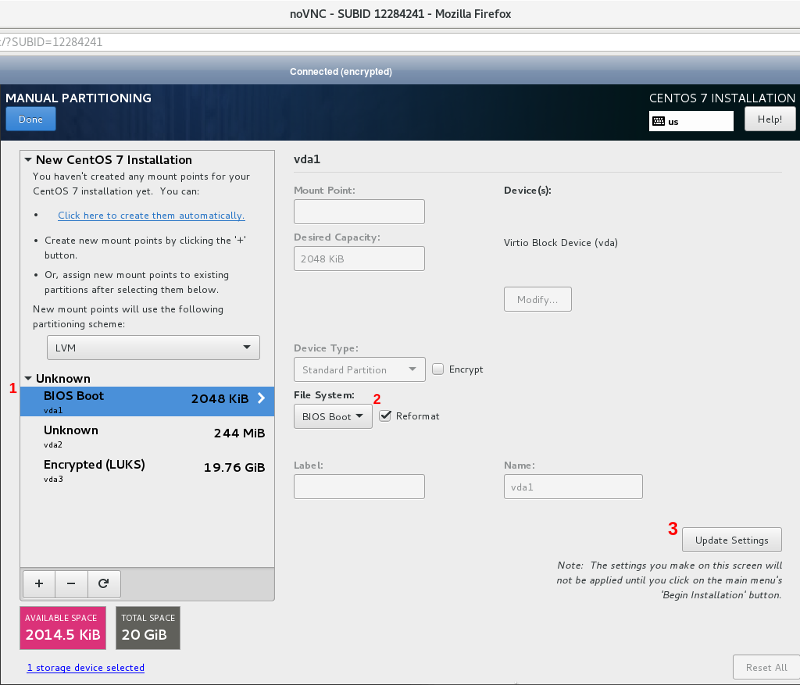

เมื่อBIOS Bootพาร์ติชั่นไฮไลต์เป็นสีน้ำเงิน (1) เลือกตัวเลือกช่องทำเครื่องหมายReformat(2) ถัดจากFile System:หีบเพลงแล้วคลิกUpdate Settingsปุ่ม (3)

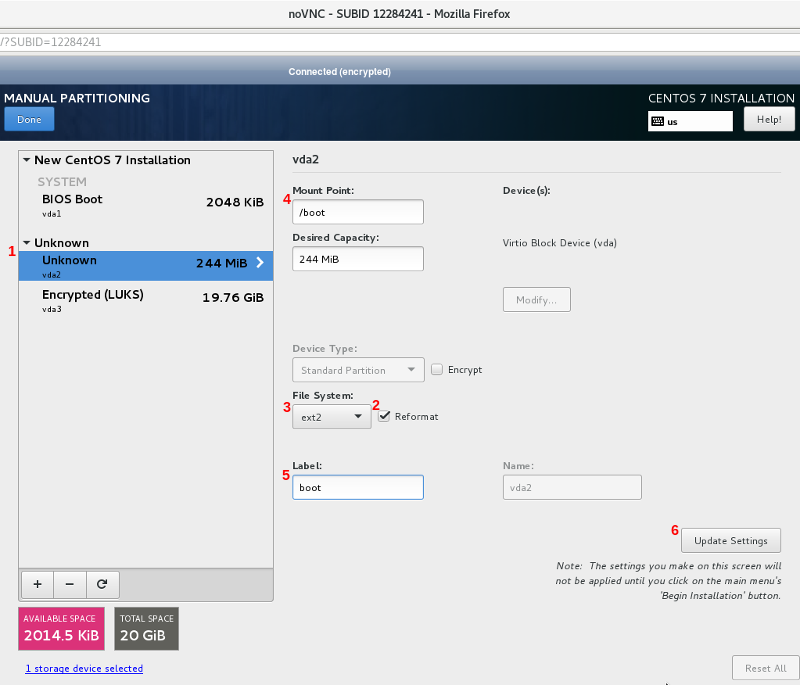

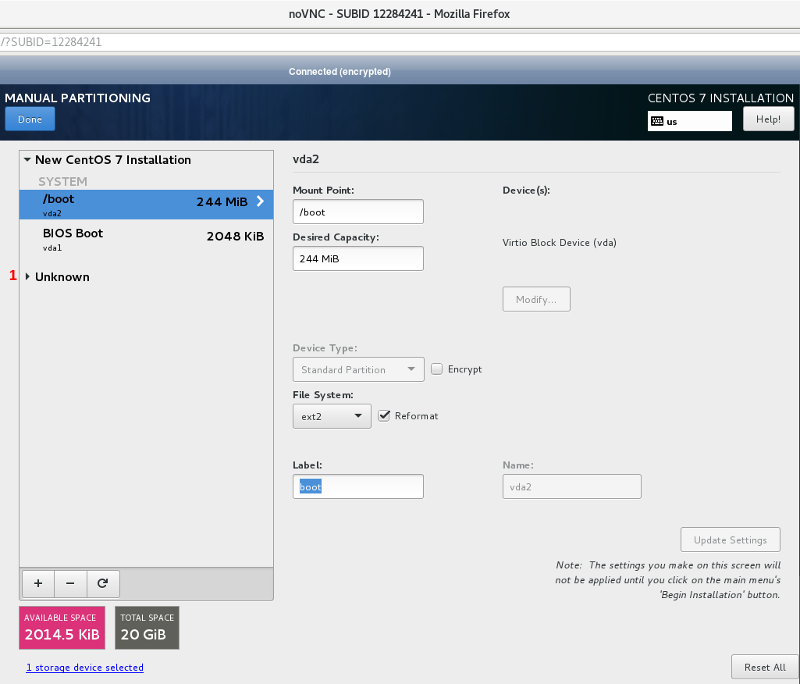

คลิกที่Unknownพาร์ติชัน (1) เพื่อให้มีการเน้นด้วยสีน้ำเงิน เลือกตัวเลือกช่องทำเครื่องหมายของReformat(2) ถัดจากFile System:หีบเพลง เลือกext2ในFile System:หีบเพลง (3) ป้อน/bootในฟิลด์ข้อความ (4) ภายใต้Mount Point:ป้อนbootในฟิลด์ข้อความ (5) ภายใต้Label:และคลิกUpdate Settingsปุ่ม (6)

คลิกที่Encrypted (LUKS)พาร์ติชัน (1) เพื่อให้มีการเน้นด้วยสีน้ำเงิน ป้อนวลีรหัสผ่านที่คุณสร้างขึ้นสำหรับพาร์ติชัน LUKS Step 3: Setup LVM On LUKS Full Disk EncryptionในPassphrase:ฟิลด์ข้อความ (2) และคลิกUnlockปุ่ม (3)

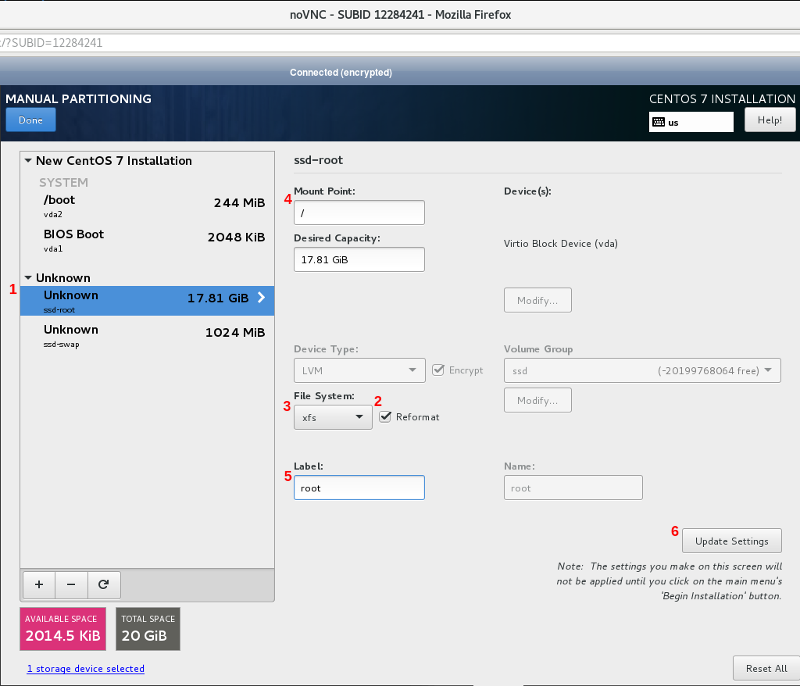

Unknownหีบเพลงที่ขยายได้ใหม่(1) จะปรากฏขึ้น มันจะเปิดเผยชื่อสองพาร์ทิชันและUnknown (ssd-root)Unknown (ssd-swap)

เมื่อUnknown (ssd-root)พาร์ติชัน (1) ถูกเน้นด้วยสีน้ำเงินให้เลือกตัวเลือกช่องทำเครื่องหมายReformat(2) ถัดจากFile System:หีบเพลง เลือกxfsในFile System:หีบเพลง (3) ป้อน/ในฟิลด์ข้อความ (4) ภายใต้Mount Point:ป้อนrootในฟิลด์ข้อความ (5) ภายใต้Label:และคลิกUpdate Settingsปุ่ม (6)

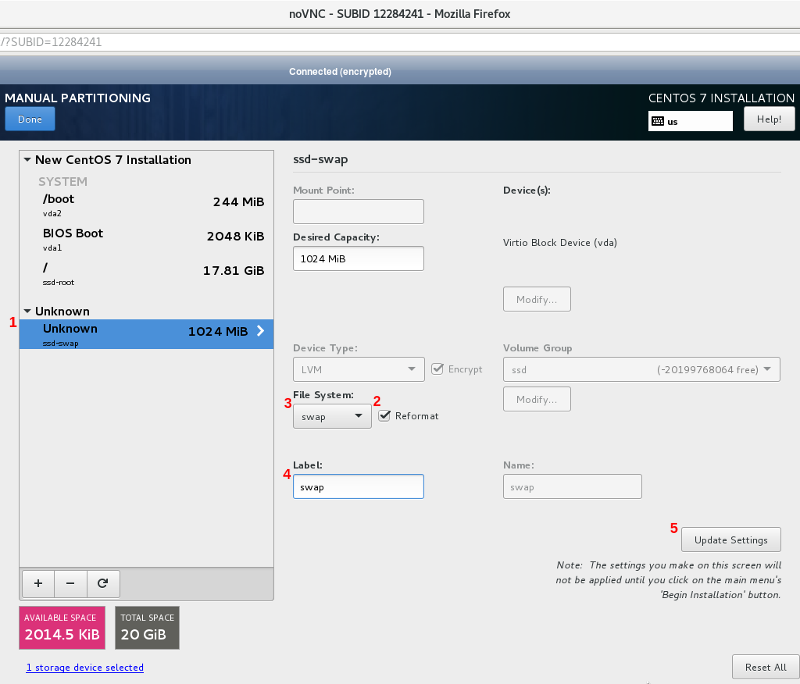

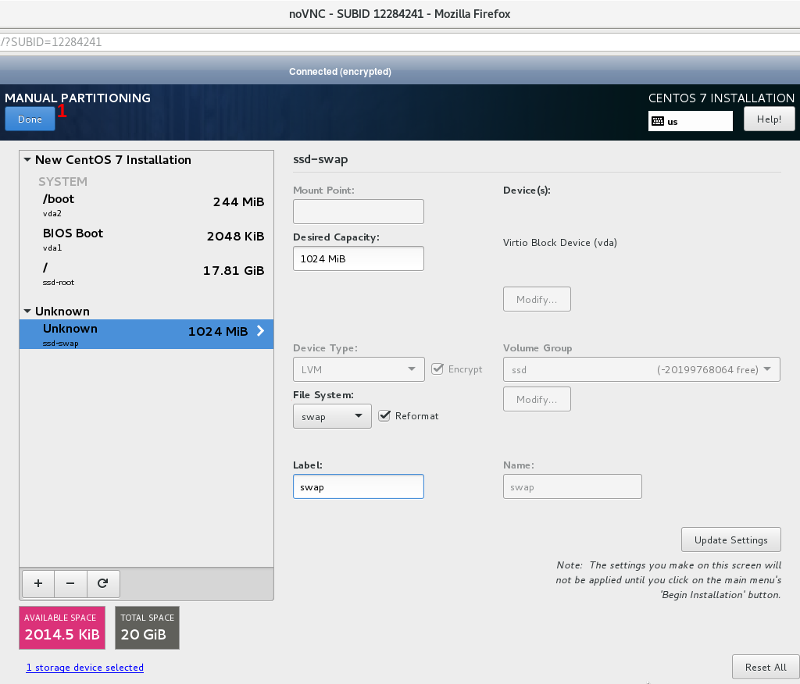

คลิกที่Unknown (ssd-swap)พาร์ติชัน (1) เพื่อเน้นเป็นสีน้ำเงิน เลือกตัวเลือกช่องทำเครื่องหมายของReformat(2) ถัดจากFile System:หีบเพลง เลือกswapในFile System:หีบเพลง (3) ป้อนswapในฟิลด์ข้อความ (4) ใต้Label:และคลิกUpdate Settingsปุ่ม (5)

คลิกDoneปุ่มสีน้ำเงิน(1) ที่ด้านซ้ายบนของหน้าจอ

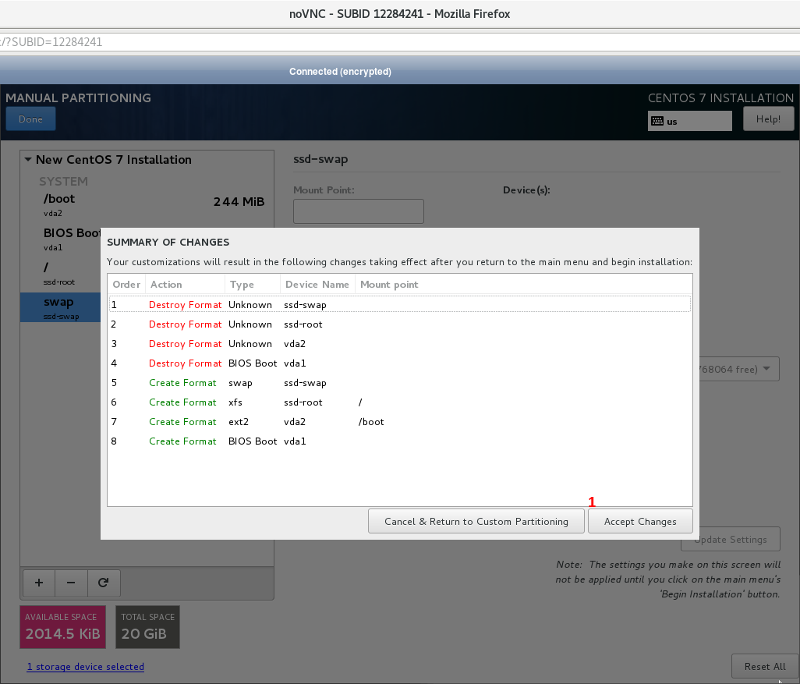

กล่องที่ชื่อSUMMARY OF CHANGESจะปรากฏขึ้น คลิกที่Accept Changesปุ่ม (1) สิ่งนี้จะนำคุณกลับไปที่WELCOME TO CENTOS 7หน้าจอ

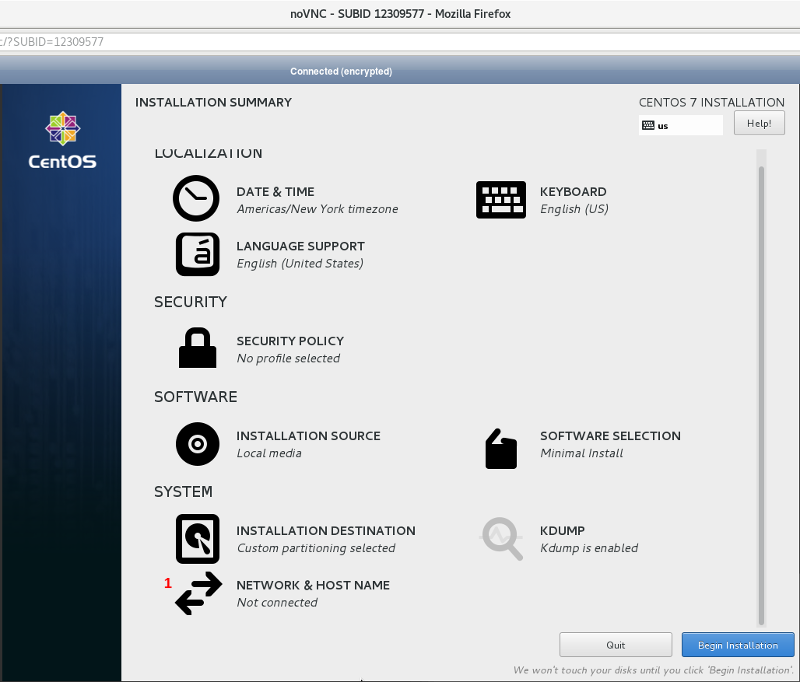

คลิกที่NETWORK & HOST NAME (Not connected)(1) SYSTEMภายใต้

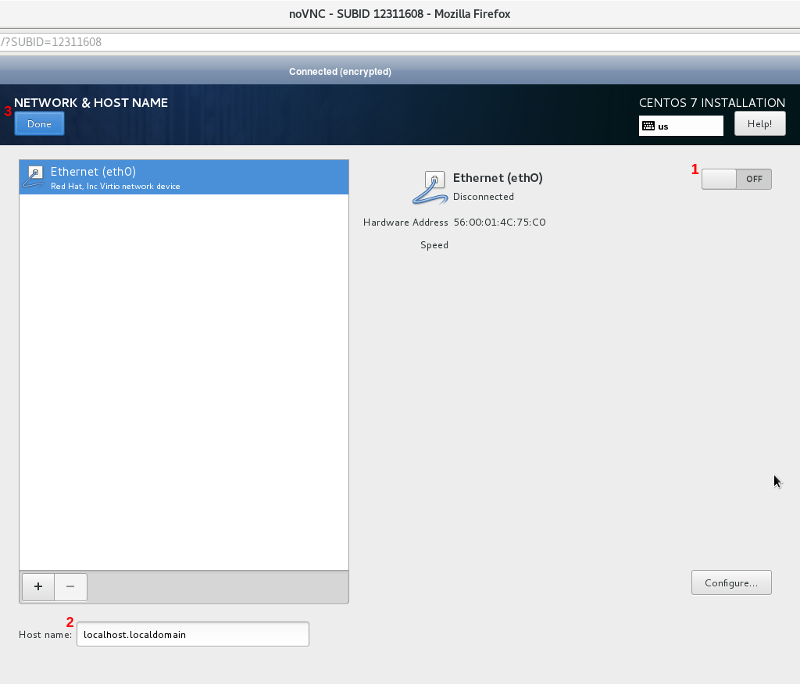

บนNETWORK & HOST NAMEหน้าจอเลื่อนตัวเลื่อน (1) ถัดจากด้านขวาของEthernet(eth0)ฟิลด์จากOFFตำแหน่งไปยังONตำแหน่ง หากคุณต้องการใช้ชื่อโฮสต์ที่กำหนดเองแทนค่าเริ่มต้น (192.0.2.1.vultr.com) ในHost name:กล่องข้อความ (2) ให้เปลี่ยน คลิกDoneปุ่มสีน้ำเงิน(3) ที่ด้านบนซ้ายของหน้าจอ สิ่งนี้จะนำคุณกลับไปที่WELCOME TO CENTOS 7หน้าจอ

เมื่อคุณพอใจกับตัวเลือกต่าง ๆ บนWELCOME TO CENTOS 7หน้าจอให้คลิกที่Begin Installationปุ่มสีน้ำเงิน(1)

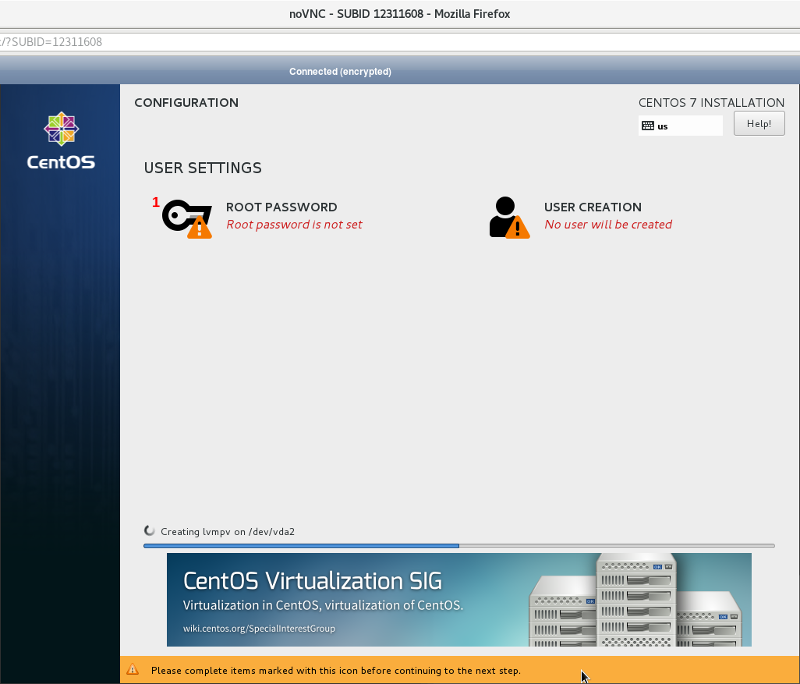

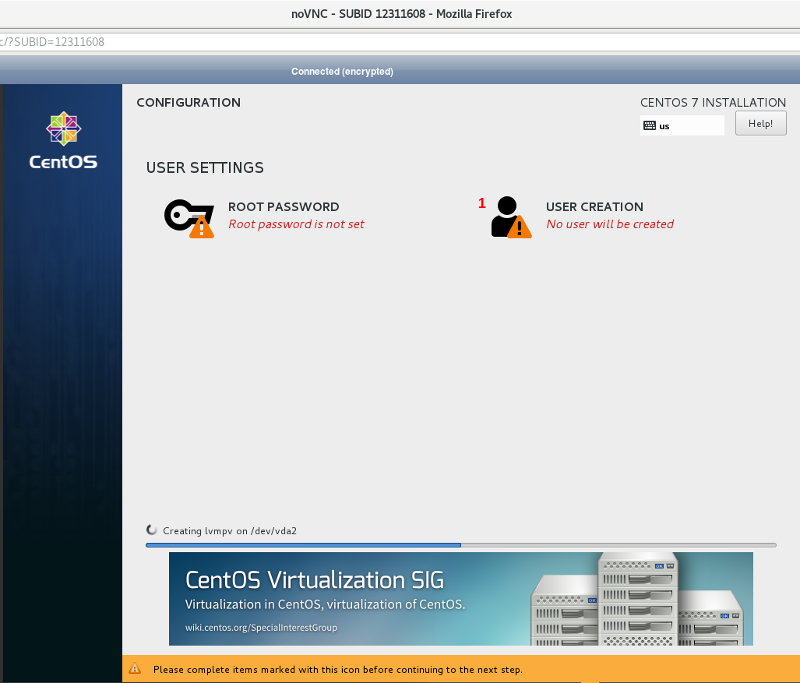

บนCONFIGURATIONหน้าจอคลิกที่ROOT PASSWORD (Root password is not set)(1) USER SETTINGSภายใต้

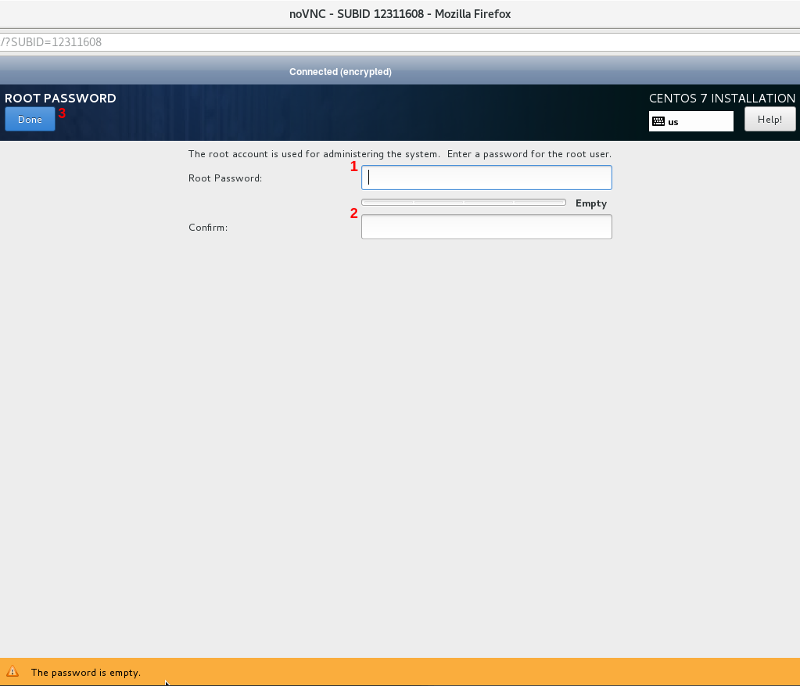

บนROOT PASSWORDหน้าจอให้ป้อนรหัสผ่านที่คาดเดายากทั้งในฟิลด์ข้อความRoot Password:(1) และConfirm:(2) คลิกDoneปุ่มสีน้ำเงิน(3) ที่ด้านบนซ้ายของหน้าจอ สิ่งนี้จะนำคุณกลับไปที่CONFIGURATIONหน้าจอ

บนCONFIGURATIONหน้าจอคลิกที่USER CREATION (No user will be created)(1) USER SETTINGSภายใต้

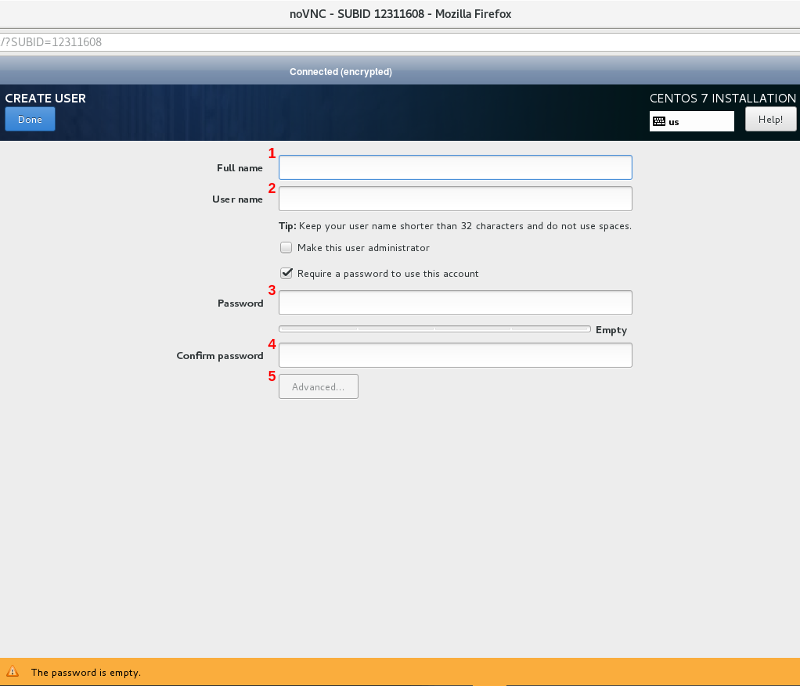

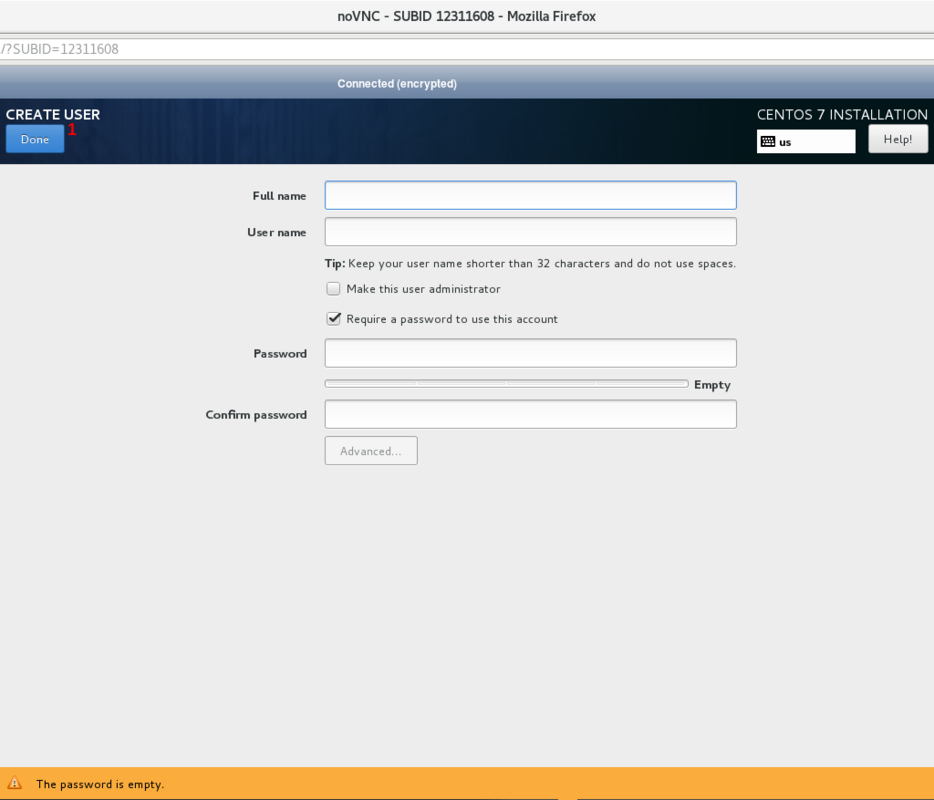

บนCREATE USERหน้าจอป้อนชื่อเต็มของคุณในFull nameฟิลด์ข้อความ (1) ชื่อผู้ใช้ในUser nameฟิลด์ข้อความ (2) รหัสผ่านที่คาดเดายากทั้งในฟิลด์ข้อความPassword(3) และConfirm password(4) คลิกที่Advanced...ปุ่ม (5)

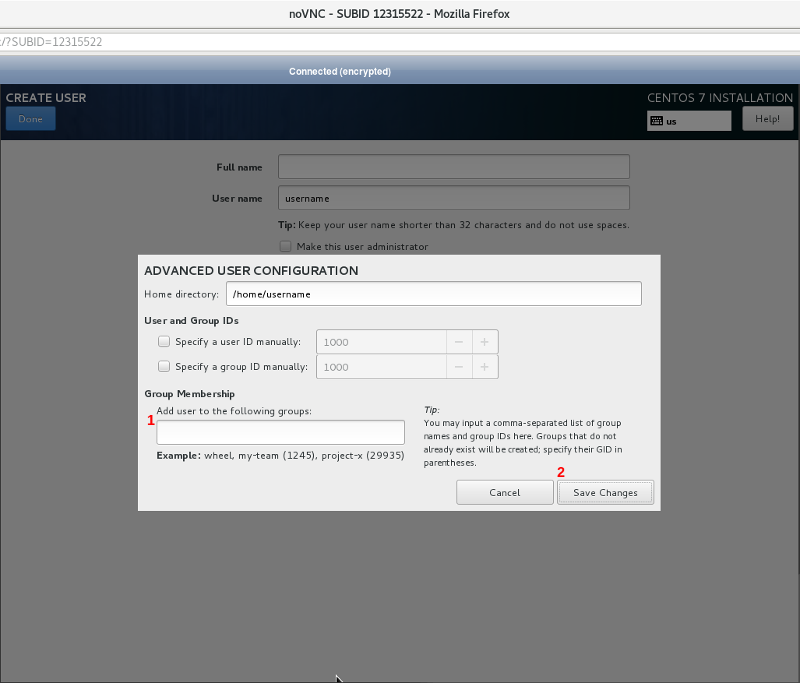

กล่องที่ชื่อADVANCED USER CONFIGURATIONจะปรากฏขึ้น ในช่องAdd user to the following groups:ข้อความ (1) ด้านล่างGroup Membershipให้ป้อนwheelและคลิกSave Changesปุ่ม (2)

คลิกDoneปุ่มสีน้ำเงิน(1) ที่ด้านซ้ายบนของหน้าจอ

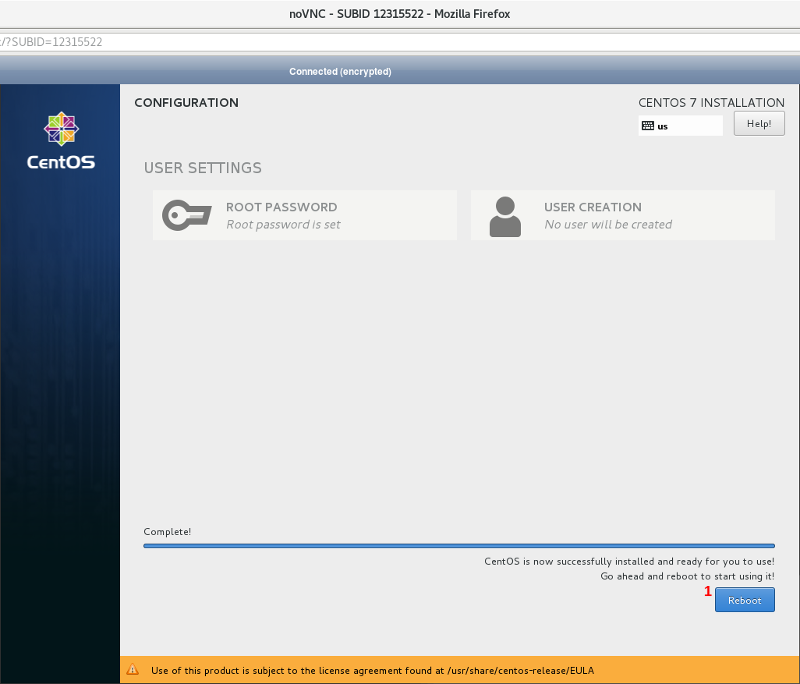

กระบวนการหลังการติดตั้งจะเริ่มขึ้นในขณะนี้ จะใช้เวลาสองสามนาทีจึงจะเสร็จสมบูรณ์ เมื่อเสร็จแล้วให้คลิกที่Rebootปุ่มสีน้ำเงิน(1) เพื่อรีบูตอินสแตนซ์ VPS ของคุณ

กลับไปที่หน้าจอการจัดการ Server VULTR คลิกที่Settingsลิงค์ด้านบน คลิกCustom ISOที่เมนูด้านซ้าย บนCustom ISOหน้าคลิกที่Remove ISOปุ่มเพื่อเลิกเมานต์ ISO และรีบูตในอินสแตนซ์ CentOS 7 VPS ของคุณ คลิกที่OKปุ่มเมื่อได้รับแจ้งจากนั้น VPS จะเริ่มต้นใหม่

นำทางกลับไปที่View Consoleหน้าต่างเพื่อเข้าถึงอินสแตนซ์ VPS ผ่านคอนโซล noVNC รีเฟรชหน้าต่างถ้าไม่มีการตัดการเชื่อมต่อ VNC

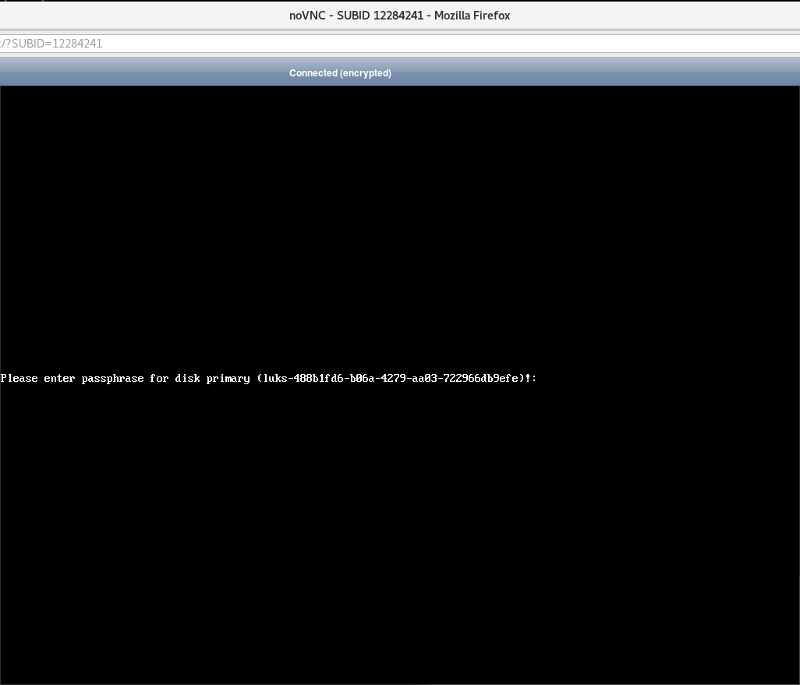

คุณจะต้องป้อนรหัสผ่าน (ตัวอย่าง: Please enter passphrase for disk primary (luks-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx)!:) ที่คุณสร้างขึ้นสำหรับพาร์ทิชัน LUKS Step 3: Setup LVM On LUKS Full Disk Encryptionใน ป้อนข้อความรหัสผ่านและกดEnterปุ่ม

จากนั้นคุณจะได้รับการนำเสนอพร้อมท์การล็อกอินคอนโซล ตอนนี้คุณสามารถปิดหน้าต่างคอนโซล noVNC

เข้าสู่ระบบผ่าน SSH ด้วยผู้ใช้ปกติและอัปเดตระบบดังต่อไปนี้

sudo yum install epel-release -y

sudo yum clean all && sudo yum update -y

dracut-crypt-sshขณะที่ยังคงเข้าสู่ระบบเป็นผู้ใช้งานทั่วไปพิมพ์คำสั่งต่อไปนี้เพื่อติดตั้ง

sudo yum install wget -y

sudo wget -O /etc/yum.repos.d/rbu-dracut-crypt-ssh-epel-7.repo https://copr.fedorainfracloud.org/coprs/rbu/dracut-crypt-ssh/repo/epel-7/rbu-dracut-crypt-ssh-epel-7.repo

sudo yum install dracut-crypt-ssh -y

พิมพ์คำสั่งต่อไปนี้เพื่อติดตั้งnanoโปรแกรมแก้ไขเพื่อความสะดวกในการแก้ไขไฟล์

sudo yum install nano -y

/etc/default/grubคุณจะต้องแก้ไขไฟล์ด้วงเริ่มต้นที่ตั้งอยู่ใน

sudo nano /etc/default/grub

แทรกrd.neednet=1 ip=dhcpระหว่างและGRUB_CMDLINE_LINUX="crashkernel=autord.luks.uuid=luks-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

บันทึกไฟล์โดยการป้อนชุดแป้นพิมพ์ต่อไปนี้ กดปุ่มCtrl+ xกดyปุ่มและกดEnterปุ่ม

สร้างไฟล์คอนฟิกูเรชัน GRUB ขึ้นใหม่โดยพิมพ์คำสั่งด้านล่าง

sudo grub2-mkconfig -o /etc/grub2.cfg

สำรองข้อมูลต้นฉบับ/etc/dracut.conf.d/crypt-ssh.confโดยพิมพ์คำสั่งต่อไปนี้ด้านล่าง

sudo mv /etc/dracut.conf.d/crypt-ssh.conf /etc/dracut.conf.d/crypt-ssh.conf.orig

สร้าง/etc/dracut.conf.d/crypt-ssh.confไฟล์ใหม่โดยพิมพ์คำสั่งด้านล่าง

sudo nano /etc/dracut.conf.d/crypt-ssh.conf

คัดลอกและวางข้อความต่อไปนี้ด้านล่างลงในnanoเครื่องมือแก้ไข

dropbear_acl="/etc/dropbear/keys/authorized_keys"

dropbear_ecdsa_key="/etc/dropbear/keys/ssh_ecdsa_key"

dropbear_rsa_key="/etc/dropbear/keys/ssh_rsa_key"

สร้างไดเรกทอรีkeysภายใต้การ/etc/dropbear/มีสิทธิ์ directory ที่จำเป็นที่จะถือauthorized_keys, ssh_ecdsa_keyและssh_rsa_keyไฟล์

sudo mkdir /etc/dropbear/keys/; sudo chmod /etc/dropbear/keys/

สร้างssh_ecdsa_keyและssh_rsa_keyไฟล์ด้วยssh_keygenโปรแกรมโดยพิมพ์คำสั่งต่อไปนี้ด้านล่าง กดEnterปุ่มสองครั้งสำหรับแต่ละคำสั่งเมื่อได้รับพร้อมต์สำหรับวลีรหัสผ่าน

sudo ssh-keygen -t ecdsa -f /etc/dropbear/keys/ssh_ecdsa_key

sudo ssh-keygen -t rsa -f /etc/dropbear/keys/ssh_rsa_key

เปลี่ยนสิทธิ์แฟ้มบนssh_ecdsa_key, ssh_ecdsa_key.pub, ssh_rsa_keyและssh_rsa_key.pubโดยพิมพ์คำสั่งดังต่อไปนี้

sudo chmod 400 /etc/dropbear/keys/*_key; sudo chmod 444 /etc/dropbear/keys/*.pub

สร้างกุญแจสาธารณะโดยใช้How Do I Generate SSH Keys?บทช่วยสอนซึ่งอยู่ที่จุดเริ่มต้นของบทช่วยสอนใต้Prerequisitesสำหรับระบบปฏิบัติการไคลเอนต์ที่คุณคาดหวัง

คัดลอกและวางข้อความทั้งหมดในพับลิกคีย์ลงใน/etc/dropbear/keys/authorized_keysไฟล์โดยใช้nanoโปรแกรมโดยพิมพ์คำสั่งด้านล่าง

sudo nano /etc/dropbear/keys/authorized_keys

คุณต้องสร้าง initramfs และอัปเดตการกำหนดค่า dracut-crypt-ssh ก่อน พิมพ์คำสั่งต่อไปนี้ด้านล่างสำหรับบิลด์เริ่มต้นของ initramfs

sudo dracut -f

เมื่อเสร็จสิ้นการติดตั้ง CentOS 7 ของคุณจะได้รับการตั้งค่าให้ฟังไคลเอนต์ SSH ของคุณเพื่อเชื่อมต่อและอนุญาตให้คุณปลดล็อกพาร์ติชัน LUKS โดยใช้ข้อความรหัสผ่านของคุณ ตอนนี้คุณสามารถรีบูตอินสแตนซ์ CentOS 7 ของคุณโดยพิมพ์คำสั่งด้านล่าง

sudo reboot

บนระบบไคลเอ็นต์ของคุณอ้างถึงส่วน3.3. Unlocking the volumes interactivelyและ3.4. Unlocking using theปลดล็อกcommandหน้าDracut-Crypt-SSH GitHubเพื่อบังคับให้พร้อมต์ข้อความรหัสผ่านหรือใช้unlockคำสั่งเพื่อเปิดพาร์ติชัน LUKS ของคุณจากไคลเอ็นต์ SSH ของคุณ

เรียนรู้วิธีการติดตั้ง Directus 6.4 CMS บน CentOS 7; ระบบการจัดการเนื้อหา Headless ที่มีความยืดหยุ่นสูงและปลอดภัย

ใช้ระบบที่แตกต่างกันอย่างไร Pagekit เป็น CMS โอเพนซอร์สที่เขียนด้วย PHP ซอร์สโค้ดของ Pagekit นั้นโฮสต์บน GitHub คำแนะนำนี้จะแสดงให้คุณเห็นว่า

TestLink เป็นระบบดำเนินการจัดการทดสอบบนเว็บโอเพ่นซอร์ส ช่วยให้ทีมงานประกันคุณภาพสามารถสร้างและจัดการกรณีทดสอบได้เช่นกัน

FTP ที่ปลอดภัยมากหรือเพียงแค่ vsFTPd เป็นซอฟต์แวร์น้ำหนักเบาที่มีความสามารถในการปรับแต่ง ในบทช่วยสอนนี้เราจะรักษาความปลอดภัยของข้อความ

CentOS ติดตามการพัฒนา Red Hat Enterprise Linux (RHEL) RHEL พยายามที่จะเป็นแพลตฟอร์มเซิร์ฟเวอร์ที่มั่นคงซึ่งหมายความว่าจะไม่รีบเร่งในการรวม

ในบางโอกาสผู้ดูแลระบบอาจต้องสร้างบัญชีผู้ใช้และ จำกัด การเข้าถึงเพื่อจัดการไฟล์ของตัวเองผ่าน sFTP เท่านั้น

ใช้ระบบที่แตกต่างกันอย่างไร Moodle เป็นแพลตฟอร์มการเรียนรู้โอเพนซอร์ซหรือระบบจัดการหลักสูตร (CMS) - ชุดซอฟต์แวร์โอเพ่นซอร์สฟรีที่ออกแบบมาเพื่อช่วย

ในบทความนี้ฉันจะอธิบายวิธีสร้าง LEMP สแต็คที่ได้รับการป้องกันโดย ModSecurity ModSecurity เป็นไฟร์วอลล์เว็บแอพพลิเคชันแบบโอเพนซอร์สที่มีประโยชน์

Introduction LAMP เป็นคำย่อที่ย่อมาจาก Linux, Apache, MySQL และ PHP ซอฟต์แวร์นี้เป็นโซลูชันโอเพ่นซอร์สที่ได้รับความนิยมสูงสุดสำหรับการติดตั้ง o

Icinga2 เป็นระบบการตรวจสอบที่มีประสิทธิภาพและเมื่อใช้ในโมเดลลูกค้าหลักจะสามารถแทนที่ความต้องการการตรวจสอบที่อิง NRPE ปรมาจารย์

ใช้ระบบที่แตกต่างกันอย่างไร Netdata เป็นดาวรุ่งพุ่งแรงในด้านการติดตามการวัดในระบบแบบเรียลไทม์ เมื่อเปรียบเทียบกับเครื่องมือชนิดเดียวกัน Netdata:

Buildbot เป็นโอเพ่นซอร์สเครื่องมือที่ใช้การรวมอย่างต่อเนื่องของ Python สำหรับการสร้างซอฟต์แวร์การทดสอบและการปรับใช้โดยอัตโนมัติ Buildbot ประกอบด้วยหนึ่งหรือหมอ

ยินดีต้อนรับสู่การกวดวิชา Vultr อื่น ที่นี่คุณจะได้เรียนรู้วิธีการติดตั้งและเรียกใช้เซิร์ฟเวอร์ SAMP คู่มือนี้เขียนขึ้นสำหรับ CentOS 6 ข้อกำหนดเบื้องต้นคุณจะต้อง

แอปพลิเคชั่น dotProject เป็นเครื่องมือการจัดการโครงการแบบโอเพ่นซอร์สบนเว็บ สำหรับตอนนี้มันวางจำหน่ายภายใต้ GPL ดังนั้นคุณสามารถปรับใช้และใช้งานได้บนบริการของคุณ

ใช้ระบบที่แตกต่างกันอย่างไร TaskWarrior เป็นเครื่องมือจัดการเวลาแบบโอเพ่นซอร์สที่เป็นการปรับปรุงแอพพลิเคชั่น Todo.txt และโคลนของมัน เนื่องมาจาก

ใช้ระบบที่แตกต่างกันอย่างไร Selfoss RSS Reader เป็นฟรีและเปิดตัวเองบนเว็บโฮสต์อเนกประสงค์, สตรีมสด, ตอบโต้กับผู้ใช้ได้, ฟีดข่าว (RSS / Atom) reade

ใช้ระบบที่แตกต่างกันอย่างไร Kanboard เป็นซอฟต์แวร์ซอฟต์แวร์การจัดการโครงการโอเพ่นซอร์สฟรีที่ออกแบบมาเพื่ออำนวยความสะดวกและมองเห็นภาพการทำงานเป็นทีม

บทช่วยสอนนี้จะกล่าวถึงกระบวนการติดตั้งเซิร์ฟเวอร์เกม Half Life 2 บนระบบ CentOS 6 ขั้นตอนที่ 1: การติดตั้งข้อกำหนดเบื้องต้นเพื่อตั้งค่า ou

GlusterFS เป็นระบบไฟล์ที่เชื่อมต่อกับเครือข่ายซึ่งช่วยให้คุณแบ่งปันไดรฟ์สองตัวในอุปกรณ์หลายตัวบนเครือข่ายได้อย่างมีประสิทธิภาพ ระบบไฟล์นี้คือ

ใช้ระบบที่แตกต่างกันอย่างไร ในขณะที่การโยกย้ายเว็บไซต์มักจะไม่มีปัญหาบางครั้งก็ยากที่จะโยกย้ายกล่องอีเมล นี่คือ CAS โดยเฉพาะอย่างยิ่ง

เรียนรู้วิธีการติดตั้ง Directus 6.4 CMS บน CentOS 7; ระบบการจัดการเนื้อหา Headless ที่มีความยืดหยุ่นสูงและปลอดภัย

เรียนรู้วิธีการตั้งค่า Nginx บน Ubuntu สำหรับการสตรีมวิดีโอสด HLS ด้วยคำแนะนำที่ชัดเจนและเป็นประโยชน์

เรียนรู้การใช้ Percona XtraBackup สำหรับการสำรองข้อมูลด้วยวิธีที่เป็นระบบและง่ายดายบน WordPress ออนไลน์ของคุณ

ReactOS ซึ่งเป็นโอเพ่นซอร์สและระบบปฏิบัติการฟรีพร้อมเวอร์ชันล่าสุดแล้ว สามารถตอบสนองความต้องการของผู้ใช้ Windows ยุคใหม่และล้ม Microsoft ได้หรือไม่? มาหาข้อมูลเพิ่มเติมเกี่ยวกับรูปแบบเก่านี้ แต่เป็นประสบการณ์ OS ที่ใหม่กว่ากัน

การโจมตีของ Ransomware กำลังเพิ่มขึ้น แต่ AI สามารถช่วยจัดการกับไวรัสคอมพิวเตอร์ตัวล่าสุดได้หรือไม่? AI คือคำตอบ? อ่านที่นี่รู้ว่า AI boone หรือ bane

ในที่สุด Whatsapp ก็เปิดตัวแอพเดสก์ท็อปสำหรับผู้ใช้ Mac และ Windows ตอนนี้คุณสามารถเข้าถึง Whatsapp จาก Windows หรือ Mac ได้อย่างง่ายดาย ใช้ได้กับ Windows 8+ และ Mac OS 10.9+

อ่านข้อมูลนี้เพื่อทราบว่าปัญญาประดิษฐ์กำลังได้รับความนิยมในหมู่บริษัทขนาดเล็กอย่างไร และเพิ่มโอกาสในการทำให้พวกเขาเติบโตและทำให้คู่แข่งได้เปรียบ

เมื่อเร็ว ๆ นี้ Apple เปิดตัว macOS Catalina 10.15.4 การอัปเดตเสริมเพื่อแก้ไขปัญหา แต่ดูเหมือนว่าการอัปเดตทำให้เกิดปัญหามากขึ้นที่นำไปสู่การสร้างเครื่อง Mac อ่านบทความนี้เพื่อเรียนรู้เพิ่มเติม

13 เครื่องมือดึงข้อมูลเชิงพาณิชย์ของ Big Data

คอมพิวเตอร์ของเราจัดเก็บข้อมูลทั้งหมดในลักษณะที่เรียกว่าระบบไฟล์บันทึก เป็นวิธีการที่มีประสิทธิภาพที่ช่วยให้คอมพิวเตอร์สามารถค้นหาและแสดงไฟล์ได้ทันทีที่คุณกดค้นหาhttps://wethegeek.com/?p=94116&preview=true