แก้ไข: แอพที่ไม่ได้ปักหมุดกลับมาอีกครั้งใน Windows 11

หากแอพและโปรแกรมที่ไม่ได้ปักหมุดกลับมาที่แถบงาน คุณสามารถแก้ไขไฟล์ Layout XML และนำบรรทัดกำหนดเองออกไปได้

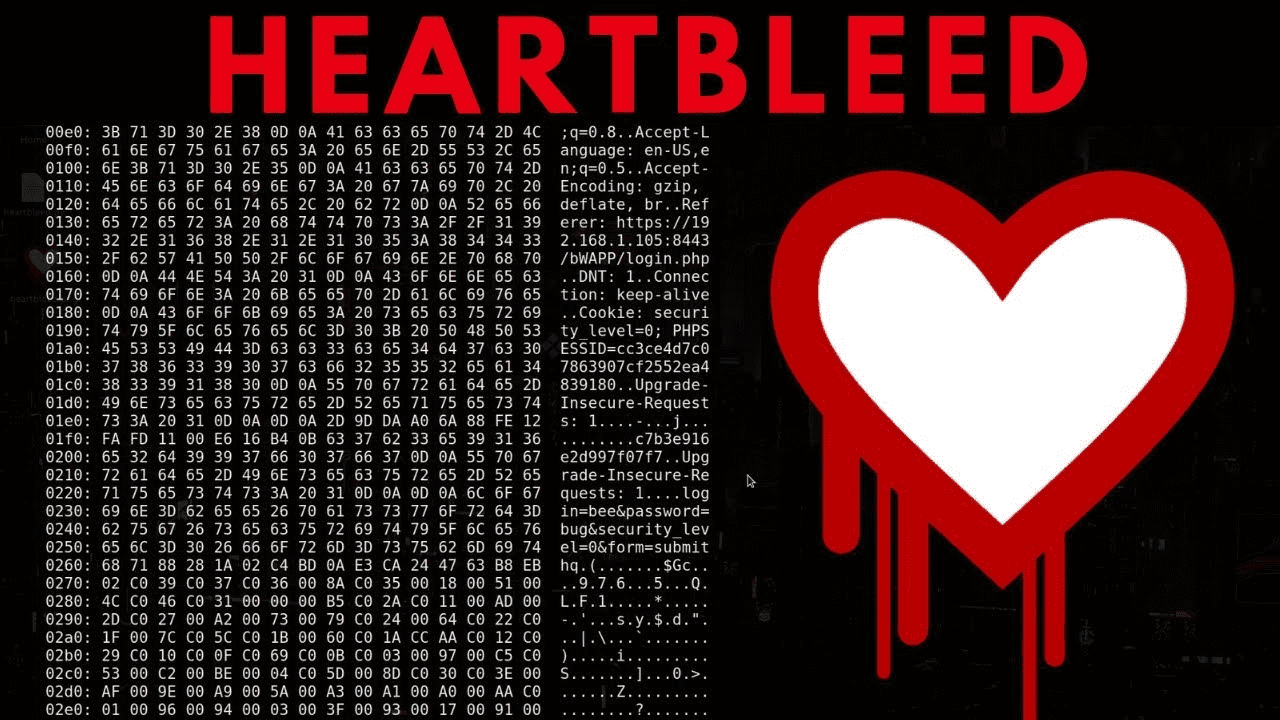

หนึ่งในช่องโหว่ที่เป็นที่รู้จักมากที่สุดในช่วงกลางปี 2010 เรียกว่า “Heartbleed” Heartbleed นั้นจริงจังเป็นพิเศษเพราะเป็นซอฟต์แวร์ที่ได้รับผลกระทบ “OpenSSL” ซึ่งเป็นไลบรารีเข้ารหัสหลักสำหรับการเชื่อมต่อ HTTPS ซึ่งใช้กันอย่างแพร่หลาย ที่แย่ไปกว่านั้นคือ มีช่องโหว่ใน OpenSSL มานานกว่าสองปีก่อนที่จะมีการค้นพบ เผยแพร่ และแก้ไข ซึ่งหมายความว่าผู้คนจำนวนมากใช้เวอร์ชันที่มีช่องโหว่

Heartbleed เป็นช่องโหว่ของข้อมูลรั่วในส่วนขยาย heartbeat ซึ่งเมื่อใช้ประโยชน์จากข้อมูลรั่วไหลจาก RAM จากเซิร์ฟเวอร์ไปยังไคลเอนต์ ส่วนขยาย heartbeat ถูกใช้เพื่อรักษาการเชื่อมต่อระหว่างเว็บเซิร์ฟเวอร์และไคลเอนต์โดยไม่ต้องทำการร้องขอหน้าปกติ

ในกรณีของ OpenSSL ไคลเอ็นต์จะส่งข้อความไปยังเซิร์ฟเวอร์และแจ้งเซิร์ฟเวอร์ว่าข้อความนั้นมีความยาวเท่าใด สูงสุด 64KB เซิร์ฟเวอร์ควรจะสะท้อนข้อความเดิมกลับมา อย่างไรก็ตาม ที่สำคัญ เซิร์ฟเวอร์ไม่ได้ตรวจสอบว่าข้อความนั้นยาวตราบเท่าที่ลูกค้าอ้างว่าเป็นข้อความ ซึ่งหมายความว่าลูกค้าสามารถส่งข้อความ 10KB อ้างว่าเป็น 64KB และได้รับการตอบสนอง 64KB โดยที่ 54KB พิเศษประกอบด้วย RAM 54KB ถัดไปไม่ว่าจะเก็บข้อมูลใดไว้ที่นั่น กระบวนการนี้จะมองเห็นอย่างดีจากXKCD การ์ตูน #

ผู้โจมตีสามารถสร้างอิมเมจของ RAM ส่วนใหญ่ของเซิร์ฟเวอร์โดยการรวมการตอบกลับเข้าด้วยกันโดยการส่งคำขอฮาร์ตบีตจำนวนมากและอ้างว่าเป็นคำขอขนาดใหญ่ ข้อมูลที่จัดเก็บใน RAM ที่อาจรั่วไหล ได้แก่ คีย์การเข้ารหัส ใบรับรอง HTTPS รวมถึงข้อมูล POST ที่ไม่ได้เข้ารหัส เช่น ชื่อผู้ใช้และรหัสผ่าน

หมายเหตุ: เป็นที่รู้จักน้อยกว่า แต่โปรโตคอลฮาร์ตบีตและการใช้ประโยชน์ก็ทำงานในอีกทางหนึ่งด้วย เซิร์ฟเวอร์ที่เป็นอันตรายสามารถกำหนดค่าให้อ่านหน่วยความจำผู้ใช้ได้สูงสุด 64KB ต่อคำขอฮาร์ตบีต

นักวิจัยด้านความปลอดภัยหลายคนค้นพบปัญหานี้โดยอิสระในวันที่ 1 เมษายน 2014 และได้รับการเปิดเผยแบบส่วนตัวต่อ OpenSSL เพื่อให้สามารถสร้างแพตช์ได้ ข้อบกพร่องดังกล่าวได้รับการเผยแพร่เมื่อแพทช์ออกวางจำหน่ายในวันที่ 7 เมษายน 2014 ทางออกที่ดีที่สุดในการแก้ไขปัญหาคือการใช้โปรแกรมแก้ไข แต่ก็ยังสามารถแก้ไขปัญหาได้ด้วยการปิดใช้งานส่วนขยาย heartbeat หากการแพตช์ในทันทีไม่ใช่ ตัวเลือก.

น่าเสียดายที่แม้ว่าการหาประโยชน์ดังกล่าวจะเป็นแบบสาธารณะและโดยทั่วไปเป็นที่รู้จักกันดี แต่เว็บไซต์จำนวนมากก็ยังไม่อัปเดตในทันที โดยช่องโหว่ดังกล่าวก็ยังถูกพบเป็นครั้งคราวแม้ในปีต่อมา สิ่งนี้นำไปสู่หลายกรณีของการใช้ประโยชน์จากการเข้าถึงบัญชีหรือการรั่วไหลของข้อมูล

หากแอพและโปรแกรมที่ไม่ได้ปักหมุดกลับมาที่แถบงาน คุณสามารถแก้ไขไฟล์ Layout XML และนำบรรทัดกำหนดเองออกไปได้

ลบข้อมูลที่บันทึกจากการเติมข้อมูลอัตโนมัติของ Firefox โดยทำตามขั้นตอนง่าย ๆ และรวดเร็วสำหรับอุปกรณ์ Windows และ Android.

ในบทเรียนนี้ เราจะแสดงวิธีการรีเซ็ตแบบซอฟต์หรือฮาร์ดบน Apple iPod Shuffle.

มีแอปที่ยอดเยี่ยมมากมายบน Google Play ที่คุณไม่สามารถช่วยได้แต่ต้องสมัครสมาชิก หลังจากนั้นรายการนั้นจะเพิ่มขึ้น และคุณจะต้องจัดการการสมัครสมาชิก Google Play ของคุณ

การค้นหาไพ่ที่ถูกต้องเพื่อชำระเงินในกระเป๋าของคุณอาจเป็นเรื่องยุ่งยาก ในช่วงไม่กี่ปีที่ผ่านมา บริษัทต่างๆ ได้พัฒนาและเปิดตัวโซลูชันการชำระเงินแบบไม่สัมผัส

การลบประวัติการดาวน์โหลด Android ช่วยเพิ่มพื้นที่จัดเก็บและยังมีประโยชน์อื่น ๆ อีกมากมาย นี่คือขั้นตอนที่ต้องทำตาม.

คู่มือนี้จะแสดงวิธีลบภาพถ่ายและวิดีโอจาก Facebook โดยใช้ PC, อุปกรณ์ Android หรือ iOS.

เราใช้เวลาสั้นๆ กับ Galaxy Tab S9 Ultra และมันเป็นแท็บเล็ตที่สมบูรณ์แบบสำหรับการจับคู่กับคอมพิวเตอร์Windows ของคุณหรือ Galaxy S23

ปิดเสียงข้อความกลุ่มใน Android 11 เพื่อควบคุมการแจ้งเตือนสำหรับแอพ Messages, WhatsApp และ Telegram.

ล้างประวัติ URL บนแถบที่อยู่ใน Firefox และเก็บเซสชันของคุณให้เป็นส่วนตัวโดยทำตามขั้นตอนที่เร็วและง่ายเหล่านี้.