แก้ไข: แอพที่ไม่ได้ปักหมุดกลับมาอีกครั้งใน Windows 11

หากแอพและโปรแกรมที่ไม่ได้ปักหมุดกลับมาที่แถบงาน คุณสามารถแก้ไขไฟล์ Layout XML และนำบรรทัดกำหนดเองออกไปได้

อาชญากรด้านไอทีใช้การโจมตีทางไซเบอร์ต่างๆ มากขึ้นเรื่อยๆ เพื่อทำให้ผู้ใช้เว็บตกเป็นเหยื่อ การโจมตี เช่น การขโมยข้อมูล ไม่ว่าจะเป็นบุคคลหรือธุรกิจ การสร้างกลโกง ฯลฯ ได้เกิดขึ้นบ่อยครั้งขึ้น อาชญากรไซเบอร์จะควบคุมระบบของเราอย่างลับๆ และขโมยข้อมูลของเราไป ดังนั้นอาชญากรจึงมีความรอบรู้กับการใช้ประโยชน์จากช่องโหว่และเข้าใจพฤติกรรมการจัดการผู้ใช้ตามที่ต้องการ แต่ผู้ใช้อินเทอร์เน็ตจำนวนมากยังคงไม่ทราบถึงกับดักที่อาชญากรไอทีมืออาชีพเหล่านี้วางเอาไว้เพื่อละเมิดความเป็นส่วนตัว ดังนั้นเราจึงมีบทความที่สามารถช่วยให้คุณได้รับข้อมูลล่าสุดเกี่ยวกับการโจมตีทางไซเบอร์ที่สำคัญและวิธีจัดการกับพวกเขา อ่านต่อ!

มัลแวร์

ที่มาของภาพ: macobserver.com

เป็นการโจมตีทั่วไปที่ใช้กันมานานเพื่อดักจับผู้ใช้ทั่วไป แม้ว่าจะเก่าแล้ว แต่การโจมตีได้พัฒนาเป็นเครื่องมือที่ยอดเยี่ยมในการละเมิดข้อมูลและความเป็นส่วนตัวของผู้ใช้ นี่คือตัวอย่างการโจมตีของมัลแวร์:

ขณะท่องอินเทอร์เน็ต ผู้ใช้มักพบป๊อปอัปที่ออกแบบมาเพื่อหลอกล่อ ไม่ว่าจะตั้งใจหรือไม่ตั้งใจ เมื่อผู้ใช้คลิกที่ป๊อปอัป มันจะเริ่มต้นการโจมตีและผู้ใช้จะลงเอยด้วยการติดมัลแวร์บนอุปกรณ์ของพวกเขา

ต้องอ่าน: วิธีในการปกป้องธุรกรรม Cryptocurrency ของคุณ

มันเป็นอันตรายต่อระบบของคุณอย่างไร?

วิธีการต่อสู้กับมัลแวร์?

มัลแวร์สามารถเข้าสู่อุปกรณ์ของคุณได้ก็ต่อเมื่อผู้ใช้เรียกการติดตั้งที่เป็นอันตราย ดังนั้น อย่าคลิกป๊อปอัปหรือเยี่ยมชมเว็บไซต์ที่ไม่น่าเชื่อถือ นอกจากนี้ ให้มองหาใบรับรอง SSL “ความปลอดภัย HTTPS” ขณะท่องเว็บ ใช้ Antimalware ที่ดีที่สุดเพื่อให้อุปกรณ์ของคุณปลอดภัยจากการโจมตีดังกล่าว Advanced System Protectorเป็นโปรแกรมป้องกันมัลแวร์ที่ดีที่สุดในระดับเดียวกัน ซึ่งสามารถตรวจจับและล้างมัลแวร์ต่างๆ ได้อย่างรวดเร็ว ฐานข้อมูลประกอบด้วยคำจำกัดความมัลแวร์มากกว่า 10 ล้านรายการ (ยังคงเติบโต) ดาวน์โหลดแอปทรงพลังน้ำหนักเบานี้โดยคลิกที่ปุ่มดาวน์โหลด

ฟิชชิ่ง

ที่มาของภาพ: itsecurity.blog.fordham.edu

ผู้โจมตีพยายามขโมยข้อมูลผู้ใช้โดยใช้อีเมลและวิธีการสื่อสารอื่นๆ การสื่อสารดังกล่าวถูกปลอมแปลงเป็นการสื่อสารที่ถูกต้องเพื่อโน้มน้าวผู้ใช้ว่ามาจากแหล่งที่เชื่อถือได้ อีเมลจะมีไฟล์แนบ เมื่อผู้ใช้คลิกที่ไฟล์แนบ มันจะดาวน์โหลดมัลแวร์ลงในอุปกรณ์โดยอัตโนมัติ

มันเป็นอันตรายต่อระบบของคุณอย่างไร?

จากนั้นมัลแวร์จะละเมิดความปลอดภัยของอุปกรณ์ ขโมยข้อมูล เชิญมัลแวร์อื่น ๆ หรือเข้าควบคุมอุปกรณ์

วิธีการต่อสู้กับฟิชชิ่ง?

เป็นปัญหาร้ายแรงหากไม่ป้องกันตั้งแต่แรก มันสามารถเปิดประตูสู่การโจมตีที่ร้ายแรงอื่น ๆ ในอุปกรณ์ของคุณ คุณสามารถป้องกันกิจกรรมได้โดยการสแกนไฟล์แนบอีเมลก่อนเปิด แม้ว่าผู้ให้บริการอีเมลชั้นนำหลายรายจะมีเครื่องสแกนอีเมลในตัวเพื่อตรวจจับอีเมลฟิชชิง แต่ควรติดตั้งเครื่องมือสแกนอีเมลในอุปกรณ์ของคุณเป็นชั้นความปลอดภัยเพิ่มเติม อีกครั้ง คุณสามารถซื้อโปรแกรมป้องกันไวรัสหรือโปรแกรมป้องกันมัลแวร์ที่สแกนอีเมลขาเข้าของคุณได้เช่นกัน

ต้องอ่าน: 9 วิธีง่ายๆ ในการป้องกันการละเมิดข้อมูลอย่างมีประสิทธิภาพ

ข้อมูลประจำตัวที่เหมือนกัน

เป็นเรื่องธรรมดามากในหมู่คนที่จะใช้ข้อมูลประจำตัวซ้ำในบัญชีต่างๆ ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำให้ใช้รหัสผ่านที่รัดกุมที่ไม่ซ้ำกันในบัญชีต่างๆ ทั้งหมด แต่โดยทั่วไปแล้วจะไม่ปฏิบัติตามและแฮ็กเกอร์ใช้ประโยชน์จากสถานการณ์ดังกล่าว ทันทีที่อาชญากรไอทีเข้าถึงข้อมูลส่วนบุคคลของผู้ใช้ พวกเขาใช้ประโยชน์จากสถานการณ์และพยายามใช้ข้อมูลดังกล่าวเพื่อเจาะบัญชี

วิธีจัดการกับสถานการณ์

ไม่มีทางอื่นนอกจากการใช้ข้อมูลประจำตัวที่แข็งแกร่งที่ไม่ซ้ำกันในบัญชีต่างๆ คุณสามารถใช้เครื่องมือจัดการรหัสผ่านเพื่อจัดเก็บรหัสผ่านที่สำคัญทั้งหมดของคุณ

หมายเหตุ:-คุณสามารถแทนที่รหัสผ่านด้วยข้อความรหัสผ่าน ตัวอย่างเช่นคุณสามารถสร้างข้อมูลประจำตัวเช่น -“ ILove2RideBike $ ”

วลีดังกล่าวจำได้ง่ายและยากต่อการแตกหัก

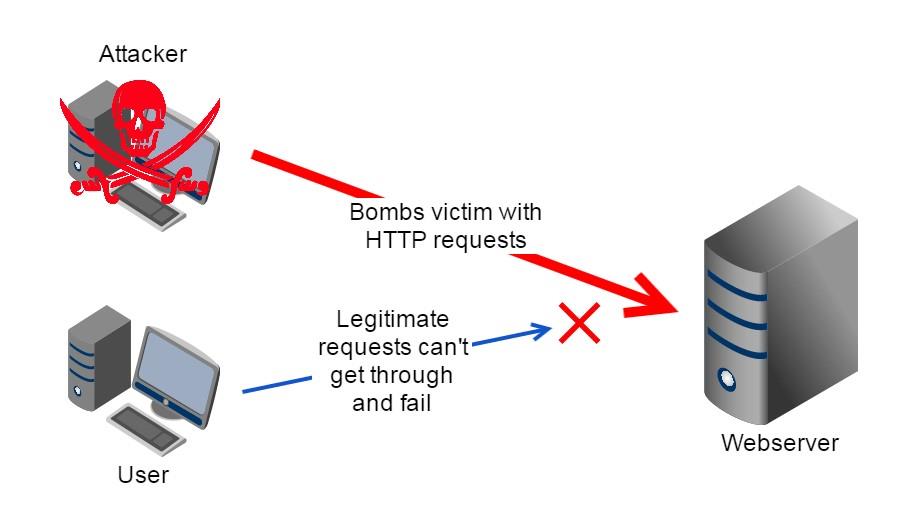

การโจมตี DoS

ที่มาของภาพ: windowsreport.com

DoS หรือการโจมตีแบบปฏิเสธบริการเป็นการโจมตีที่ได้รับความนิยมอย่างมากในหมู่อาชญากรไซเบอร์ เป้าหมายของการโจมตีคือการสร้างทราฟฟิกบนเว็บไซต์เพื่อสร้างการปฏิเสธบริการแก่ผู้ใช้

การโจมตีดังกล่าวเริ่มต้นจาก IP ทั่วโลกเพื่อซ่อนตำแหน่งที่แน่นอนของผู้โจมตี อาชญากรไซเบอร์ใช้มัลแวร์เช่นบ็อตเน็ตเพื่อเริ่มการโจมตีเช่น DoS

หมายเหตุ:-บ็อตเน็ตสามารถสร้างที่อยู่ IP ที่แตกต่างกันได้มากกว่า 100,000 รายการในการโจมตี DoS

จะป้องกันการโจมตี DoS ได้อย่างไร?

คุณสามารถป้องกันการโจมตี DoS ได้โดยการติดตั้งโปรแกรมป้องกันไวรัสที่มีประสิทธิภาพบนอุปกรณ์ของคุณ สำหรับองค์กร มีบริการของบุคคลที่สามที่ปกป้องเว็บไซต์จากการโจมตี DoS อาจมีราคาแพง แต่มีประสิทธิภาพ

ต้องอ่าน: 10 การละเมิดข้อมูลที่ใหญ่ที่สุดในศตวรรษที่ 21

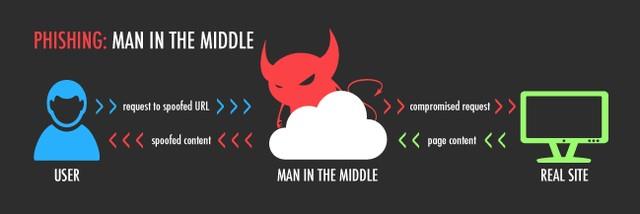

การโจมตีแบบคนกลาง (MITM)

ที่มาของภาพ: ebudyblog.com

หรือที่เรียกว่าการจี้รหัสเซสชัน การโจมตีนี้เกิดขึ้นระหว่างกิจกรรมอินเทอร์เน็ตสด รหัสเซสชันอนุญาตให้ผู้ใช้โต้ตอบกับเว็บไซต์ ผู้โจมตีเข้ามาระหว่างคอมพิวเตอร์ของผู้ใช้กับเว็บเซิร์ฟเวอร์และขโมยข้อมูลที่ถูกแบ่งปันโดยที่ผู้ใช้ไม่รู้

จะป้องกันการโจมตี MITM ได้อย่างไร?

หลีกเลี่ยงการเชื่อมต่อกับ Wifi แบบเปิดโดยตรง หากคุณต้องการเชื่อมต่อ ให้ใช้ปลั๊กอินของเบราว์เซอร์ เช่น ForceTLS หรือ HTTPS Everywhere หลายๆ อย่าง เช่น การใช้การรับรองความถูกต้องและการใช้ HSTS บนเว็บไซต์จะต้องดำเนินการที่ฝั่งเซิร์ฟเวอร์

สำหรับธุรกิจ

SQL ภาษาโปรแกรมใช้เพื่อโต้ตอบกับฐานข้อมูลต่างๆ เซิร์ฟเวอร์ฐานข้อมูลที่เก็บข้อมูลเว็บไซต์ที่สำคัญใช้ SQL เพื่อจัดการฐานข้อมูล

ผู้โจมตีใช้การโจมตีแบบฉีด SQL เพื่อเข้าถึงข้อมูลในเว็บไซต์โดยการฉีดโค้ดที่เป็นอันตรายลงในฐานข้อมูล

มันเป็นอันตรายต่อระบบของคุณอย่างไร?

เป็นการโจมตีที่รุนแรงเนื่องจากสามารถดึงรหัสผ่านทั้งหมดและข้อมูลผู้ใช้ที่สำคัญอื่น ๆ ที่เก็บไว้สำหรับไซต์เมื่อประสบความสำเร็จ ผู้โจมตีสามารถควบคุมช่องค้นหาของไซต์ได้ จากนั้นผู้โจมตีจะแทรกรหัสที่เปิดเผยข้อมูลผู้ใช้ตามความต้องการของเขา

วิธีหยุดการโจมตีด้วยการฉีด SQL

การโจมตีสามารถหยุดได้โดย:-

การโจมตีสคริปต์ข้ามไซต์

ในการโจมตีนี้ ผู้โจมตีมุ่งเป้าไปที่ผู้ใช้ของเว็บไซต์ ผู้โจมตีแทรกโค้ดที่เป็นอันตรายลงในเว็บไซต์ยอดนิยมและเรียกใช้สคริปต์และความคิดเห็นโดยอัตโนมัติเพื่อขโมยข้อมูลผู้ใช้ ดังนั้นจึงสร้างความเสียหายต่อชื่อเสียงของเว็บไซต์

จะหยุดการโจมตีแบบ Cross-site Scripting ได้อย่างไร?

การติดตั้งไฟร์วอลล์ของเว็บแอปพลิเคชันสามารถป้องกันการโจมตีแบบ cross-site scripting หรือ XSS ได้ เนื่องจากไฟร์วอลล์จะตรวจสอบว่าเว็บไซต์ของคุณมีความเสี่ยงต่อการโจมตี XSS หรือไม่ และช่วยเสริมความปลอดภัยของเว็บไซต์

ต้องอ่าน: การ โจมตีทางไซเบอร์ครั้งใหญ่กวาดโลกหลังจากกำจัดยูเครน

ในฐานะผู้ใช้อินเทอร์เน็ตที่เก็บข้อมูลส่วนบุคคล งาน และไฟล์อื่นๆ ทางออนไลน์ เราควรตระหนักถึงการโจมตีทางไซเบอร์ การทราบการโจมตีเหล่านี้จะช่วยให้เราสามารถป้องกันข้อมูลและอุปกรณ์ของเราได้โดยเร็วที่สุด เราหวังว่าบทความนี้จะช่วยคุณในการปกป้องทรัพย์สินไอทีของคุณ

หากแอพและโปรแกรมที่ไม่ได้ปักหมุดกลับมาที่แถบงาน คุณสามารถแก้ไขไฟล์ Layout XML และนำบรรทัดกำหนดเองออกไปได้

ลบข้อมูลที่บันทึกจากการเติมข้อมูลอัตโนมัติของ Firefox โดยทำตามขั้นตอนง่าย ๆ และรวดเร็วสำหรับอุปกรณ์ Windows และ Android.

ในบทเรียนนี้ เราจะแสดงวิธีการรีเซ็ตแบบซอฟต์หรือฮาร์ดบน Apple iPod Shuffle.

มีแอปที่ยอดเยี่ยมมากมายบน Google Play ที่คุณไม่สามารถช่วยได้แต่ต้องสมัครสมาชิก หลังจากนั้นรายการนั้นจะเพิ่มขึ้น และคุณจะต้องจัดการการสมัครสมาชิก Google Play ของคุณ

การค้นหาไพ่ที่ถูกต้องเพื่อชำระเงินในกระเป๋าของคุณอาจเป็นเรื่องยุ่งยาก ในช่วงไม่กี่ปีที่ผ่านมา บริษัทต่างๆ ได้พัฒนาและเปิดตัวโซลูชันการชำระเงินแบบไม่สัมผัส

การลบประวัติการดาวน์โหลด Android ช่วยเพิ่มพื้นที่จัดเก็บและยังมีประโยชน์อื่น ๆ อีกมากมาย นี่คือขั้นตอนที่ต้องทำตาม.

คู่มือนี้จะแสดงวิธีลบภาพถ่ายและวิดีโอจาก Facebook โดยใช้ PC, อุปกรณ์ Android หรือ iOS.

เราใช้เวลาสั้นๆ กับ Galaxy Tab S9 Ultra และมันเป็นแท็บเล็ตที่สมบูรณ์แบบสำหรับการจับคู่กับคอมพิวเตอร์Windows ของคุณหรือ Galaxy S23

ปิดเสียงข้อความกลุ่มใน Android 11 เพื่อควบคุมการแจ้งเตือนสำหรับแอพ Messages, WhatsApp และ Telegram.

ล้างประวัติ URL บนแถบที่อยู่ใน Firefox และเก็บเซสชันของคุณให้เป็นส่วนตัวโดยทำตามขั้นตอนที่เร็วและง่ายเหล่านี้.