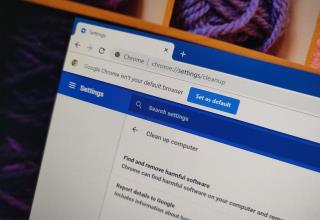

Cách sử dụng phần mềm chống vi-rút bí mật của Google Chrome trên Windows 10

Chrome đi kèm với một công cụ bí mật có tên là Chrome Cleanup và công cụ này được thiết kế để xóa phần mềm độc hại khỏi PC chạy Windows 10 của bạn. Đây là cách sử dụng nó.