ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

يعتمد أي نظام اتصال على قدرة المتلقي على تحديد هوية المرسل. إن معرفة هوية المرسل تعني إرسال رد ومعرفة ما إذا كان يمكنك الوثوق به. لسوء الحظ ، لا تتضمن العديد من أنظمة الاتصال في الواقع طريقة للتحقق من أن المرسل المزعوم هو المرسل الفعلي بالفعل. في هذه الحالة ، يمكن للمهاجم إنشاء معلومات مزيفة معينة ومن المحتمل أن يؤثر على تصرفات المستلم. تُعرف عملية إنشاء هذه الرسائل المزيفة باسم الانتحال.

الانتحال في الأنظمة الكلاسيكية

بينما تُستخدم عمومًا للإشارة إلى الاتصالات الرقمية الحديثة ، فإن معظم أنظمة الاتصال السابقة على الكمبيوتر معرضة أيضًا للانتحال. على سبيل المثال ، يتطلب النظام البريدي عنوان التسليم. عادة ما يتم توقيع الرسائل وقد تأتي مع عنوان المرسل. لا توجد آلية قياسية للتحقق من أن عنوان المرسل هو عنوان المرسل.

على هذا النحو ، يمكن للمهاجم محاولة التلاعب بشخصين من خلال إرسال رسالة يُزعم أنها من الأخرى. يمكن استخدام هذا للتلاعب بالصداقات أو العلاقات الأسرية لتحقيق مكاسب مالية من خلال التأثير على الميراث. أو مواقف أخرى إما مفيدة للمهاجم أو من المحتمل أن تكون ضارة تمامًا للضحية.

يمكن للمهاجم أيضًا إرسال خطاب يُزعم أنه من وكالة أو شركة رسمية ، يطالب المتلقي بإجراء محدد ، مثل الدفع إلى حساب مصرفي محدد. قد لا يفكر المستلم المطمئن في التحقق من شرعية الرسالة وبالتالي يقع ضحية للاحتيال.

ملاحظة: تهديدات المطلعين مثل الوكلاء المزدوجين والموظفين الضارين تطبق تهديدًا مشابهًا. نظرًا لأن التهديدات الداخلية هي من الناحية الفنية طرفًا موثوقًا به يقدم معلومات خاطئة عن علم ، فإن الموقف يختلف قليلاً عن الانتحال ، حيث يقوم طرف غير موثوق به بتزوير رسالة.

الانتحال في الأنظمة الرقمية

العديد من الأنظمة الرقمية لديها نفس المشكلة. في كثير من الحالات ، يتم اتخاذ تدابير مضادة. لكن في بعض الحالات ، لا تكون هذه الإجراءات المضادة فعالة دائمًا أو غير ممكنة. يعد ARP مثالًا ممتازًا على بروتوكول يصعب من خلاله منع هجمات الانتحال. ARP هو بروتوكول تستخدمه أجهزة الكمبيوتر على شبكة محلية لبث عنوان MAC المرتبط بعنوان IP.

لسوء الحظ ، لا شيء يمنع جهازًا ضارًا من استخدام ARP للمطالبة بأن لديه عنوان IP آخر. يتضمن هذا الهجوم عادةً انتحال عنوان IP ، بحيث تنتقل حركة مرور الشبكة التي ستنتقل إلى جهاز التوجيه بدلاً من ذلك إلى المهاجم ، مما يتيح رؤية واسعة لحركة مرور الشبكة.

البريد الإلكتروني لديه مشكلة مماثلة. العديد من رسائل البريد الإلكتروني العشوائية والتصيد الاحتيالي تنتحل عنوان المرسل. يعمل هذا لأن عنوان المرسل جزء من البيانات داخل الحزمة. يمكن للمتسلل ببساطة تحرير البيانات بحيث يبدو بريده الإلكتروني من نطاقه العشوائي وكأنه قادم من موقع ويب شرعي. تسمح لك معظم برامج البريد برؤية اسم المجال الفعلي للمرسل ، وهي طريقة ممتازة للتعرف على رسائل البريد الإلكتروني المخادعة.

تتميز أنظمة الهاتف بنظام معرف المتصل الذي يعلن عن رقم المتصل واسم المتصل على جهاز المستلم. لسوء الحظ ، يمكن للمتصل التلاعب بأنظمة VoIP ( نقل الصوت عبر IP ) لتقديم أسماء وأرقام مخادعة.

GPS

تعمل أنظمة GPS عن طريق تثليث موقع المستخدم من إشارات ثلاثة أقمار صناعية لنظام GPS على الأقل. يعتمد هذا النظام على تقنية معروفة جدًا. يمكن للمهاجم الذي لديه جهاز إرسال قوي بما فيه الكفاية ، وأكثر من جهاز إرسال مثالي ، بث إشارة GPS أخرى مفضلة ، نظرًا لقوتها ، على الإشارات الشرعية الأضعف.

يمكن استخدام هذا لتضليل المركبات التي تعتمد على نظام تحديد المواقع العالمي (GPS). الهجوم ليس مفيدًا ضد المركبات الأرضية لأن لديها العديد من موارد الاتجاه الأخرى ، مثل إشارات الطرق والطرق المادية. ومع ذلك ، يمكن أن يكون أكثر فاعلية ضد الطائرات والسفن ، والتي قد لا تحتوي على أي معالم قابلة للاستخدام حتى يتسبب انتحال GPS في إحداث تأثير كبير.

كان مثل هذا الهجوم هو السبب المشتبه به وراء الاستيلاء الإيراني على طائرة بدون طيار أمريكية. أظهر فريق من طلاب الهندسة أيضًا جدوى هذا الهجوم على يخت فاخر. ومع ذلك ، كانوا على متن الطائرة وكان لديهم إذن.

استخدمت الحكومة والجيش الروسيان أيضًا انتحالًا لنظام تحديد المواقع العالمي (GPS) ، مما تسبب في اضطرابات مختلفة ، بما في ذلك تصادم سفينة مزعوم. يوفر ناقل الهجوم أيضًا خطرًا على المركبات ذاتية القيادة. ومع ذلك ، يجب أن تكون أجهزة الاستشعار الموجودة على متن الطائرة مثل LIDAR قادرة على تحديد هذا التناقض على الأقل ، لأن نظام تحديد المواقع العالمي (GPS) ليس نظام التوجيه الأساسي.

الصوت والفيديو

منذ اختراع خوارزميات تحويل النص إلى كلام ، أصبح انتحال الصوت أمرًا ممكنًا. بفضل تعقيد توليد صوت بشري مقبول تلقائيًا وحقيقة أن القيام بذلك غير ضروري بشكل عام ، لم يكن هناك الكثير من المخاطر في هذه البيئة. ومع ذلك ، فقد تغير هذا التوازن مع انتشار خوارزميات التعلم الآلي. أصبح من الممكن الآن أخذ عينة من الكلام من شخص حقيقي وتوليد كلمات وجمل عشوائية تبدو كما قالها الشخص الأصلي بعد تدريب الشبكة العصبية.

تعمل العملية أيضًا مع الصور الثابتة وحتى الفيديو. تُعرف فئة الانتحال باسم "التزييف العميق". وقد تم استخدامه لعزو اقتباسات وهمية تبدو شرعية إلى القادة الجيوسياسيين للإضرار بسمعتهم. تُستخدم التكنولوجيا أيضًا على نطاق واسع في حملات التحرش ، في المقام الأول ضد النساء.

تعتمد جودة التزييف العميق المخادع بشكل أساسي على حجم عينة التدريب والوقت الذي تعمل فيه الخوارزمية. يمكن الحصول على نتائج عالية الجودة نسبيًا باستخدام الأجهزة المتاحة تجاريًا وبأقل وقت وجهد. يمكن إنشاء محتوى مخادع أكثر تقدمًا مع القليل من العيوب بسرعة نسبيًا بواسطة مهاجم مصمم جيدًا ويتمتع بموارد جيدة.

خاتمة

الانتحال هو عملية تزوير بعض أو كل رسالة من قبل طرف غير موثوق به لجعل الرسالة تبدو شرعية. يمكن أن تختلف الدوافع ، مع تحقيق مكاسب مالية ، والإذلال السياسي للخصم ، والمضايقات نموذجية. تختلف الطريقة الدقيقة اعتمادًا على البروتوكول والنظام الأساسي المستخدم.

يمكن أن تختلف الطرق من إرسال رسالة مزيفة من شخص حقيقي إلى نسخة متماثلة قريبة من رسالة حقيقية. قد يكون من الصعب تصميم الانتحال ، لأن أي نظام يتحكم فيه المهاجم يمكنه ببساطة تجاهل أي حماية.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

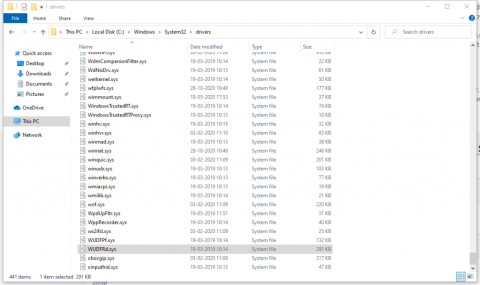

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟