ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

رفض الخدمة أو DoS هو مصطلح يستخدم لوصف هجوم رقمي على جهاز أو شبكة تهدف إلى جعلها غير قابلة للاستخدام. في كثير من الحالات ، يعني ذلك إغراق المستلم بالعديد من الطلبات أو الكثير من حركة المرور التي تؤدي إلى حدوث عطل. في بعض الأحيان ، يمكن أن يعني ذلك أيضًا إرسال كمية أقل من المعلومات المحددة الضارة لإحداث تعطل ، على سبيل المثال.

لشرح العملية بمزيد من التفصيل - يمكن لجهاز متصل بشبكة التعامل ( أي إرسال واستقبال ) قدرًا معينًا من حركة المرور ولا يزال يعمل. يعتمد حجم حركة المرور على عوامل متعددة ، مثل حجم الطلبات المقدمة والمعلومات المنقولة. فضلا عن جودة وقوة اتصال الشبكة.

عندما يتم تقديم عدد كبير جدًا من الطلبات ، ستكافح الشبكة لمواكبة ذلك. في بعض الحالات ، سيتم إسقاط الطلبات أو عدم الرد عليها. إذا كان الفائض مرتفعًا جدًا ، فقد تواجه الشبكة أو الجهاز المستلم مشكلات ، بما في ذلك الأخطاء وإيقاف التشغيل.

أنواع الهجمات

هناك العديد من الأنواع المختلفة لهجمات DoS ، بأهداف وأساليب هجوم مختلفة. تشمل بعض أشهرها ما يلي:

فيضان SYN

فيضان SYN ( يُنطق "الخطيئة" ) هو هجوم يرسل فيه المهاجم طلبات اتصال سريعة ومتكررة دون إنهاءها. هذا يفرض على الجانب المتلقي استخدام موارده لفتح اتصالات جديدة وعقدها ، في انتظار حلها. هذا لا يحدث. هذا يستهلك الموارد ويبطئ أو يجعل النظام المتأثر غير قابل للاستخدام تمامًا.

فكر في الأمر مثل الرد على الرسائل المباشرة - إذا تلقى البائع مئات الطلبات حول سيارة يريد بيعها. عليهم قضاء الوقت والجهد للرد عليهم جميعًا. إذا ترك 99 منهم البائع يقرأ ، فقد لا يتلقى المشتري الحقيقي الوحيد ردًا أو قد يتأخر كثيرًا.

يحصل هجوم SYN على اسمه من الحزمة المستخدمة في الهجوم. SYN هو اسم الحزمة المستخدم لإنشاء اتصال عبر بروتوكول التحكم في الإرسال أو TCP الذي يعد أساس معظم حركة مرور الإنترنت.

هجوم تجاوز سعة المخزن المؤقت

يحدث تجاوز سعة المخزن المؤقت عندما يتجاوز البرنامج الذي يستخدم أي ذاكرة متوفرة للنظام تخصيصه للذاكرة. لذلك ، إذا غمرها الكثير من المعلومات ، فإن الذاكرة المخصصة لا تكفي للتعامل معها. لذلك ، يقوم أيضًا بالكتابة فوق مواقع الذاكرة المجاورة.

هناك أنواع مختلفة من هجمات تجاوز سعة المخزن المؤقت. على سبيل المثال ، إرسال قدر ضئيل من المعلومات لخداع النظام لإنشاء مخزن مؤقت صغير قبل إغراقه بقدر أكبر من المعلومات. أو تلك التي ترسل نوعًا تالفًا من المدخلات. يمكن أن يتسبب أي شكل من أشكاله في حدوث أخطاء وإغلاق ونتائج غير صحيحة في أي برنامج متأثر.

بينغ الموت

يرسل هجوم PoD المسمى بشكل فكاهي نسبيًا ping مشوهًا أو ضارًا إلى جهاز كمبيوتر من أجل التسبب في حدوث خلل وظيفي به. تبلغ حزم ping العادية حوالي 56-84 بايت على الأكثر. ومع ذلك ، هذا ليس القيد. يمكن أن يصل حجمها إلى 65 كيلو بايت.

لم يتم تصميم بعض الأنظمة والآلات لتكون قادرة على التعامل مع هذا النوع من الحزم ، مما يؤدي إلى ما يسمى بفيضان المخزن المؤقت الذي يؤدي عادةً إلى تعطل النظام. يمكن أيضًا استخدامه كأداة لإدخال تعليمات برمجية ضارة ، في بعض الحالات التي لا يكون فيها إيقاف التشغيل هو الهدف.

هجمات حجب الخدمة الموزعة

تعد هجمات DDoS شكلاً أكثر تقدمًا من هجمات DoS - فهي تتألف من أنظمة متعددة تعمل معًا لتنفيذ هجوم DoS منسق على هدف واحد. بدلاً من هجوم 1 إلى 1 ، هذا هو موقف متعدد إلى 1.

بشكل عام ، من المرجح أن تنجح هجمات DDoS لأنها يمكن أن تولد المزيد من حركة المرور ، ويصعب تجنبها ومنعها ، ويمكن بسهولة إخفاءها على أنها حركة مرور "عادية". يمكن حتى القيام بهجمات DDoS عن طريق الوكيل. لنفترض أن طرفًا ثالثًا تمكن من إصابة جهاز مستخدم "بريء" ببرامج ضارة. في هذه الحالة ، يمكنهم استخدام جهاز المستخدم للمساهمة في هجومهم.

الدفاع ضد هجمات (د) DoS

هجمات DoS و DDoS هي طرق بسيطة نسبيًا. لا تتطلب درجة عالية بشكل استثنائي من المعرفة الفنية أو المهارة من جانب المهاجم. عند نجاحها ، يمكنها التأثير بشكل كبير على المواقع والأنظمة المهمة. ومع ذلك ، حتى المواقع الحكومية وجدت نفسها قد أزيلت بهذه الطريقة.

هناك عدة طرق مختلفة للدفاع ضد هجمات DoS. يعمل معظمهم بشكل مشابه إلى حد ما ويتطلبون مراقبة حركة المرور الواردة. يمكن حظر هجمات SYN عن طريق منع معالجة مجموعة معينة من الحزم والتي لا تحدث في هذه المجموعة في حركة المرور العادية. بمجرد تحديده على أنه DoS أو DDoS ، يتم استخدام Blackholing لحماية النظام. لسوء الحظ ، يتم تحويل جميع حركة المرور الواردة ( بما في ذلك الطلبات الحقيقية ) وإهمالها للحفاظ على سلامة النظام.

يمكنك تكوين أجهزة التوجيه والجدران النارية لتصفية البروتوكولات المعروفة وعناوين IP المسببة للمشاكل المستخدمة في الهجمات السابقة. لن يساعدوا في مواجهة هجمات أكثر تعقيدًا وتوزيعًا جيدًا. لكنها لا تزال أدوات أساسية لإيقاف الهجمات البسيطة.

على الرغم من أنه ليس دفاعًا تقنيًا ، إلا أن التأكد من وجود الكثير من النطاق الترددي الاحتياطي وأجهزة الشبكة الزائدة في النظام يمكن أن يكون فعالًا أيضًا في منع هجمات DoS من النجاح. يعتمدون على زيادة التحميل على الشبكة. من الصعب زيادة التحميل على الشبكة الأقوى. يتطلب الطريق السريع المكون من 8 حارات عددًا أكبر من السيارات لإغلاقه أكثر من الطريق السريع المكون من مسارين ، شيء من هذا القبيل.

يمكن منع جزء كبير من هجمات DoS عن طريق تطبيق تصحيحات على البرامج ، بما في ذلك أنظمة التشغيل الخاصة بك. العديد من المشكلات المستغلة عبارة عن أخطاء في البرامج يقوم المطورون بإصلاحها أو على الأقل يقدمون وسائل التخفيف من أجلها. بعض أنواع الهجمات ، مثل DDoS ، لا يمكن إصلاحها عن طريق التصحيح.

خاتمة

بشكل فعال ، فإن أي شبكة تدافع بنجاح ضد هجمات DoS و DDoS ستفعل ذلك من خلال الجمع بين مجموعة من الإجراءات الوقائية والمضادة التي تعمل بشكل جيد معًا. مع تطور الهجمات والمهاجمين وتصبح أكثر تعقيدًا ، تتطور آليات الدفاع أيضًا.

يمكن أن يؤدي الإعداد والتكوين والصيانة بشكل صحيح إلى حماية النظام بشكل جيد نسبيًا. ولكن حتى أفضل نظام من المحتمل أن يسقط بعض حركة المرور المشروعة ويسمح ببعض الطلبات غير المشروعة ، حيث لا يوجد حل مثالي.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

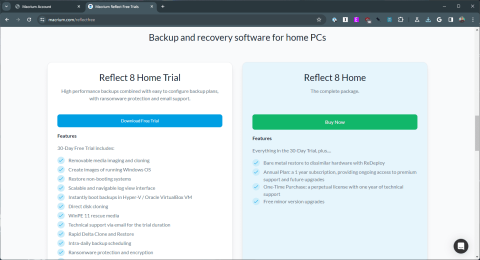

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

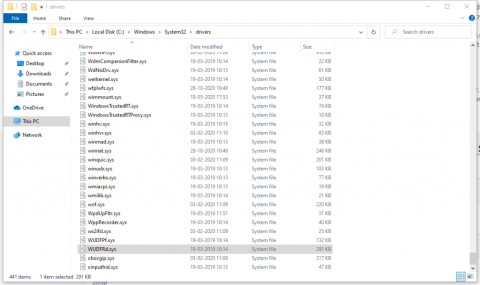

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟