ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

من الشائع في الوقت الحاضر أن نسمع عن خرق جديد للبيانات. هناك الكثير من الأشكال المختلفة التي يمكن أن يتخذها خرق البيانات. حتى أن هناك خروقات لا تؤدي إلى خروقات للبيانات على الإطلاق. جوهر خرق البيانات هو أن بعض البيانات التي تهدف إلى الحفاظ على الخصوصية يتم نشرها على الملأ.

كيف يحدث خرق البيانات؟

هناك الكثير من الطرق المختلفة التي يمكن أن تحدث بها خروقات البيانات. الافتراض القياسي هو أن المهاجم تمكن بطريقة ما من الوصول إلى نظام خاص وقام بتنزيل البيانات. عادةً ما يتم الحصول على الدخول من قبل المتسلل الذي يستغل بعض الثغرات الأمنية. بعض هذه الثغرات هي برمجيات إكسبلويت "يوم الصفر" الجديدة تمامًا والتي لا تتمتع الضحية بفرصة ضئيلة جدًا في منعها بنجاح. ومع ذلك ، فإن العديد من خروقات البيانات هي نتيجة الثغرات الأمنية المعروفة سابقًا التي يتم استغلالها في الأنظمة التي لم يتم تحديثها.

نصيحة: "يوم الصفر" هو استغلال يتم استخدامه بنشاط في البرية لم يكن معروفًا من قبل. عادةً ، لا يتوفر التصحيح ليوم الصفر على الفور ويجب تطويره قبل توزيعه وتثبيته على الأنظمة المتأثرة. في بعض الحالات ، على سبيل المثال ، قد يكون التخفيف متاحًا لتعطيل المكون الذي يكون عرضة للإصابة بهجمات الفيروسات. ومع ذلك ، قد تحتاج الخوادم إلى العمل في وضع عدم الاتصال مقابل عدم القدرة على الدفاع ضد هجوم معروف.

نظرًا لأن الثغرة الأمنية لم تكن معروفة قبل أن يتم استغلالها بشكل نشط ، فمن الصعب الدفاع عنها. الدفاع في العمق هو عادة أفضل خطة. وهذا يعني وجود العديد من طبقات الدفاع ، مما يعني أنه من غير المحتمل أن تؤدي أي مشكلة فردية إلى خرق فعلي للبيانات.

يعد التصيد الاحتيالي سببًا شائعًا آخر لانتهاكات البيانات. يحاول المهاجمون خداع المستخدمين الشرعيين للكشف عن بيانات اعتمادهم للوصول إلى النظام بإذن الضحية. غالبًا ما يتم استهداف الحسابات والمستخدمين الذين لديهم أذونات إدارية لأنهم يميلون إلى الحصول على وصول أوسع إلى البيانات الأكثر حساسية.

التهديدات الداخلية وعدم الكفاءة

التهديدات من الداخل هي نقطة خطر لا تحظى بالتقدير. يمكن للموظف الساخط استخدام وصوله المشروع لإحداث ضرر كبير. يعزز هذا الهجوم حقيقة أن المستخدم يعرف النظام ولديه وصول عادل إليه ، مما يجعل من الصعب اكتشافه ومنعه.

يمكن أن يكون عدم الكفاءة أيضًا سببًا لانتهاكات البيانات. هناك العديد من الأمثلة على خروقات البيانات الناتجة عن قيام الشركة بعمل قاعدة بيانات احتياطية للجمهور دون أن تدرك ذلك. في هذه الحالة ، يكاد يكون من الصعب تبرير مصطلح الخرق لأن الشركة نفسها قامت بتسريب البيانات ، وليس أحد المتسللين. تجدر الإشارة إلى أن الوصول غير المصرح به إلى نظام الكمبيوتر يعد جريمة من الناحية القانونية.

يمكن أن يتم احتساب هذا حتى إذا تم نشر البيانات بشكل غير مقصود من خلال السماح بالوصول المفتوح إلى النظام. من المحتمل أنه لا يمكن إدانتك لمجرد دخولك إلى موقع عام. من المحتمل أن يتم الحكم عليك إذا حاولت تنزيل هذه البيانات وبيعها في منتدى ويب مظلم.

ما نوع البيانات التي يتم اختراقها؟

يعتمد نوع البيانات التي يتم اختراقها على البيانات التي تمتلكها المنظمة المخترقة ودوافع المهاجمين. كما أنه يعتمد على تعريفك لما تم خرقه. بعض المتسللين يسعون وراء البيانات التي يمكنهم بيعها. يحاولون الوصول إلى بيانات المستخدم ، وخاصة أسماء المستخدمين وكلمات المرور ، بالإضافة إلى معلومات PII وتفاصيل الدفع الأخرى. عادةً ما يكون لهذا النوع من الهجوم التأثير الأكبر على الأشخاص حيث تتأثر بياناتهم وخصوصيتهم.

بعض المتسللين لديهم سبب وغالبًا ما يستهدفون البيانات التي توضح الأفعال السيئة ، المتصورة أو غير ذلك. يهدف البعض الآخر إلى سرقة بيانات الملكية أو السرية. هذا يميل إلى أن يكون عالم الدول القومية والتجسس للشركات. تؤثر معظم الانتهاكات على أكبر قدر ممكن من البيانات التي يمكن الوصول إليها بناءً على النظرية القائلة بأنه سيكون لها قيمة لشخص ما أو يمكن الكشف عنها كدليل على الشرعية.

قد لا تؤدي الانتهاكات الأخرى مطلقًا إلى انتهاكات فعلية للبيانات على الإطلاق. قد يتمكن المتسلل من الوصول إلى نظام ويتم التعرف عليه وإيقافه قبل أن يتمكن من القيام بأي ضرر حقيقي. قد يكون هذا مشابهًا للقبض على لص في العالم الحقيقي حيث أنهم في طريقهم للاقتحام. من الناحية الفنية كان هناك خرق أمني ، ولكن لم يتم فقدان أو تهريب أي بيانات.

الوضع القانوني

في معظم الأماكن ، تسرد القوانين التي تغطي جرائم الكمبيوتر "الوصول أو الاستخدام غير المصرح به" لنظام الكمبيوتر كجريمة. تعتبر أشياء مثل الوصول إلى جهاز كمبيوتر بدون إذن جريمة تقنيًا. هذا يعني أيضًا أن الوصول إلى نظام ليس من المفترض أن تصل إليه ، حتى لو كان لديك إذن للوصول إلى أنظمة أخرى ، يعد جريمة. هذا يعني أن أي خرق ينطوي على بعض النشاط الإجرامي.

حتى في الحالات التي يعتبر فيها الانتهاك من أجل المصلحة العامة ، يمكن أن يواجه المتسرب مسؤولية جنائية. في بعض الحالات ، يؤدي هذا إلى تعقيد حالات المبلغين عن المخالفات. في كثير من الأحيان ، يتم حماية المبلغين عن المخالفات قانونًا ، حيث أنه من المصلحة العامة الكشف عن المظالم. لكن في بعض الحالات ، يقتضي جمع الأدلة الوصول إلى الأشياء دون إذن. يتضمن أيضًا مشاركة البيانات دون إذن. يمكن أن يؤدي ذلك إلى محاولة المبلغين عن المخالفات عدم الكشف عن هويتهم أو طلب العفو للكشف عن هويتهم.

بالإضافة إلى ذلك ، فإن تحديد ما هو في المصلحة العامة أمر محفوف بالمخاطر. يرى العديد من نشطاء القرصنة أن أفعالهم تصب في المصلحة العامة. معظم الأفراد الذين يتم الإفراج عن بياناتهم كجزء من هذا الإجراء قد يختلفون.

خاتمة

يشير الخرق عادةً إلى خرق البيانات حيث يتم نشر بعض البيانات التي كان من المفترض أن تكون خاصة. ومع ذلك ، قد يشير مصطلح "خرق" إلى خرق أمني حدث فيه حادث ، ولكن لم تتم سرقة أي بيانات. غالبًا ما يكون للبيانات المستهدفة قيمة للقراصنة. قد تكون هذه البيانات الشخصية التي يمكن بيعها ، أو أسرار الشركة أو الأسرار الوطنية ، أو دليل على ارتكاب خطأ. عادةً ما تحصل خروقات البيانات على حق الوصول إلى أكبر قدر ممكن من البيانات ، على افتراض أن جميع البيانات لها بعض القيمة.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

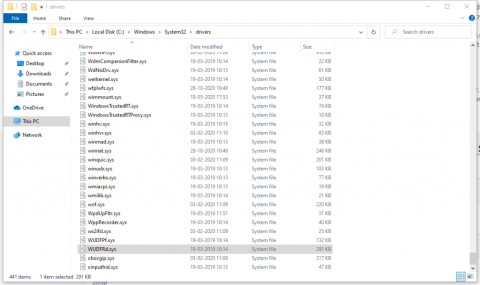

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟