ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

في أمان الكمبيوتر ، هناك العديد من المخاطر والعديد من الأشكال التي يمكن أن تتخذها هذه المخاطر. ركوب الأمواج على الكتف هو شكل من أشكال الهندسة الاجتماعية. يشير إلى فئة الهجوم حيث يكتسب المهاجم المعلومات من خلال النظر إلى جهاز الضحية. كان هذا تاريخياً ينطوي على النظر جسديًا فوق كتفهم ولكنه يشمل أيضًا تقنيات تتضمن الكاميرات الخفية وما شابه ذلك.

المثال الكلاسيكي للتصفح على الكتف هو عندما ينظر المهاجم من فوق كتف الضحية أثناء كتابة رقم التعريف الشخصي لبطاقة الدفع الخاصة به. أدى الوعي بهذا النوع من الهجوم إلى تغييرات في السلوك ، بما في ذلك تغطية اليد بشكل نشط وكتابة رقم التعريف الشخصي باليد الأخرى. تتضمن بعض محطات الدفع أيضًا غطاء خصوصية مدمجًا فوق لوحة PIN. تذكّر بعض أجهزة الصراف الآلي المستخدمين أيضًا بالتحقق من أكتافهم. قد تحتوي أيضًا على مرآة صغيرة للسماح لك بالتحقق من فوق كتفك.

ملحوظة: مرآة أجهزة الصراف الآلي غالبًا ما تكون صغيرة وضبابية إلى حد ما. هذا متعمد. إنه جيد بما يكفي للسماح لك بالتحقق من كتفك. كما أنه ليس جيدًا بما يكفي للسماح للمهاجمين المتميزين برؤية رقم التعريف الشخصي الخاص بك.

أدت هذه الإجراءات المضادة إلى تقنيات أكثر تقدمًا في العالم الحقيقي. استخدمت العديد من المؤسسات الإجرامية الكاميرات الخفية للتجسس على لوحة PIN. وضع البعض أنفسهم بعيدًا واستخدموا المناظير أو التلسكوب لرؤية لوحة PIN من مسافة آمنة. تم استخدام الكاميرات الحرارية أيضًا لتحديد رقم التعريف الشخصي بسبب الحرارة المتبقية التي خلفتها الأزرار عند لمسها. في بعض الحالات ، يتم وضع أجهزة الكاشطة على الجزء الأمامي من الجهاز ، بحيث تغطي الأزرار الحقيقية. في حين أن هذه الحالة الأخيرة لا تزال تؤدي إلى سرقة أرقام التعريف الشخصية وتفاصيل البطاقة ، إلا أنها لا تُحسب بشكل صارم كتصفح كتف ، حيث لم تكن هناك حاجة إلى مراقبة فعلية.

حالات أخرى

بالطبع ، يمكن أن يكون ركوب الأمواج على الكتف أيضًا خطرًا في سيناريوهات أخرى. أي نظام بسر قصير - خاصة على لوحة PIN مرقمة - معرض لهذه المخاطرة. يمكن للمهاجم مشاهدة رمز تم إدخاله في باب الأمان ، أو رؤية مواضع الأكواب عند فتح الخزنة ، أو ملاحظة إدخال كلمة مرور.

ملاحظة: عند استخدام رقم تعريف شخصي واحد على لوحة المفاتيح لفترة طويلة ، يمكن أن تصبح الأزرار مهترئة أو متسخة بمجرد الاستخدام. هذا مشابه - إذا كان متغيرًا أكثر تطرفًا - لمفهوم التصوير الحراري. عادةً ما ينطبق فقط على أبواب الأمان حيث تميل إلى أن يكون لديها رقم تعريف شخصي واحد معروف من قبل كل مخول ، والذي لا يتم تغييره غالبًا.

يعتبر سيناريو المهاجم الذي يراقب إدخال كلمة المرور أمرًا مثيرًا للاهتمام بشكل خاص في أمان الكمبيوتر. على الرغم من أنك قد لا تخبر الأشخاص عن طيب خاطر بكلمة مرور ، إلا أن هناك طرقًا أخرى للحصول عليها. يعتبر التصيد الاحتيالي من المخاطر المعروفة نسبيًا وغالبًا ما لا تحظى بالتقدير الكافي. تصفح الكتف هو أيضا خطر آخر. ينطبق هذا الخطر بشكل خاص في الأماكن العامة حيث لا يمكنك التحكم في الأشخاص من حولك. في بيئة المنزل أو العمل ، هناك المزيد من التوقعات بشأن الجدارة بالثقة ، على الرغم من أن ذلك قد يكون في غير محله.

على سبيل المثال ، قد يرى المهاجم رمز المرور الخاص بك على كتفك إذا كنت في مقهى وقام بتسجيل الدخول إلى هاتفك. يمكن للمهاجم أيضًا أن يفعل الشيء نفسه إذا كنت تستخدم جهاز كمبيوتر محمول. من الأسهل أن تكون المفاتيح أكثر وضوحًا ويسهل تمييزها إذا كتبت كلمة مرورك بسرعة.

محتوى آخر

غالبًا ما يكون الهدف الأكبر لمتصفحي الكتف هو شيء صغير ذي قيمة عالية. تعد أرقام التعريف الشخصية وكلمات المرور مثالية لهذا لأنها قصيرة ، ويسهل تحديدها وتذكرها نسبيًا وتوفر وصولًا إضافيًا إلى الأموال أو الحساب أو الجهاز ، على سبيل المثال. في حالات أخرى ، يمكن أن يكون الهجوم انتهازيًا بحتًا أو نتيجة لأهداف معينة ، مثل التجسس.

يميل الهجوم الانتهازي إلى أن يكون ملاحظة لشيء حساس ولكن ليس شيئًا مفيدًا للمهاجم. على سبيل المثال ، يعمل بعض رجال الأعمال في وسائل النقل العام. قد يعملون على مستندات حساسة تتضمن تنبؤات مالية أو أي نوع آخر من المعلومات الحساسة والداخلية وغير العامة. قد يتمكن الشخص الجالس في الجوار من رؤية شاشته وجمع المعلومات.

في هذه الحالة ، قد لا يكون المهاجم مهاجمًا فعليًا. قد يكون لديهم فضول ولكن ليس لديهم نية لفعل أي شيء بما يتعلمونه. لكن هذا ليس هو الحال دائمًا ، ولا توجد طريقة لمعرفة ذلك ، لذا يجب توخي الحذر عند التعامل مع المعلومات الحساسة في الأماكن العامة. ينطبق هذا المفهوم أيضًا على المحتوى الشخصي الحساس ، وخاصة الصور الفوتوغرافية أو مقاطع الفيديو. مرة أخرى ، قد ينظر شخص آخر إلى شاشتك. حتى لو لم يشاركوها أكثر ، فقد يظل ذلك تدخلاً غير مرغوب فيه.

في سياقات التجسس والهندسة الاجتماعية ، قد يستهدف المهاجم عمدًا ضحية أو موقعًا لرؤية معلومات حساسة على الشاشة. قد لا يوفر هذا بالضرورة للمهاجم وصولاً مباشرًا كما تفعل كلمة المرور. مثل المثال السابق ، يمكن أن تكون المعلومات الحساسة الأخرى ذات قيمة للمهاجم.

خاتمة

ركوب الأمواج على الكتف هو فئة من هجمات الهندسة الاجتماعية. إنها تنطوي على مهاجم يجمع المعلومات من خلال النظر إلى أفعال الضحية أو الشاشة. يغطي تصفح الكتف في المقام الأول محاولات تحديد كلمات المرور أو أرقام التعريف الشخصية. كما يغطي أيضًا محاولات الاطلاع على المعلومات الخاصة على الشاشات ، مثل أسرار الشركات أو الحكومة أو إفشاء المعلومات. تصفح الكتف هو في الأساس المكافئ البصري للتنصت أو الاستماع إلى محادثات لم يكن من المفترض أن تكون قادرًا على سماعها.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

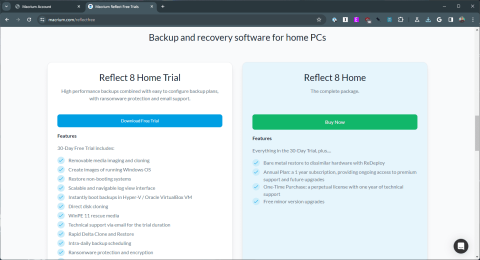

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

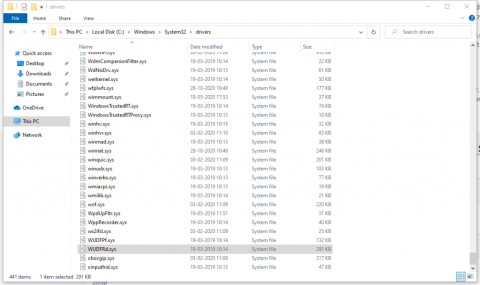

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟