ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

عندما يتعلق الأمر بالأمن السيبراني ، عادة ما تكون انتهاكات البيانات هي التي تصنع الأخبار. تؤثر هذه الحوادث على العديد من الأشخاص وتمثل يومًا أخبارًا سيئًا للشركة عند الطرف المتلقي لخرق البيانات. بشكل أقل انتظامًا كثيرًا ، تسمع عن ثغرة جديدة في يوم الصفر تنذر في كثير من الأحيان بسلسلة من انتهاكات البيانات للشركات التي لا تستطيع حماية نفسها. لا تسمع كثيرًا عن حوادث الإنترنت التي لا تؤثر بشكل مباشر على المستخدمين. Stuxnet هو أحد تلك الاستثناءات النادرة.

الديدان طريقها للداخل

Stuxnet هو اسم لسلسلة من البرامج الضارة. على وجه التحديد ، إنها دودة. الدودة هي مصطلح يستخدم للإشارة إلى أي برنامج ضار يمكن أن ينتشر تلقائيًا من جهاز مصاب إلى آخر. هذا يسمح لها بالانتشار بسرعة ، حيث يمكن أن تؤدي عدوى واحدة إلى عدوى على نطاق واسع. لم يكن هذا حتى ما جعل Stuxnet مشهورة. ولم يكن مدى انتشاره على نطاق واسع ، لأنه لم يسبب الكثير من الإصابات. ما جعل Stuxnet متميزًا هو أهدافه وتقنياته.

تم العثور على Stuxnet لأول مرة في منشأة للأبحاث النووية في إيران. على وجه التحديد ، منشأة نطنز. تبرز بعض الأشياء حول هذا. أولاً ، كانت ناتانز منشأة ذرية تعمل على تخصيب اليورانيوم. ثانيًا ، لم يكن المرفق متصلًا بالإنترنت. تجعل هذه النقطة الثانية من الصعب إصابة النظام ببرامج ضارة وتُعرف عادةً باسم "فجوة الهواء". تُستخدم فجوة الهواء بشكل عام للأنظمة الحساسة التي لا تحتاج إلى اتصال بالإنترنت بشكل نشط. إنه يجعل تثبيت التحديثات أكثر صعوبة ، ولكنه يقلل أيضًا من وجوه التهديدات.

في هذه الحالة ، كان Stuxnet قادرًا على "القفز" من فجوة الهواء من خلال استخدام أجهزة USB. القصة الدقيقة غير معروفة ، مع خيارين شائعين. كانت القصة القديمة هي أن أقراص USB أُسقطت خلسةً في موقف سيارات المنشأة وأن موظفًا فضوليًا للغاية قام بتوصيلها. وتزعم قصة أخيرة أن خلد هولندي يعمل في المنشأة إما تم توصيله بمقبس USB أو جعل شخصًا آخر يفعل ذلك. لذا. تضمنت البرامج الضارة الموجودة على محرك أقراص USB أول ثغرات يوم الصفر الأربعة المستخدمة في Stuxnet. أطلق يوم الصفر هذا البرنامج الضار تلقائيًا عندما تم توصيل عصا USB بجهاز كمبيوتر يعمل بنظام Windows.

أهداف Stuxnet

يبدو أن الهدف الأساسي لشركة Stuxnet هو منشأة ناتانز النووية. كما تأثرت مرافق أخرى ، حيث شهدت إيران ما يقرب من 60 ٪ من جميع الإصابات في جميع أنحاء العالم. ناتانز مثيرة لأن إحدى وظائفها الأساسية كمنشأة نووية هي تخصيب اليورانيوم. في حين أن اليورانيوم الخفيف التخصيب ضروري لمحطات الطاقة النووية ، فإن اليورانيوم عالي التخصيب ضروري لبناء قنبلة نووية قائمة على اليورانيوم. بينما تقول إيران إنها تخصب اليورانيوم لاستخدامه في محطات الطاقة النووية ، كان هناك قلق دولي بشأن كمية التخصيب التي تحدث وأن إيران قد تحاول صنع سلاح نووي.

لتخصيب اليورانيوم ، من الضروري فصل ثلاثة نظائر: U234 و U235 و U238. يعتبر U238 الأكثر وفرة بشكل طبيعي ولكنه غير مناسب لاستخدام الطاقة النووية أو الأسلحة النووية. تستخدم الطريقة الحالية جهاز طرد مركزي حيث يتسبب الدوران في فصل النظائر المختلفة بالوزن. العملية بطيئة لعدة أسباب وتستغرق الكثير من الوقت. بشكل حاسم ، أجهزة الطرد المركزي المستخدمة حساسة للغاية. تدور أجهزة الطرد المركزي في ناتانز بتردد 1064 هرتز. تسبب Stuxnet في دوران أجهزة الطرد المركزي بشكل أسرع ثم أبطأ ، حتى 1410 هرتز وهبوطًا إلى 2 هرتز. تسبب هذا في ضغوط جسدية على أجهزة الطرد المركزي ، مما أدى إلى عطل ميكانيكي كارثي.

كان هذا الفشل الميكانيكي هو النتيجة المقصودة ، بهدف مفترض هو إبطاء أو وقف عملية تخصيب اليورانيوم في إيران. وهذا يجعل من Stuxnet أول مثال معروف لسلاح إلكتروني يستخدم لتقويض قدرات دولة قومية. كان أيضًا أول استخدام لأي شكل من أشكال البرامج الضارة الذي أدى إلى التدمير المادي للأجهزة في العالم الحقيقي.

العملية الفعلية لداء Stuxnet - العدوى

تم إدخال Stuxnet في الكمبيوتر عن طريق استخدام عصا USB. استخدم ثغرة يوم الصفر لتشغيل نفسه عند توصيله بجهاز كمبيوتر يعمل بنظام Windows تلقائيًا. تم استخدام عصا USB كهدف أساسي كان الهدف الأساسي لمنشأة ناتانز النووية هو وجود فجوة هوائية وغير متصلة بالإنترنت. تم "إسقاط" عصا USB بالقرب من المنشأة وإدخالها من قبل موظف عن غير قصد أو تم إدخالها عن طريق الخلد الهولندي في المنشأة ؛ تستند تفاصيل هذا إلى تقارير غير مؤكدة.

أصابت البرامج الضارة أجهزة الكمبيوتر التي تعمل بنظام Windows عندما تم إدخال عصا USB من خلال ثغرة يوم الصفر. استهدفت مشكلة عدم الحصانة هذه العملية التي قدمت الرموز وسمحت بتنفيذ التعليمات البرمجية عن بُعد. بشكل حاسم ، لم تتطلب هذه الخطوة تفاعل المستخدم بعد إدخال محرك أقراص USB. تضمنت البرامج الضارة مجموعة rootkit تسمح لها بإصابة نظام التشغيل بعمق والتلاعب بكل شيء ، بما في ذلك أدوات مثل مكافحة الفيروسات ، لإخفاء وجودها. كان قادرًا على تثبيت نفسه باستخدام زوج من مفاتيح توقيع برنامج التشغيل المسروقة.

نصيحة: الجذور الخفية هي فيروسات سيئة بشكل خاص يصعب اكتشافها وإزالتها. يضعون أنفسهم في وضع يمكنهم من خلاله تعديل النظام بأكمله ، بما في ذلك برنامج مكافحة الفيروسات ، لاكتشاف وجوده.

ثم حاول البرنامج الضار نشر نفسه إلى الأجهزة الأخرى المتصلة من خلال بروتوكولات الشبكة المحلية. استفادت بعض الأساليب من برمجيات إكسبلويت المعروفة سابقًا. ومع ذلك ، استخدم أحدهم ثغرة يوم الصفر في برنامج تشغيل Windows Printer Sharing.

ومن المثير للاهتمام أن البرامج الضارة تضمنت فحصًا لتعطيل إصابة الأجهزة الأخرى بمجرد إصابة الجهاز بثلاثة أجهزة مختلفة. ومع ذلك ، كانت هذه الأجهزة نفسها حرة في إصابة ثلاثة أجهزة أخرى لكل منها ، وهكذا. كما تضمنت أيضًا فحصًا قام تلقائيًا بحذف البرامج الضارة في 24 يونيو 2012.

العملية الفعلية لـ Stuxnet - الاستغلال

بمجرد انتشاره ، فحص Stuxnet لمعرفة ما إذا كان الجهاز المصاب يمكنه التحكم في أهدافه ، أجهزة الطرد المركزي. تتحكم Siemens S7 PLCs أو وحدات التحكم المنطقية القابلة للبرمجة في أجهزة الطرد المركزي. تم برمجة PLCs ، بدورها ، بواسطة برنامج نظام التحكم الصناعي (ICS) Siemens PCS 7 و WinCC و STEP7. لتقليل مخاطر العثور على البرامج الضارة حيث لا يمكن أن تؤثر على هدفها إذا لم تتمكن من العثور على أي من الأجزاء الثلاثة من البرامج المثبتة ، فإنها تظل نائمة ، ولا تفعل شيئًا آخر.

إذا تم تثبيت أي تطبيقات ICS ، فإنه يصيب ملف DLL. هذا يسمح لها بالتحكم في البيانات التي يرسلها البرنامج إلى PLC. في الوقت نفسه ، يتم استخدام ثغرة يوم الصفر الثالثة ، في شكل كلمة مرور قاعدة بيانات مشفرة ، للتحكم في التطبيق محليًا. مجتمعة ، يسمح هذا للبرامج الضارة بضبط برمجة PLC وإخفاء حقيقة قيامها بذلك من برنامج ICS. يولد قراءات خاطئة تشير إلى أن كل شيء على ما يرام. يقوم بذلك عند تحليل البرمجة وإخفاء البرامج الضارة والإبلاغ عن سرعة الدوران وإخفاء التأثير الفعلي.

عندئذٍ يصيب ICS فقط أجهزة التحكم المنطقية القابلة للبرمجة (PLC) من شركة Siemens S7-300 ، وحتى ذلك الحين ، فقط إذا كان PLC متصلاً بمحرك تردد متغير من أحد البائعين. عندئذٍ تهاجم PLC المصابة الأنظمة التي يتراوح تردد محرك الأقراص فيها بين 807 هرتز و 1210 هرتز فقط. هذا أسرع بكثير من أجهزة الطرد المركزي التقليدية ولكنه نموذجي لأجهزة الطرد المركزي الغازية المستخدمة لتخصيب اليورانيوم. كما يحصل جهاز التحكم المنطقي القابل للبرمجة (PLC) على مجموعة أدوات rootkit مستقلة لمنع الأجهزة غير المصابة من رؤية سرعات الدوران الحقيقية.

نتيجة

في منشأة ناتانز ، تم استيفاء جميع هذه المتطلبات حيث تمتد أجهزة الطرد المركزي عند 1064 هرتز. بمجرد الإصابة ، يمتد PLC جهاز الطرد المركزي حتى 1410 هرتز لمدة 15 دقيقة ، ثم ينخفض إلى 2 هرتز ، ثم يدور مرة أخرى حتى 1064 هرتز. تكررت هذه العملية لأكثر من شهر ، وتسببت في فشل حوالي ألف جهاز طرد مركزي في منشأة نطنز. حدث هذا لأن التغييرات في سرعة الدوران وضعت ضغطًا ميكانيكيًا على أجهزة الطرد المركزي المصنوعة من الألومنيوم بحيث تتسع الأجزاء وتتلامس مع بعضها البعض وتفشل ميكانيكيًا.

في حين أن هناك تقارير عن التخلص من حوالي 1000 جهاز طرد مركزي في هذا الوقت تقريبًا ، لا يوجد دليل على مدى كارثة الفشل. الخسارة ميكانيكية ، ناتجة جزئيًا عن الإجهاد والاهتزازات الرنانة. كان الفشل أيضًا في جهاز ضخم وثقيل يدور بسرعة كبيرة وكان من المحتمل أن يكون دراماتيكيًا. بالإضافة إلى ذلك ، كان من الممكن أن تحتوي أجهزة الطرد المركزي على غاز سادس فلوريد اليورانيوم ، وهو مادة سامة ومسببة للتآكل ومشعة.

تظهر السجلات أنه على الرغم من أن الدودة كانت فعالة في مهمتها ، إلا أنها لم تكن فعالة بنسبة 100٪. انخفض عدد أجهزة الطرد المركزي العاملة التي تمتلكها إيران من 4700 إلى حوالي 3900. بالإضافة إلى ذلك ، تم استبدالها جميعًا بسرعة نسبيًا. وقد قامت منشأة ناتانز بتخصيب اليورانيوم في عام 2010 ، عام الإصابة ، مقارنة بالعام السابق.

الدودة أيضًا لم تكن خفية كما كان مأمولًا. تم العثور على التقارير المبكرة عن الأعطال الميكانيكية العشوائية لأجهزة الطرد المركزي غير مشكوك فيها على الرغم من أن السلائف تسببت في حدوث Stuxnet. كان Stuxnet أكثر نشاطًا وتم التعرف عليه من قبل شركة أمنية تم استدعاؤها بسبب تعطل أجهزة الكمبيوتر التي تعمل بنظام Windows في بعض الأحيان. يظهر مثل هذا السلوك عندما لا تعمل عمليات استغلال الذاكرة على النحو المنشود. أدى هذا في النهاية إلى اكتشاف Stuxnet ، وليس أجهزة الطرد المركزي الفاشلة.

الإسناد

يكتنف إسناد Stuxnet إمكانية الإنكار المعقول. ومع ذلك ، يُفترض على نطاق واسع أن الجناة هم الولايات المتحدة وإسرائيل. كلا البلدين لديهما خلافات سياسية قوية مع إيران ويعترضان بشدة على برامجها النووية ، خوفًا من أنها تحاول تطوير سلاح نووي.

يأتي أول تلميح لهذا الإسناد من طبيعة Stuxnet. قدر الخبراء أن الأمر كان سيستغرق من 5 إلى 30 مبرمجًا ستة أشهر على الأقل للكتابة. بالإضافة إلى ذلك ، استخدمت Stuxnet أربع ثغرات في يوم الصفر ، وهو رقم لم يسمع به مرة واحدة. كان الرمز نفسه معياريًا وسهل التوسع. لقد استهدفت نظام تحكم صناعي ثم نظام غير شائع بشكل خاص.

تم استهدافه بشكل لا يصدق بشكل خاص لتقليل مخاطر الاكتشاف. بالإضافة إلى ذلك ، فقد استخدمت شهادات سائق مسروقة كان من الصعب للغاية الوصول إليها. تشير هذه العوامل إلى مصدر قادر للغاية ومحفز وممول جيدًا ، وهو ما يعني بالتأكيد دولة قومية APT.

تتضمن التلميحات المحددة تجاه مشاركة الولايات المتحدة استخدام ثغرات يوم الصفر التي كانت تُنسب سابقًا إلى مجموعة المعادلات ، والتي يُعتقد على نطاق واسع أنها جزء من وكالة الأمن القومي. تُعزى المشاركة الإسرائيلية بشكل أقل إلى حد ما ، لكن الاختلافات في أسلوب الترميز في وحدات مختلفة تشير بشكل كبير إلى وجود طرفين مساهمين على الأقل. بالإضافة إلى ذلك ، هناك رقمان على الأقل ، إذا تم تحويلهما إلى تواريخ ، سيكونان مهمين سياسياً لإسرائيل. كما قامت إسرائيل بتعديل الجدول الزمني المقدر لسلاح نووي إيراني قبل وقت قصير من نشر ستوكسنت ، مما يشير إلى أنهم كانوا على علم بالتأثير الوشيك على البرنامج المزعوم.

خاتمة

كان Stuxnet دودة ذاتية التكاثر. كان هذا هو أول استخدام لسلاح إلكتروني وأول مثيل لبرامج ضارة تتسبب في تدمير العالم الحقيقي. تم نشر Stuxnet بشكل أساسي ضد منشأة Natanz النووية الإيرانية لتقليل قدرتها على تخصيب اليورانيوم. لقد استفاد من أربع ثغرات يوم الصفر وكان شديد التعقيد. كل الدلائل تشير إلى تطويرها من قبل APT ، مع الشك في الولايات المتحدة وإسرائيل.

بينما كان Stuxnet ناجحًا ، لم يكن له تأثير ملموس على عملية تخصيب اليورانيوم في إيران. كما فتح الباب أمام الاستخدام المستقبلي للأسلحة السيبرانية لإحداث أضرار مادية ، حتى في أوقات السلم. في حين أن هناك العديد من العوامل الأخرى ، فقد ساعدت أيضًا في زيادة الوعي السياسي ، العام ، والوعي المؤسسي بالأمن السيبراني. تم نشر Stuxnet في الإطار الزمني من 2009-2010

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

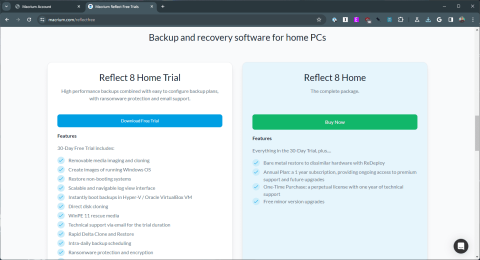

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

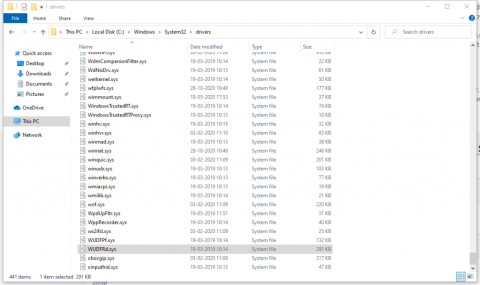

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟