ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

هناك العديد من الاختراقات التقنية والمتطورة للغاية. نظرًا لأنك قد تكون قادرًا على التخمين من الاسم ، فإن هجوم القوة الغاشمة ليس كل ذلك في الواقع. هذا لا يعني أنه يجب عليك تجاهلهم. على الرغم من كونها غير متطورة ، إلا أنها يمكن أن تكون فعالة للغاية. بالنظر إلى الوقت الكافي وقوة المعالجة ، يجب أن يتمتع هجوم القوة الغاشمة دائمًا بمعدل نجاح 100٪.

الفئات الفرعية

هناك فئتان فرعيتان رئيسيتان: الهجمات عبر الإنترنت وغير المتصلة. لا يشمل هجوم القوة الغاشمة عبر الإنترنت بالضرورة الإنترنت. بدلاً من ذلك ، إنها فئة من الهجمات تستهدف بشكل مباشر النظام قيد التشغيل. يمكن تنفيذ هجوم دون اتصال بالإنترنت دون الحاجة إلى التفاعل مع النظام الذي يتعرض للهجوم.

لكن كيف يمكنك مهاجمة نظام دون مهاجمة النظام؟ حسنًا ، غالبًا ما تحتوي خروقات البيانات على قوائم بأسماء المستخدمين وكلمات المرور المسربة. على الرغم من ذلك ، توصي النصائح الأمنية بتخزين كلمات المرور بتنسيق مجزأ. لا يمكن اختراق هذه التجزئة إلا من خلال تخمين كلمة المرور الصحيحة. لسوء الحظ ، بعد أن أصبحت قائمة التجزئة متاحة للجمهور ، يمكن للمهاجم فقط تنزيل القائمة ومحاولة كسرها على جهاز الكمبيوتر الخاص به. مع وجود ما يكفي من الوقت وقوة المعالجة ، يتيح لهم ذلك معرفة قائمة بأسماء المستخدمين وكلمات المرور الصالحة مع التأكد بنسبة 100٪ قبل الاتصال بالموقع المتأثر.

قد يحاول الهجوم عبر الإنترنت في المقارنة تسجيل الدخول إلى الموقع مباشرة. ليس هذا أبطأ كثيرًا فحسب ، بل إنه ملحوظ أيضًا من قِبل أي مالك نظام يهتم بالبحث. على هذا النحو ، يفضل المهاجمون عادة هجمات القوة الغاشمة غير المتصلة بالإنترنت. في بعض الأحيان ، ومع ذلك ، قد لا تكون ممكنة.

أوراق اعتماد القوة الغاشمة

أسهل فئة للفهم والتهديد الأكثر شيوعًا هي تفاصيل تسجيل الدخول العنيفة. في هذا السيناريو ، يحاول المهاجم حرفيًا أكبر عدد ممكن من مجموعات أسماء المستخدمين وكلمات المرور لمعرفة ما ينجح. كما هو مذكور أعلاه ، في هجوم القوة الغاشمة عبر الإنترنت ، قد يحاول المهاجم ببساطة إدخال أكبر عدد ممكن من مجموعات اسم المستخدم وكلمة المرور في نموذج تسجيل الدخول. ينتج عن هذا النوع من الهجوم الكثير من حركة المرور وأخطاء محاولة تسجيل الدخول الفاشلة والتي قد يلاحظها مسؤول النظام الذي قد يتخذ بعد ذلك إجراءات لمنع المهاجم.

يدور هجوم القوة الغاشمة في وضع عدم الاتصال حول اختراق تجزئة كلمة المرور. تأخذ هذه العملية حرفياً شكل تخمين كل مجموعة ممكنة من الشخصيات. نظرًا لما يكفي من الوقت وقوة المعالجة ، فإنه سينجح في كسر أي كلمة مرور باستخدام أي نظام تجزئة. ومع ذلك ، فقد تم تصميم مخططات التجزئة الحديثة المصممة لتجزئة كلمات المرور لتكون "بطيئة" ويتم ضبطها عادةً لتستغرق عشرات المللي ثانية. هذا يعني أنه حتى مع وجود قدر هائل من قوة المعالجة ، سيستغرق الأمر عدة مليارات من السنين لكسر كلمة مرور طويلة بشكل لائق.

لمحاولة زيادة احتمالات اختراق معظم كلمات المرور ، يميل المتسللون إلى استخدام هجمات القاموس بدلاً من ذلك. يتضمن ذلك تجربة قائمة بكلمات المرور شائعة الاستخدام أو التي تم اختراقها مسبقًا لمعرفة ما إذا كان قد تم بالفعل رؤية أي منها في المجموعة الحالية. على الرغم من النصائح الأمنية لاستخدام كلمات مرور فريدة وطويلة ومعقدة لكل شيء ، فإن استراتيجية هجوم القاموس هذه عادةً ما تكون ناجحة جدًا في اختراق ما يقرب من 75-95٪ من كلمات المرور. لا تزال هذه الإستراتيجية تأخذ الكثير من قوة المعالجة ولا تزال نوعًا من هجوم القوة الغاشمة ، إنها أكثر استهدافًا قليلاً من هجوم القوة الغاشمة القياسي.

أنواع أخرى من هجوم القوة الغاشمة

هناك العديد من الطرق الأخرى لاستخدام القوة الغاشمة. تتضمن بعض الهجمات محاولة الوصول المادي إلى جهاز أو نظام. عادةً ما يحاول المهاجم التخفي حيال ذلك. على سبيل المثال ، قد يحاولون التقاط الهاتف خلسة ، أو قد يحاولون اختيار قفل ، أو قد يدخلون من الخلف من خلال باب يتم التحكم في الوصول إليه. تميل بدائل القوة الغاشمة إلى أن تكون حرفية للغاية ، باستخدام القوة البدنية الفعلية.

في بعض الحالات ، قد يكون بعض الأسرار معروفًا. يمكن استخدام هجوم القوة الغاشمة لتخمين الباقي. على سبيل المثال ، غالبًا ما تتم طباعة بضعة أرقام من رقم بطاقتك الائتمانية على الإيصالات. يمكن للمهاجم أن يجرب جميع المجموعات الممكنة من الأرقام الأخرى لحساب رقم بطاقتك بالكامل. هذا هو سبب شطب معظم الأرقام. الأرقام الأربعة الأخيرة ، على سبيل المثال ، كافية لتحديد بطاقتك ، ولكنها ليست كافية للمهاجم للحصول على فرصة جيدة لتخمين بقية رقم البطاقة.

هجمات DDOS هي نوع من هجمات القوة الغاشمة. إنها تهدف إلى إرباك موارد النظام المستهدف. لا يهم حقًا أي مورد. يمكن أن تكون طاقة وحدة المعالجة المركزية ، أو عرض النطاق الترددي للشبكة ، أو الوصول إلى حد أقصى لسعر المعالجة السحابية. تتضمن هجمات DDOS حرفياً إرسال ما يكفي من حركة مرور الشبكة لإرباك الضحية. في الواقع لا "تخترق" أي شيء.

خاتمة

هجوم القوة الغاشمة هو نوع من الهجوم الذي ينطوي على الاعتماد على الحظ والوقت والجهد. هناك العديد من الأنواع المختلفة لهجمات القوة الغاشمة. في حين أن بعضها يمكن أن يتضمن أدوات معقدة إلى حد ما لتنفيذها مثل برامج اختراق كلمات المرور ، فإن الهجوم نفسه ليس معقدًا. هذا لا يعني أن هجمات القوة الغاشمة هي نمور من ورق ، لأن المفهوم يمكن أن يكون فعالًا للغاية.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

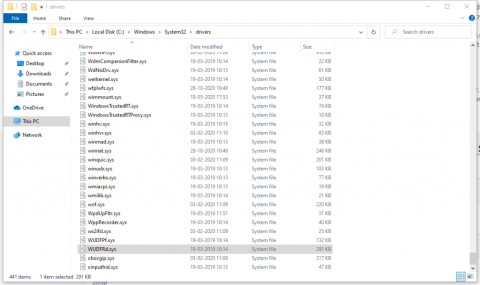

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟