ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

في أمان الكمبيوتر ، تحدث العديد من المشكلات على الرغم من بذل المستخدم قصارى جهده. على سبيل المثال ، يمكن أن تصاب ببرامج ضارة من الإعلانات الخبيثة في أي وقت ، ويعود السبب في ذلك إلى سوء الحظ حقًا. هناك خطوات يمكنك اتخاذها لتقليل المخاطر ، مثل استخدام مانع الإعلانات. لكن الضرب بهذه الطريقة ليس خطأ المستخدم. على الرغم من أن الهجمات الأخرى تركز على خداع المستخدم للقيام بشيء ما. تقع هذه الأنواع من الهجمات تحت راية واسعة لهجمات الهندسة الاجتماعية.

تتضمن الهندسة الاجتماعية استخدام التحليل والفهم لكيفية تعامل الأشخاص مع مواقف معينة للتلاعب بالنتيجة. يمكن إجراء الهندسة الاجتماعية ضد مجموعات كبيرة من الأشخاص. ومع ذلك ، من حيث أمان الكمبيوتر ، يتم استخدامه عادةً ضد الأفراد ، على الرغم من أنه قد يكون جزءًا من حملة كبيرة.

مثال على الهندسة الاجتماعية ضد مجموعة من الناس يمكن أن يكون محاولات التسبب في الذعر كإلهاء. على سبيل المثال ، يقوم الجيش بعملية بعلم كاذب ، أو يقوم أحدهم بالصراخ "حريق" في مكان مزدحم ثم يسرق في حالة من الفوضى. على مستوى ما ، تعتبر الدعاية والمقامرة والإعلان البسيطة أيضًا من تقنيات الهندسة الاجتماعية.

على الرغم من ذلك ، في أمان الكمبيوتر ، تميل الإجراءات إلى أن تكون فردية أكثر. يحاول التصيد الاحتيالي إقناع المستخدمين بالنقر والارتباط وإدخال التفاصيل. تحاول العديد من عمليات الاحتيال التلاعب بناءً على الخوف أو الجشع. يمكن لهجمات الهندسة الاجتماعية في أمن الكمبيوتر أن تدخل العالم الحقيقي مثل محاولة الوصول غير المصرح به إلى غرفة الخادم. من المثير للاهتمام ، في عالم الأمن السيبراني ، أن هذا السيناريو الأخير ، وما شابه ، هو عادةً ما يُقصد به عند الحديث عن هجمات الهندسة الاجتماعية.

هندسة اجتماعية أوسع - عبر الإنترنت

التصيد الاحتيالي هو فئة من الهجمات التي تحاول هندسة الضحية الاجتماعية لتقديم التفاصيل إلى المهاجم. عادةً ما يتم تسليم هجمات التصيد الاحتيالي في نظام خارجي مثل البريد الإلكتروني ، وبالتالي يكون لديك نقطتان متميزتان في الهندسة الاجتماعية. أولاً ، يجب إقناع الضحية بأن الرسالة مشروعة وحملها على النقر فوق الارتباط. يؤدي هذا بعد ذلك إلى تحميل صفحة التصيد ، حيث سيُطلب من المستخدم بعد ذلك إدخال التفاصيل. عادة ، سيكون هذا هو اسم المستخدم وكلمة المرور الخاصين بهم. يعتمد هذا على البريد الإلكتروني الأولي وصفحة التصيد التي تبدو مقنعة بدرجة كافية لجعل المستخدم يثق بهما.

تحاول العديد من عمليات الاحتيال هندسة الضحايا الاجتماعيين لتسليم الأموال. تعد عملية احتيال "الأمير النيجيري" الكلاسيكية بدفع تعويضات كبيرة إذا تمكنت الضحية من دفع رسوم مقدمة بسيطة. وبطبيعة الحال ، بمجرد أن تدفع الضحية "الرسوم" ، لا يتم استلام أي تعويض. تعمل الأنواع الأخرى من هجمات الاحتيال على مبادئ مماثلة. إقناع الضحية بفعل شيء ما ، وعادةً ما تقوم بتسليم الأموال أو تثبيت برامج ضارة. تعد برامج الفدية مثالاً على ذلك. يحتاج الضحية إلى تسليم الأموال أو يخاطر بفقدان الوصول إلى أي بيانات تم تشفيرها.

الهندسة الاجتماعية الشخصية

عندما يشار إلى الهندسة الاجتماعية في عالم الأمن السيبراني ، فإنها تشير عادةً إلى الإجراءات في العالم الحقيقي. هناك الكثير من أمثلة السيناريوهات. واحدة من أبسطها تسمى بوابة الذيل. يحوم هذا بالقرب من شخص ما بحيث يفتح بابًا يتم التحكم في الوصول إليه للسماح لك بالمرور. يمكن تحسين الانعطاف عن طريق إعداد سيناريو قد يساعدك فيه الضحية. تتمثل إحدى الطرق في التسكع مع المدخنين بالخارج في استراحة دخان ثم العودة إلى الداخل مع المجموعة. طريقة أخرى هي أن ترى أنك تحمل شيئًا محرجًا. من المرجح أن تنجح هذه التقنية إذا كان ما تحمله يمكن أن يكون للآخرين. على سبيل المثال ، إذا كان لديك صينية من أكواب القهوة لـ "فريقك" ، فهناك ضغط اجتماعي لشخص ما ليبقي الباب مفتوحًا لك.

تعتمد الكثير من الهندسة الاجتماعية الشخصية على إعداد سيناريو ثم الثقة فيه. على سبيل المثال ، قد يتظاهر المهندس الاجتماعي كنوع من عامل البناء أو المنظف الذي قد يتم تجاهله بشكل عام. انتحال شخصية سامري جيد ، فقد يؤدي تسليم محرك أقراص USB "مفقود" إلى قيام الموظف بتوصيله. والهدف من ذلك هو معرفة من ينتمي إليه ، ولكنه قد يصيب النظام بعد ذلك ببرامج ضارة.

يمكن أن تكون هذه الأنواع من هجمات الهندسة الاجتماعية الشخصية ناجحة جدًا ، حيث لا يتوقع أحد حقًا أن يتم خداعه بهذه الطريقة. ومع ذلك ، فإنها تنطوي على قدر كبير من المخاطرة للمهاجم الذي لديه فرصة حقيقية جدًا للقبض عليه متلبسًا.

خاتمة

الهندسة الاجتماعية هي مفهوم التلاعب بالناس لتحقيق هدف مستهدف. تتضمن إحدى الطرق خلق موقف حقيقي المظهر لخداع الضحية لتصديقه. يمكنك أيضًا إنشاء سيناريو يوجد فيه ضغط اجتماعي أو توقع للضحية للتصرف ضد نصائح الأمان القياسية. ومع ذلك ، تعتمد جميع هجمات الهندسة الاجتماعية على خداع ضحية أو أكثر للقيام بعمل يريده المهاجم منهم.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

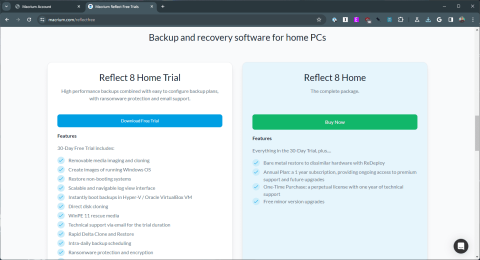

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

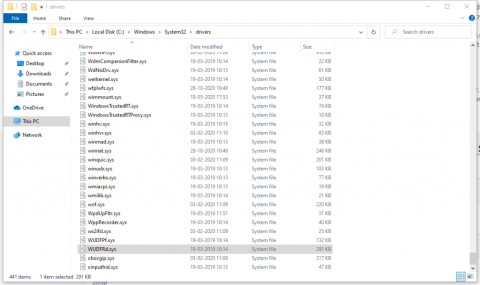

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟