إصلاح: التطبيقات غير المثبتة تستمر في الظهور مرة أخرى على ويندوز 11

إذا استمرت التطبيقات والبرامج غير المثبتة في الظهور مرة أخرى على شريط المهام، يمكنك تحرير ملف XML لتعديل التخطيط وإزالة الأسطر المخصصة.

يستخدم مجرمو تكنولوجيا المعلومات بشكل متزايد هجمات إلكترونية مختلفة لإيذاء مستخدمي الويب. أصبحت الهجمات مثل سرقة البيانات - الفردية أو التجارية ، وإنشاء عمليات الاحتيال وما إلى ذلك ، أكثر تكرارا. يتحكم مجرمو الإنترنت خلسة في أنظمتنا ويسرقون بياناتنا. وهكذا أصبح المجرمون على دراية جيدة باستغلال الثغرات وإتقان فعل التلاعب بالمستخدمين حسب الرغبة. لكن العديد من مستخدمي الإنترنت ما زالوا غير مدركين للفخاخ التي نصبها مجرمو تكنولوجيا المعلومات المحترفون لخرق خصوصيتهم. لذلك ، توصلنا إلى مقال يمكن أن يساعدك في البقاء على اطلاع دائم بالهجمات الإلكترونية الكبرى وطرق معالجتها. واصل القراءة!

البرمجيات الخبيثة

مصدر الصورة: macobserver.com

إنه الهجوم الأكثر شيوعًا الذي يتم استخدامه منذ العصور للقبض على المستخدمين العاديين. على الرغم من أنه قديم ، فقد تطور الهجوم إلى أداة رائعة لخرق بيانات وخصوصية المستخدمين. فيما يلي مثال على هجوم بالبرامج الضارة:

أثناء تصفح الإنترنت ، يصادف المستخدمون بشكل عام النوافذ المنبثقة المصممة لجذبهم. عن قصد أو عن غير قصد ، بمجرد أن ينقر المستخدم على النافذة المنبثقة ، يبدأ الهجوم وينتهي الأمر بإصابة المستخدم ببرامج ضارة على أجهزته.

يجب أن تقرأ: طرق حماية معاملات العملة المشفرة الخاصة بك

كيف يضر نظامك؟

كيف نحارب البرمجيات الخبيثة؟

يمكن أن تدخل البرامج الضارة إلى جهازك فقط عندما يقوم المستخدم بتشغيل التثبيت الضار. ومن ثم ، لا تنقر أبدًا على النوافذ المنبثقة أو تزور مواقع ويب غير موثوق بها. علاوة على ذلك ، ابحث عن شهادات SSL "HTTPS secure" أثناء تصفح الويب. استخدم أفضل برامج مكافحة البرامج الضارة للحفاظ على أجهزتك في مأمن من مثل هذه الهجمات. Advanced System Protector هو أفضل برنامج حماية من البرامج الضارة في فئته يمكنه اكتشاف أي برامج ضارة وتنظيفها في وقت سريع. تتكون قاعدة البيانات الخاصة به من أكثر من 10 ملايين تعريف للبرامج الضارة (لا تزال في تزايد). قم بتنزيل هذا التطبيق القوي خفيف الوزن بالنقر فوق زر التنزيل.

التصيد

مصدر الصورة: itsecurity.blog.fordham.edu

يحاول المهاجم سرقة معلومات المستخدم بمساعدة رسائل البريد الإلكتروني وطرق الاتصال الأخرى. يتم انتحال صفة مثل هذه الاتصالات باعتبارها اتصالات شرعية لإقناع المستخدمين بأنها من مصدر موثوق به. سوف يحتوي البريد الإلكتروني على مرفق. بمجرد أن ينقر المستخدم على المرفق ، يقوم تلقائيًا بتنزيل البرامج الضارة في الجهاز.

كيف يضر نظامك؟

ثم تنتهك البرامج الضارة أمان الجهاز أو تسرق المعلومات أو تدعو برامج ضارة أخرى أو تتحكم في الجهاز.

كيف نحارب التصيد؟

إنها مشكلة خطيرة إذا لم يتم منعها في البداية. يمكن أن يفتح الأبواب أمام هجمات خطيرة أخرى على جهازك. يمكنك منع الحدث عن طريق مسح مرفقات البريد الإلكتروني قبل فتحها. على الرغم من أن العديد من مزودي خدمة البريد الإلكتروني الرائدين لديهم ماسح ضوئي للبريد الإلكتروني يحمل في ثناياه عوامل لاكتشاف رسائل البريد الإلكتروني المخادعة ، فمن الأفضل تثبيت أداة الماسح الضوئي للبريد الإلكتروني في جهازك كطبقة أمان إضافية. مرة أخرى ، يمكنك شراء برنامج مكافحة فيروسات أو برنامج مكافحة برامج ضارة يقوم بمسح رسائل البريد الإلكتروني الواردة أيضًا.

يجب أن تقرأ: 9 طرق سهلة لمنع خرق البيانات بكفاءة

أوراق اعتماد متطابقة

من الشائع جدًا بين الأشخاص إعادة استخدام بيانات الاعتماد في حسابات مختلفة. ينصح خبراء الأمن باستخدام كلمات مرور قوية وفريدة من نوعها في جميع الحسابات المختلفة. لكن لا يتم اتباعها بشكل عام ويستغل المتسللون مثل هذه المواقف. بمجرد وصول مجرمي تكنولوجيا المعلومات إلى المعلومات الشخصية للمستخدم ، فإنهم يستغلون الموقف ويحاولون استخدام المعلومات لاختراق الحسابات.

كيفية معالجة الموقف

لا توجد طريقة أخرى سوى استخدام بيانات اعتماد قوية فريدة في حسابات مختلفة. يمكنك استخدام أداة إدارة كلمات المرور لتخزين جميع كلمات المرور المهمة الخاصة بك.

ملاحظة: - يمكنك استبدال كلمات المرور بعبارة المرور. على سبيل المثال ، يمكنك إنشاء بيانات اعتماد مثل - " ILove2RideBike $ " .

من السهل تذكر هذه العبارات ومن الصعب كسرها.

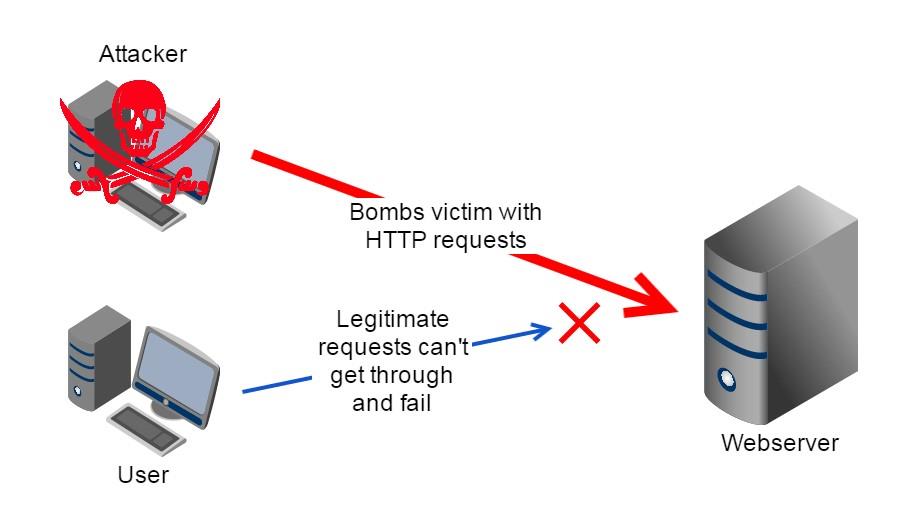

هجمات DoS

مصدر الصورة: windowsreport.com

هجوم DoS أو رفض الخدمة هو هجوم شائع جدًا بين مجرمي الإنترنت. الهدف من الهجوم هو إنشاء حركة مرور عالية على مواقع الويب لإنشاء رفض للخدمات لمستخدميها.

يتم بدء مثل هذه الهجمات من عناوين IP في جميع أنحاء العالم لإخفاء الموقع الدقيق للمهاجم. يستخدم مجرمو الإنترنت برامج ضارة مثل شبكات الروبوت لشن هجوم مثل DoS.

ملاحظة: - يمكن أن تنتج الروبوتات أكثر من 100،000 عنوان IP مختلف في هجوم DoS.

كيف تمنع هجوم DoS؟

يمكنك منع هجوم DoS عن طريق تثبيت برنامج مكافحة فيروسات قوي على جهازك. بالنسبة للمؤسسات ، هناك خدمات تابعة لجهات خارجية تؤمن مواقع الويب ضد هجمات DoS. قد تكون باهظة الثمن ولكنها قد تكون فعالة.

يجب أن تقرأ: أكبر 10 خروقات للبيانات في القرن الحادي والعشرين

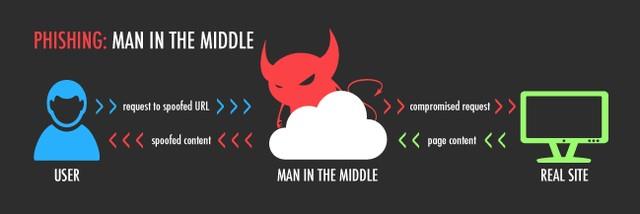

هجوم رجل في الوسط (MITM)

مصدر الصورة: ebuddyblog.com

يُعرف أيضًا باسم Session ID Hijacking ، ويحدث هذا الهجوم أثناء نشاط مباشر على الإنترنت. يسمح معرف الجلسة للمستخدم بالتفاعل مع موقع الويب. يصل المهاجم بين كمبيوتر المستخدم وخادم الويب ويسرق المعلومات التي تتم مشاركتها دون معرفة المستخدم.

كيفية منع هجمات MITM؟

تجنب الاتصال بشبكة Wifi مفتوحة مباشرة. إذا كنت ترغب في الاتصال ، فاستخدم مكونًا إضافيًا للمتصفح مثل ForceTLS أو HTTPS Everywhere. يجب تنفيذ معظم الأشياء مثل تنفيذ شهادات المصادقة واستخدام HSTS على موقع الويب من جانب الخادم.

للشركات

SQL ، لغة برمجة تستخدم للتفاعل مع قواعد البيانات المختلفة. تستخدم خوادم قواعد البيانات التي تخزن معلومات موقع الويب الحيوية SQL لإدارة قاعدة البيانات الخاصة بها.

يستخدم المهاجم هجوم حقن SQL للوصول إلى المعلومات الموجودة في موقع الويب عن طريق إدخال رمز ضار في قاعدة البيانات.

كيف يضر نظامك؟

إنه هجوم شديد حيث يمكنه استخراج جميع كلمات المرور ومعلومات المستخدم الحيوية الأخرى المخزنة للموقع بمجرد نجاحه. يتحكم المهاجم في مربع بحث الموقع. يقوم المهاجم بعد ذلك بإدخال الرمز الذي يكشف عن معلومات المستخدم وفقًا لاحتياجاته.

كيفية إيقاف هجوم حقن SQL؟

يمكن إيقاف الهجوم عن طريق: -

هجوم البرمجة عبر المواقع

في هذا الهجوم ، يستهدف المهاجم مستخدم الموقع. يُدرج المهاجم رمزًا ضارًا في موقع ويب شائع ويعمل تلقائيًا في البرامج النصية والتعليقات لسرقة معلومات المستخدم. لذلك ، فإنه يضر بسمعة الموقع.

كيفية إيقاف هجوم البرمجة عبر المواقع؟

يمكن أن يمنع تثبيت جدار حماية تطبيق الويب البرمجة النصية عبر المواقع أو هجمات XSS حيث يقوم جدار الحماية بفحص ما إذا كان موقع الويب الخاص بك عرضة لهجمات XSS ويعزز أمان موقع الويب.

يجب أن تقرأ: هجوم إلكتروني واسع النطاق يجتاح العالم بعد طمس أوكرانيا

نظرًا لكوننا مستخدمًا للإنترنت يقوم بتخزين المعلومات الشخصية والعمل والملفات الأخرى عبر الإنترنت ، يجب أن نكون على دراية بالهجمات الإلكترونية. إن معرفة هذه الهجمات سيؤهلنا لمنعها في أقرب وقت ممكن لتأمين بياناتنا وأجهزتنا. نأمل أن تساعدك هذه المقالة في حماية أصول تكنولوجيا المعلومات الخاصة بك.

إذا استمرت التطبيقات والبرامج غير المثبتة في الظهور مرة أخرى على شريط المهام، يمكنك تحرير ملف XML لتعديل التخطيط وإزالة الأسطر المخصصة.

إزالة المعلومات المحفوظة من الملء التلقائي في فايرفوكس من خلال اتباع هذه الخطوات السريعة والبسيطة لأجهزة Windows وAndroid.

في هذا الدليل، نعرض لك كيفية إجراء إعادة ضبط برفق أو بقوة لجهاز Apple iPod Shuffle.

هناك العديد من التطبيقات الرائعة على جوجل بلاي والتي تجعلك ترغب في الاشتراك. بعد فترة من الوقت، ستحتاج إلى إدارة اشتراكاتك على جوجل بلاي.

البحث في جيبك أو محفظتك لإيجاد البطاقة المناسبة للدفع يمكن أن يكون فعلاً مزعجاً. في السنوات القليلة الماضية، طورت شركات متعددة حلول الدفع غير التلامسية.

عند حذف تاريخ تنزيلات أندرويد، فإنك تساعد في توفير المزيد من مساحة التخزين من بين أشياء أخرى. إليك الخطوات التي يجب اتباعها.

هذا الدليل سيظهر لك كيفية حذف الصور ومقاطع الفيديو من فيسبوك باستخدام جهاز الكمبيوتر أو أندرويد أو نظام iOS.

لقد قضينا بعض الوقت مع Galaxy Tab S9 Ultra، وهو يعتبر الجهاز المثالي للتوافق مع جهاز الكمبيوتر الذي يعمل بنظام Windows أو Galaxy S23. بينما يعد هذا الجهاز رائعًا، إلا أن نظام Android وOne UI من Samsung ليست مثالية.

كتم رسائل المجموعة النصية في اندرويد 11 للحفاظ على إشعارات تحت السيطرة لتطبيق الرسائل وواتساب وتيليجرام.

قم بمسح تاريخ شريط العنوان URL على فيرفكس واحتفظ بجلساتك خاصة من خلال اتباع هذه الخطوات السريعة والسهلة.