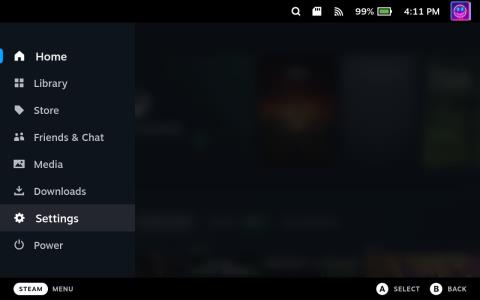

Steam Deck: So formatieren Sie eine SD-Karte

Das Steam Deck ist in drei Speicheroptionen erhältlich: 64 GB eMMC, 256 GB NVMe SSD und 512 GB NVMe SSD. Abhängig von Ihrer Spielebibliothek und der Größe der Spiele

Das Steam Deck ist in drei Speicheroptionen erhältlich: 64 GB eMMC, 256 GB NVMe SSD und 512 GB NVMe SSD. Abhängig von Ihrer Spielebibliothek und der Größe der Spiele

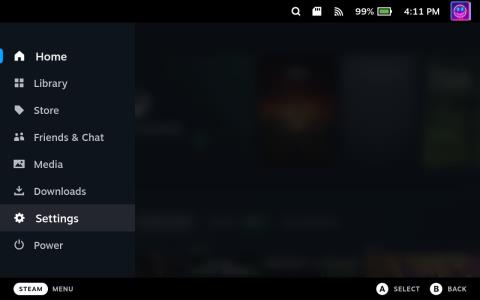

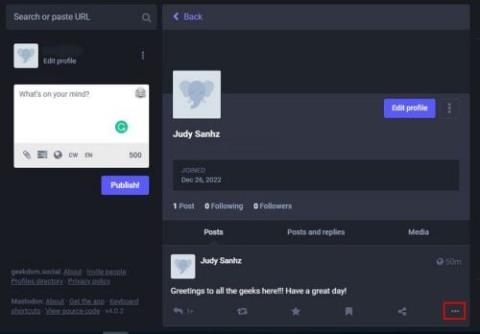

Erfahren Sie, wie Sie auf Mastodon nach Beiträgen und anderen Benutzern suchen, um herauszufinden, was Ihnen am wichtigsten ist. Hier erfahren Sie, wie Sie die Suchoption verwenden.

Die Grundlagen von Verschlüsselungsalgorithmen sind relativ einfach zu verstehen. Eine Eingabe oder ein Klartext wird zusammen mit einem Schlüssel übernommen und vom Algorithmus verarbeitet. Der

Wenn Sie schon einmal in einen PC-Tower geschaut haben, werden Sie feststellen, dass es viele verschiedene Komponenten gibt. Ihr durchschnittlicher Laptop enthält die meisten der gleichen Komponenten

Asymmetrische Verschlüsselungsalgorithmen verwenden zwei unterschiedliche Schlüssel. Ein Schlüssel dient der Verschlüsselung, der andere der Entschlüsselung.

Eine Logikbombe ist ein Sicherheitsvorfall, bei dem ein Angreifer eine verzögerte Aktion einrichtet. Lesen Sie weiter, um mehr zu erfahren.

Stuxnet war ein sich selbst verbreitender Wurm. Es war der erste Einsatz einer Cyberwaffe und der erste Vorfall einer Schadsoftware.

Ein Bootsektorvirus ist ein klassischer Typ aus der DOS-Ära. Sie infizierten den Bootsektor von Speichermedien und infizierten den Bootsektor aktiv.

Wir zeigen Ihnen zwei Möglichkeiten, die MAC-Adresse des Canon Pixma MG5200-Druckers zu ermitteln.

Sie haben eine neue NVMe M.2 SSD gekauft, wissen aber nicht, wie Sie sie installieren? Lesen Sie weiter, um zu erfahren, wie Sie eine NVMe-SSD auf einem Laptop oder Desktop installieren.

Möchten Sie einen GPU-Stresstest auf Ihrem Windows-PC durchführen, um eine zuverlässige Leistung für HD-Spiele sicherzustellen? Lesen Sie jetzt diesen Stresstest-GPU-Leitfaden!

Da ChatGPT in letzter Zeit immer beliebter wird, hat Google als Reaktion auf die Integration von ChatGPT durch Microsoft ein eigenes großes Sprachmodell entwickelt

Es gibt viele verschiedene Teile der Kryptographie. Wenn Sie jedoch einige Daten verschlüsseln möchten, können Sie zwei Arten von Algorithmen verwenden: symmetrisch

Shoulder Surfing ist eine Klasse von Social-Engineering-Angriffen. Dabei sammelt ein Angreifer Informationen, indem er auf Ihren Bildschirm schaut.

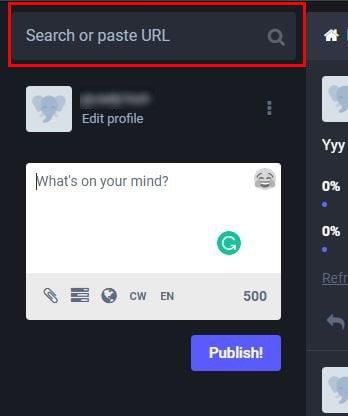

Erfahren Sie, wie Sie auf die drei besten Arten Emojis auf Chromebooks erhalten und lockere Gespräche unterhaltsam und ansprechend gestalten.

Ein Access Point ist ein Netzwerkgerät, das kabelgebundenen oder drahtlosen Zugriff auf ein Netzwerk bietet. Ein nominell separater Router verwaltet das Netzwerk.

FTP steht für File Transfer Protocol. Es ist ein frühes Client-Server-Protokoll zum Hochladen und Herunterladen von Dateien auf und von einem FTP-Server.

IPv4 ist das grundlegende Protokoll und Adressierungsschema des Internets und seiner Vorläufer. Wie viele Alterungsprotokolle.

Computerkomponenten sind für den Betrieb mit sehr spezifischen Einstellungen ausgelegt. Bei ausreichender Kühlung ist es oft möglich, die Hardware etwas weiter auszureizen

Um den Prozess genauer zu erklären – eine Maschine, die mit einem Netzwerk verbunden ist, kann eine bestimmte Menge an Datenverkehr verarbeiten und funktioniert immer noch.

Ein Taktimpuls ist die Spitze eines Rechteckwellen-Taktsignals, das für die Computersynchronisierung verwendet wird. Erfahren Sie mehr zum Thema.

Ein Logikchip ist ein Mikrochip, der hauptsächlich dafür ausgelegt ist, logische Operationen an Daten durchzuführen. Lesen Sie weiter, um mehr über das Thema zu erfahren.

Entdecken Sie, wie einfach es ist, einen Beitrag in Mastodon anzuheften und zu lösen, damit Sie nie wieder einen wichtigen Beitrag verlieren. Hier sind die Schritte, die Sie befolgen müssen.

Computer sind komplexe Maschinen, bei denen kein Teil komplexer ist als die CPU. Auf einer grundlegenden Übersichtsebene scheint es, als ob die CPU relativ einfach sein sollte. Es

Unicast (wie auch Broad- und Multicast) ist ein Routing-Schema. Dies ist ein anderer Name dafür, wie Netzwerkverkehr von A nach B gesendet wird.

Fiber To The Premises oder FTTP ist das Endziel des Ausbaus der Glasfaserinfrastruktur. Lesen Sie weiter, um mehr zu erfahren.

Der Begriff Domäne in der Computertechnik bezieht sich normalerweise auf einen Domänennamen oder das Gerät/den Dienst, den der Domänenname darstellt.

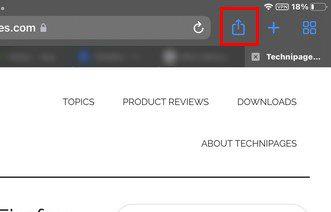

Erhalten Sie schnelleren Zugriff auf Ihre bevorzugten Websites, indem Sie die Verknüpfung zum Startbildschirm Ihres iPads hinzufügen. Hier sind die Schritte.

Im Internet lauern viele Gefahren. Hier kommt eine Firewall ins Spiel. Was macht sie? Hier herausfinden.

LAN steht für Local Area Network. Ein LAN stellt Netzwerkfähigkeiten für einen kleinen Bereich, eine Gebäudegröße oder Einheiten innerhalb dieses Gebäudes bereit.