Was ist ein Befehlssatz?

Jede CPU ist von Grund auf so konzipiert, dass sie einen bestimmten Befehlssatz unterstützt. Lesen Sie weiter, um mehr zu erfahren.

Jede CPU ist von Grund auf so konzipiert, dass sie einen bestimmten Befehlssatz unterstützt. Lesen Sie weiter, um mehr zu erfahren.

Eine Zuordnungseinheit ist ein Teil des Dateiformatsystems, in dem ein Speicherlaufwerk formatiert wird. Hier finden Sie weitere Informationen zum Thema.

Sie haben den Sperrbildschirm-Passcode Ihres iPhones vergessen? In diesem Artikel erfahren Sie, wie Sie das iPhone ohne Passwort oder Computer entsperren können.

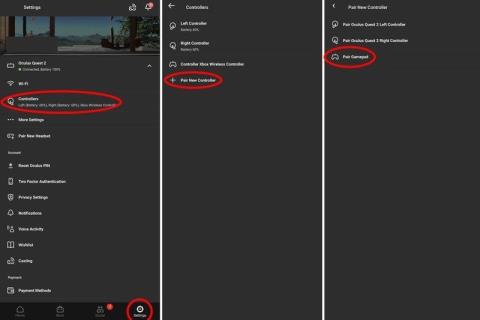

Die Oculus Quest 2 wird mit einem eigenen Satz von Motion-Controllern geliefert. Es gibt keine Motion-Controller-Alternativen von Drittanbietern oder sogar Erstanbietern. Sogar die vorherige

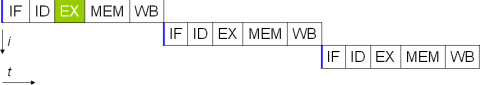

Jeder Prozessorbefehl hat mehrere Stufen zu seiner Operation. Jede dieser Phasen benötigt einen einzigen CPU-Zyklus, um abgeschlossen zu werden. Diese Phasen sind

WHOIS ist ein Protokoll- und Datenbanksystem, das entwickelt wurde, um identifizierende Informationen über die Eigentümer von Domains bereitzustellen und zu speichern.

Bei der Computersicherheit treten viele Probleme auf, obwohl sich der Benutzer nach besten Kräften bemüht. Beispielsweise können Sie jederzeit von Malware durch Malvertising getroffen werden

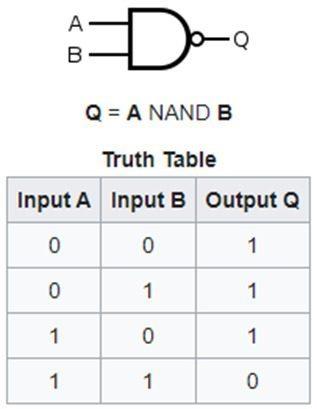

NAND steht für Nicht-Und. Ein NAND-Gatter ist die logische Umkehrung eines UND-Gatters. Ein UND-Gatter gibt nur wahr zurück, wenn alle Eingänge wahr sind.

Wenn jemand in der Computerbranche von einem Prozessor spricht, meint er im Allgemeinen eine Art Siliziumchip, der Berechnungen durchführt. Das P in CPU, GPU, APU, NPU,

Die Speicherverwaltung ist eine Form der Ressourcenverwaltung, die sich speziell auf die Verwaltung des Computerspeichers oder RAM bezieht. Der Kern des Problems ist zu

Die Kernlogik ist ein Begriff, der sich auf Motherboard-Chipsätze bezieht. Der Begriff wurde für Chipsätze mit Northbridge und Southbridge verwendet.

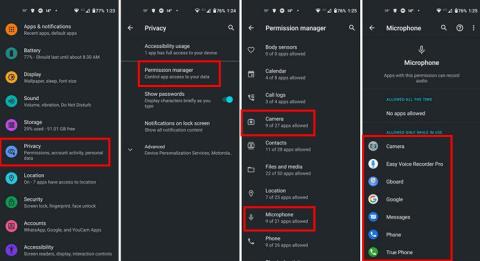

Um zu überprüfen, welche Apps Zugriff auf bestimmte Dinge auf Ihrem Android-Gerät wie Mikrofon und Kamera haben, können Sie dies wie folgt überprüfen.

Wenn Sie nach einer SSD für Ihren Computer suchen, stehen Ihnen verschiedene Möglichkeiten offen. Einige von ihnen sind relativ einfach.

DIMM steht für Dual In-line Memory Module und ist seit Mitte der 1990er Jahre der übliche allgemeine Formfaktor von RAM.

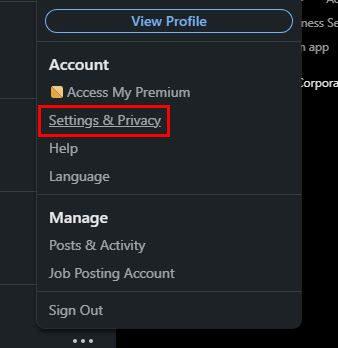

Sehen Sie sich die Änderungen an, die Sie vornehmen können, um Ihr LinkedIn-Konto zu schützen. Wählen Sie aus verschiedenen einfach anzuwendenden Tipps für Ihr Konto.

Ein Netzwerk ist eine Sammlung von Computergeräten, die miteinander verbunden sind. Netzwerke sind typischerweise physisch lokal. Lesen Sie weiter, um mehr zu erfahren.

In this post we will cover how to turn off DMs (Direct Messages) on Twitter. Twitter doesnt provide a way to stop DMs from everybody. However, it does

Spoofing ist der Vorgang, bei dem eine Nachricht ganz oder teilweise von einer nicht vertrauenswürdigen Partei gefälscht wird, um die Nachricht legitim erscheinen zu lassen. Motivationen können unterschiedlich sein.

Die Google I/O 2022 beginnt mit einem Knall, da wir mehr Hardware gesehen haben als in den letzten Jahren. Zusammen mit der Pixel 6a-Ankündigung ist Google

ROM steht für Read Only Memory. Es bezog sich ursprünglich auf Primärspeicher, die immer nur während der Herstellung programmiert werden konnten.

Core Rope Memory ist eine Form von Nur-Lese-Speicher. Es darf nicht mit einer Form von Random Access Memory oder RAM verwechselt werden.

Nicht sicher, welche Mainboard-Erweiterungssteckplätze das sind? Lesen Sie die folgenden Informationen, um alles zu erfahren, was Sie wissen müssen.

Entdecken Sie, was ein Chipsatz ist und wie wichtig er für Ihren Computer ist. Holen Sie sich hier die notwendigen Informationen, um sie besser kennenzulernen.

Eine kryptografische Nonce ist eine kryptografisch sichere Zufallszahl, die nur einmal verwendet werden sollte. Lesen Sie weiter, um mehr zu erfahren.

Was ist eine Speicherauffrischung und warum ist sie so notwendig? Hier sind einige Informationen, die einige Zweifel für Sie ausräumen werden.

Sehen Sie, wie Sie mit Ihrer Google Pixel Watch nachverfolgen können, wie gut Sie schlafen. Sehen Sie sich auch an, wie Sie auf die gesammelten Informationen zugreifen können.

Um sich bei einer Website zu authentifizieren, müssen Sie einen Benutzernamen und ein Passwort angeben. Die Website überprüft dann die von Ihnen bereitgestellten Authentifizierungsdetails

Sehen Sie, wie einfach es ist, zu sehen, wer Ihr LinkedIn-Profil angesehen hat, und wie Sie verhindern können, dass andere wissen, dass Sie es waren.

Um die beste Leistung aus Ihrem Computer herauszuholen, ist es wichtig, gute Teile zu bekommen. Hier ist, was Sie wissen müssen.

In den frühen Tagen der Computertechnik musste sich niemand Sorgen machen, dass sein Computer gestohlen wird. Es war schwierig, die zimmergroßen Bestien einfach zu bewegen, und das ist sogar so