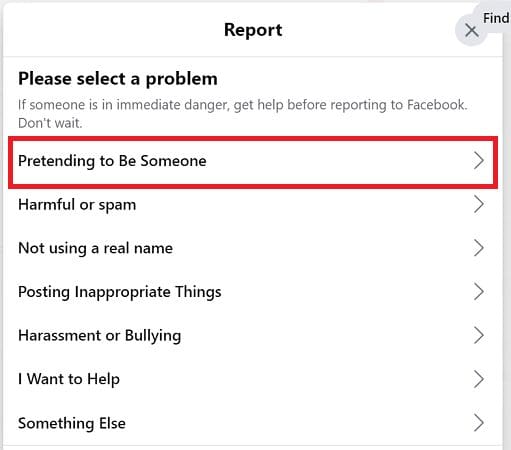

Wie man Betrüger auf Facebook erkennt und meldet

Um einen Betrüger auf Facebook zu melden, klicken Sie auf Weitere Optionen und wählen Sie Hilfe suchen oder Profil melden. Füllen Sie dann das Meldeformular aus.

Wenn Sie den Begriff „ Zombie-Computer “ zum ersten Mal hören und sich nicht sicher sind, was er bedeutet, lesen Sie dieses Handbuch weiter, um mehr darüber zu erfahren. Übrigens kann Ihr Computer ein Zombie-Computer sein, ohne dass Sie sich dessen bewusst sind.

Ein Zombie-Computer ist eine kompromittierte Maschine, die Hacker aus der Ferne steuern und anweisen können, verschiedene bösartige Aufgaben auszuführen. Die Mehrheit der Zombie-Computer sind tatsächlich Heimcomputer, die dem durchschnittlichen Joe und Jane gehören und von ihnen verwendet werden. Das Schlimmste daran ist, dass Benutzer selten den Verdacht haben, dass Hacker ihre Computer übernommen und in Zombies verwandelt haben.

Ein Zombie-Angriff ist ein koordinierter Zombie-Computerangriff, an dem Tausende von Computern beteiligt sind, die von Hackern ferngesteuert werden. Alle diese Computer arbeiten zusammen, um ein gemeinsames Ziel zu erreichen, beispielsweise Benutzer zu spammen, Daten zu stehlen oder ganze Systeme zu verstopfen.

Hacker bevorzugen Zombie-Angriffe, weil sie billig sind (sie müssen nicht für Bandbreite bezahlen) und schwer zu erkennen sind.

Hacker verwenden häufig Zombie-Computer, um Spam-Angriffe zu starten . Tatsächlich schätzen Sicherheitsforscher, dass etwa 80 Prozent der Spam-Angriffe Zombie-PCs betreffen. Hacker verlassen sich oft auf Zombies, um Phishing- und Datendiebstahl- Angriffe zu starten .

Zombies sind perfekt, um DDoS-Angriffe zu starten . Durch die gleichzeitige Weiterleitung einer großen Anzahl von Anfragen an eine einzelne Website können Hacker die Server dieser Website verlangsamen und sogar zum Absturz bringen.

Cyberkriminelle können auch Zombie-Computer verwenden, um illegale Dateien zu speichern und zu verbreiten . Erinnern Sie sich übrigens an die Welle von Ransomware-Angriffen aus dem Jahr 2017 mit Wannacry und Petya an der Spitze? Ja, Hacker benutzten Zombie-Computer, um diese Ransomware-Angriffe zu starten.

Ein Zombie-Computer ist oft schwer zu erkennen, da die Symptome selten die Alarmglocken läuten lassen. Dies liegt daran, dass die Geräte inaktiv bleiben und wie vorgesehen funktionieren, bis die Hacker ihnen Befehle erteilen. Wenn die Symptome sichtbar werden, treten bei Besitzern im Allgemeinen Probleme mit der Computerverlangsamung auf , unbekannte Prozesse können im Task-Manager angezeigt werden. Möglicherweise stellen Sie auch eine Zunahme der Bandbreitennutzung sowie eine hohe CPU- und RAM-Auslastung fest.

Ein Bot ist ein Skript oder Tool, mit dem Hacker Aufgaben auf infizierten Computern ausführen können. Ein Zombie ist ein Computer, der von Bots infiziert wurde. Einfach gesagt, Bots infizieren normale Computer und verwandeln sie in Zombies. Mit anderen Worten, Bots sind das Mittel und Zombie-Computer das Ergebnis. Wenn Hacker Zombie-Computer verwenden, um Malware zu verbreiten, verwandeln sie sie in Bots.

Hacker versuchen ständig, ihren Pool an Zombie-Computern zu vergrößern, um groß angelegte Angriffe wie DDoS-Angriffe durchzuführen. Je höher die Anzahl der Zombie-Computer, desto größer ist der Schaden, den Hacker anrichten können. Ein Netzwerk von Zombie-Maschinen, die bereit sind, Malware zu verbreiten oder Zombie-Angriffe durchzuführen, wird als Botnet bezeichnet.

Wenn Sie Ihren Computer schützen und verhindern möchten, dass er sich in einen Zombie verwandelt, befolgen Sie die folgenden Tipps.

Ein Zombie-Computer ist eine Maschine, die keinen eigenen Willen mehr hat, genau wie die lebenden Toten. Dies liegt daran, dass Hacker sein Verhalten aus der Ferne steuern und damit Malware und Spam verbreiten oder DDoS-Angriffe starten können. Um Ihren Computer zu schützen, installieren Sie ein zuverlässiges Antivirenprogramm und ein kompatibles Antimalware-Tool.

Haben Sie jemals vermutet, dass Ihre Maschine tatsächlich ein Zombie-Computer sein könnte? Was waren die Zeichen, die den Alarm auslösten? Lass es uns in den Kommentaren unten wissen.

Um einen Betrüger auf Facebook zu melden, klicken Sie auf Weitere Optionen und wählen Sie Hilfe suchen oder Profil melden. Füllen Sie dann das Meldeformular aus.

Dieses Tutorial zeigt Ihnen, wie Sie die Einstellungen für die Benutzerkontensteuerung in Microsoft Windows ändern können.

Wenn Sie einen Sperrbildschirm auf Ihrem Android-Gerät einrichten, wird der PIN-Eingabebildschirm einen Notruf-Button am unteren Ende des Bildschirms haben. Der

Stellen Sie Chrome so ein, dass Cookies beim Schließen gelöscht werden, um die Sicherheit zu verbessern, indem die Cookies sofort gelöscht werden, sobald Sie alle Browserfenster schließen. Hier erfahren Sie, wie.

Wenn Sie auf ein gefälschtes oder geklontes Facebook-Konto oder eine Seite stoßen, ist es am besten, es an Meta zu melden.

Viele Nachrichtenartikel beziehen sich auf das „Dark Web“, aber nur wenige besprechen tatsächlich, wie man darauf zugreift. Dies liegt hauptsächlich daran, dass viele Websites dort illegale Inhalte hosten.

Zu wissen, wie man die Datenschutzeinstellungen auf Facebook auf einem Handy oder Tablet ändert, wird Ihnen helfen, Ihr Konto besser zu verwalten.

Erfahren Sie, wie Sie Ihr Bitwarden-Master-Passwort in 5 einfachen Schritten ändern können. Sicherheit und Benutzerfreundlichkeit im Fokus.

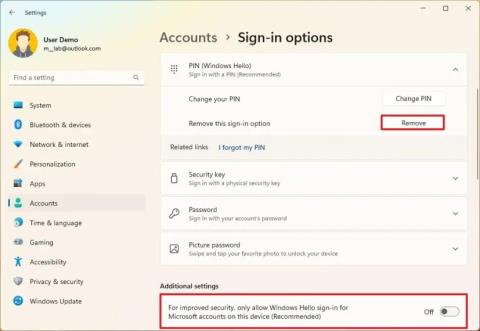

Um den erweiterten Phishing-Schutz unter Windows 11 zu aktivieren, deaktivieren Sie Window Hello und aktivieren Sie den Phishing-Schutz in der Windows-Sicherheits-App.

Um die Konto-PIN unter Windows 10 zu entfernen, gehen Sie zu Einstellungen > Konten > Anmeldeoptionen und entfernen Sie die Windows Hello-PIN.

Hier sind zwei Möglichkeiten, wie Sie ein Kontokennwort unter Windows 10 entfernen können, wenn Sie ein Microsoft-Konto oder ein lokales Konto verwenden.

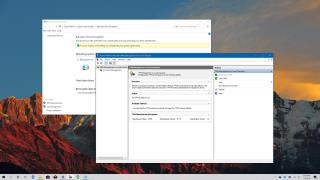

Unter Windows 10 können Sie mithilfe der Windows-Sicherheit schnell einen PORT in der FIREWALL ÖFFNEN. Hier ist, wie es geht und die Schritte zum Schließen des Ports.

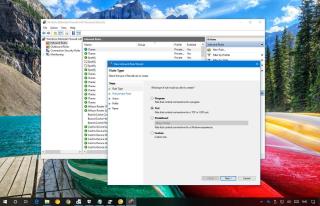

Wir haben bereits darüber gesprochen, wie Sie mit der Verwendung von Spybot - Search & Destroy beginnen, und Sie haben die wichtigsten Grundfunktionen kennengelernt, um Ihren Computer zu behalten

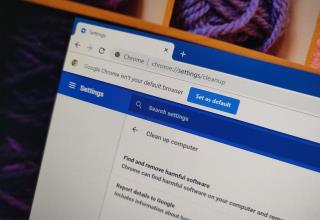

Chrome wird mit einem geheimen Tool namens Chrome Cleanup geliefert, das darauf ausgelegt ist, Malware von Ihrem Windows 10-PC zu entfernen. Hier ist, wie man es benutzt.

Sie können diese Schritte verwenden, um zu überprüfen, ob Ihr PC über einen Trusted Platform Module (TPM)-Chip verfügt, um die Laufwerkverschlüsselung oder BitLocker unter Windows 10 zu aktivieren

Unter Windows 11 können Sie Ihren Computer mit vielen der integrierten Tools kostenlos vor Viren und Hackern schützen. Hier ist alles, was Sie wissen müssen.

Microsoft Security Essentials, das bei PC-Benutzern beliebte kostenlose Antivirenprogramm, wurde jetzt auf Version 4.0 aktualisiert. Diese neueste Version kann in installiert werden

Zu viele Archivdateiformate, ZIP, RAR, 7Z, TAR, GZ, und die Liste geht weiter ... Benutzer können nicht einmal mehr Schritt halten. Windows verfügt über ein integriertes Tool

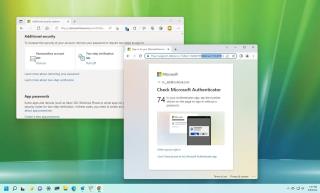

Sie können die Bestätigung in zwei Schritten für Ihr Microsoft-Konto in den Einstellungen der erweiterten Sicherheitsoptionen aktivieren. Sie können die Funktion auch deaktivieren.

Schützen Sie Ihre sensiblen Daten vor neugierigen Blicken. Hier erfahren Sie, wie Sie Ihre Sperrbildschirmdaten auf Android ausblenden.

Wenn nicht angeheftete Apps und Programme immer wieder in der Taskleiste erscheinen, können Sie die Layout-XML-Datei bearbeiten und die benutzerdefinierten Zeilen entfernen.

Entfernen Sie gespeicherte Informationen aus Firefox Autofill, indem Sie diese schnellen und einfachen Schritte für Windows- und Android-Geräte befolgen.

In diesem Tutorial zeigen wir Ihnen, wie Sie einen weichen oder harten Reset auf dem Apple iPod Shuffle durchführen können.

Es gibt so viele großartige Apps im Google Play, dass man einfach abonnieren muss. Nach einer Weile wird diese Liste länger und Sie müssen Ihre Google Play-Abonnements verwalten.

Das Suchen nach der richtigen Karte in Ihrer Tasche oder Geldbörse kann lästig sein. In den letzten Jahren haben verschiedene Unternehmen kontaktlose Zahlungsoptionen entwickelt und eingeführt.

Wenn Sie den Downloadverlauf von Android löschen, helfen Sie dabei, mehr Speicherplatz zu schaffen, unter anderem. Hier sind die Schritte, die Sie befolgen sollten.

Wir haben etwas Zeit mit dem Galaxy Tab S9 Ultra verbracht, und es ist das perfekte Tablet, um es mit Ihrem Windows-PC oder dem Galaxy S23 zu kombinieren.

Stummschalten von Gruppennachrichten in Android 11, um die Benachrichtigungen für die Nachrichten-App, WhatsApp und Telegram unter Kontrolle zu halten.

Löschen Sie den URL-Verlauf der Adressleiste in Firefox und behalten Sie Ihre Sitzungen privat, indem Sie diese schnellen und einfachen Schritte befolgen.

Um einen Betrüger auf Facebook zu melden, klicken Sie auf Weitere Optionen und wählen Sie Hilfe suchen oder Profil melden. Füllen Sie dann das Meldeformular aus.

![Besseres ZIP mit PeaZip und vergessen Sie Archivdateiformate [Download] Besseres ZIP mit PeaZip und vergessen Sie Archivdateiformate [Download]](https://cloudo3.com/resources1/imagesv4/image-479-0828180957518.jpg)